Em maio de 2022, os mantenedores do ransomware Cuba ressurgiram marcando sua entrada sonora na arena de ameaças cibernéticas ao utilizar um novo Trojan de acesso remoto personalizado chamado ROMCOM (ou RomCom) RAT.

Em 22 de outubro de 2010, CERT-UA alertou a comunidade global de defensores cibernéticos sobre as campanhas de phishing em andamento, visando autoridades ucranianas com o remetente do e-mail se passando pelo Estado-Maior das Forças Armadas da Ucrânia. Os e-mails de phishing contêm um link para um recurso web externo oferecendo o download de um anexo isca, que desencadeia uma cadeia de infecção e implanta o backdoor malicioso RomCom nos sistemas comprometidos. De acordo com os padrões de comportamento específicos, que incluem o uso de técnicas e ferramentas comuns de adversários, como o backdoor RomCom mencionado, a atividade maliciosa pode ser atribuída ao grupo Tropical Scorpius, também conhecido como UNC2596, conhecido por estar por trás da distribuição do ransomware Cuba.

Atividade Maliciosa do Tropical Scorpius aka UNC2596/UAC-0132: Análise de Ataques Cibernéticos Cobertos pelo Alerta CERT-UA#5509

A partir de maio de 2022, uma onda de novas campanhas adversárias distribuindo ransomware Cuba causou agitação na arena de ameaças cibernéticas com ataques direcionados ligados ao coletivo de hackers Tropical Scorpius (de acordo com o esquema de nomenclatura Unit42). Nesses ataques, os infames mantenedores do ransomware Cuba alavancaram novos TTPs e ferramentas adversárias mais avançadas, incluindo uma nova família de malware chamada ROMCOM ((ou RomCom) RAT e usaram a ferramenta ZeroLogon para explorar a vulnerabilidade CVE-2020-1472 .

Os mantenedores do ransomware Cuba, também identificados como UNC2596 pela Mandiant, estão em destaque desde 2019. Em 2021, o grupo ressurgiu espalhando malware SystemBC em suas campanhas adversárias, juntamente com outros operadores infames de RaaS, incluindo DarkSide e Ryuk.

A equipe do CERT-UA emitiu recentemente um alerta CERT-UA#5509 alertando sobre ataques cibernéticos em andamento que espalham emails de phishing direcionados a agências governamentais ucranianas. A cadeia de infecção é desencadeada ao seguir um link para uma página externa que contém um anexo malicioso. A página inclui uma notificação que atrai os usuários comprometidos a atualizarem seu software PDF Reader. Ao clicar no botão com a atualização de software falsa, o sistema baixa um arquivo executável, que leva à decodificação e lançamento do arquivo malicioso “rmtpak.dll” identificado como backdoor RomCom.

De acordo com a análise dos padrões de comportamento do adversário, a atividade maliciosa pode ser atribuída aos operadores do ransomware Cuba, rastreados como Tropical Scorpius aka UNC2596 ou UAC-0132 (pelo CERT-UA).

Detectando o Backdoor RomCom Espalhado pela UAC-0132 e Vinculado aos Operadores do Ransomware Cuba

Os ataques em andamento do Tropical Scorpius aka UNC2596, visando organismos estatais ucranianos, ilustram que as campanhas adversárias lançadas por esse infame coletivo de hackers ainda representam uma ameaça significativa. Combinada com uma riqueza de ferramentas avançadas e técnicas sofisticadas de adversários, a atividade maliciosa do grupo exige ultra-responsividade dos defensores cibernéticos. Para ajudar as organizações a identificarem em tempo hábil a presença maliciosa do backdoor RomCom usado nos últimos ataques de atores de ameaças que também estão por trás da distribuição do ransomware Cuba, a Plataforma SOC Prime lançou um conjunto de regras Sigma. Todo o conteúdo de detecção está disponível para busca simplificada por duas tags personalizadas baseadas no identificador do grupo “UAC-0132” e “CERT-UA#5509” de acordo com o alerta correspondente do CERT-UA.

Clique no botão Explore Detections para obter regras Sigma para detecção proativa da atividade maliciosa da UAC-0132. Todos os algoritmos de detecção estão alinhados com MITRE ATT&CK® e são enriquecidos com um contexto abrangente de ameaças cibernéticas, incluindo links CTI relevantes, mitigações, binários executáveis e mais metadados acionáveis. Junto com as regras Sigma, as equipes podem alcançar instantaneamente traduções de regras para as soluções líderes de mercado em SIEM, EDR e XDR.

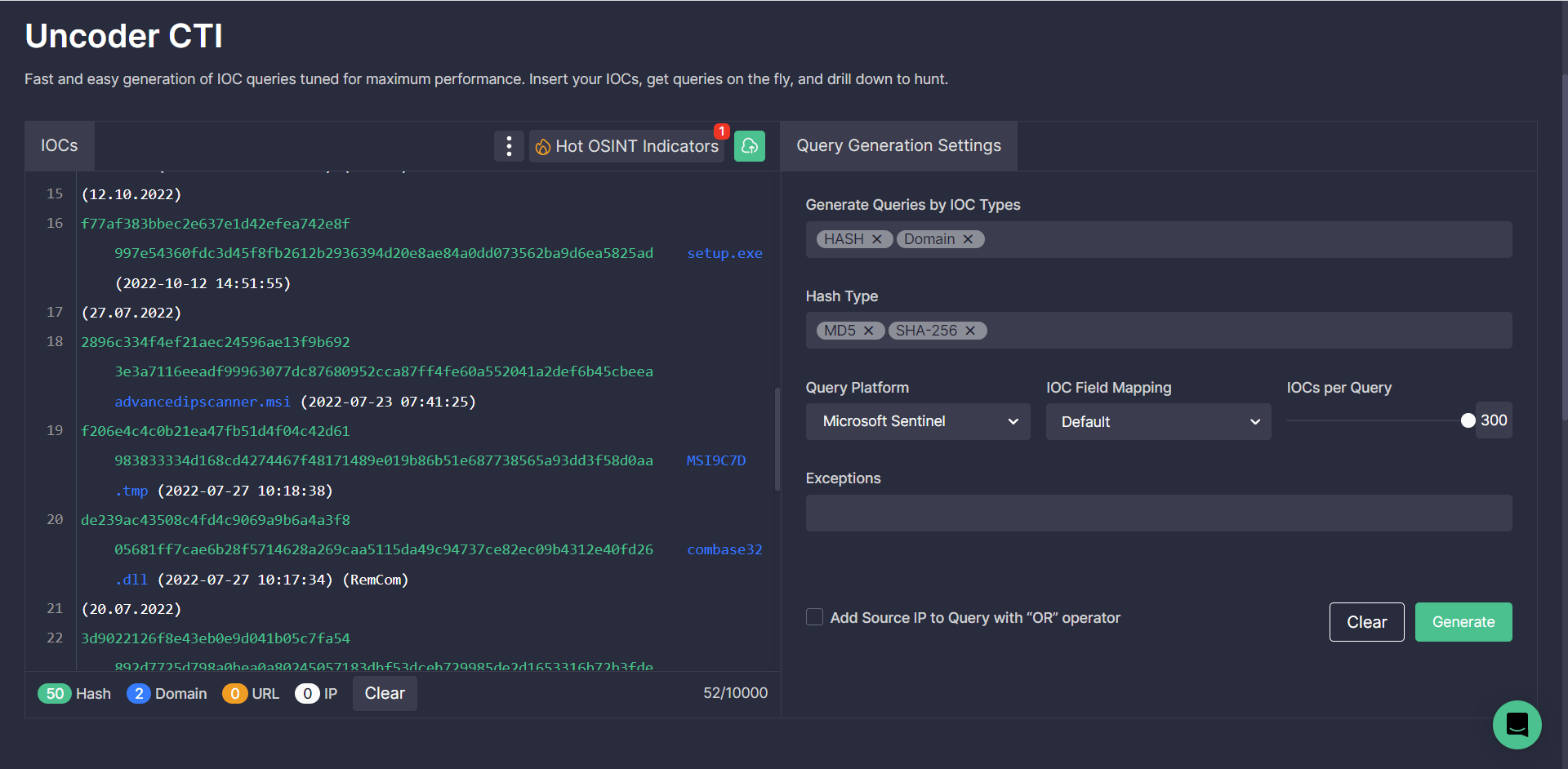

Além disso, profissionais de segurança cibernética podem procurar por IOCs associados à atividade maliciosa dos atores de ameaça UAC-0132 cobertos pelo alerta CERT-UA#5509. Ao utilizar Uncoder CTI, as equipes podem gerar instantaneamente consultas IOC personalizadas prontas para serem executadas no ambiente selecionado de SIEM ou XDR.

Contexto MITRE ATT&CK®

Para se aprofundar no contexto MITRE ATT&CK relacionado à atividade maliciosa dos atores de ameaça Tropical Scorpius aka UNC2596 (UAC-0132) direcionados a organismos estatais ucranianos com o backdoor RomCom, verifique a tabela abaixo. Todas as regras Sigma dentro do stack de detecção mencionado acima estão alinhadas com o framework MITRE ATT&CK® abordando as táticas e técnicas correspondentes:Contexto MITRE ATT&CK®