Os adversários frequentemente exploram ferramentas de gerenciamento remoto em suas campanhas ofensivas, como o software Remote Utilities, que tem sido aproveitado em ataques cibernéticos contra a Ucrânia, incluindo aqueles ligados aos nefastos atores UAC-0050. CERT-UA emitiu um novo alerta advertindo os defensores sobre uma campanha de e-mails de phishing em andamento contra agências governamentais e organizações do setor de defesa, com anexos maliciosos contendo links de configuração do Protocolo de Desktop Remoto (RDP) como meio de obter acesso remoto às redes-alvo. A atividade de adversário relacionada está ligada ao grupo de hackers UAC-0215 e provavelmente vai expandir seu escopo geográfico além da Ucrânia. Detectar Ataques “Rogue RDP” pelo UAC-0215 Cobertos no Alerta CERT-UA#11690

Os adversários constantemente melhoram suas táticas ofensivas testando novas abordagens maliciosas contra a Ucrânia e seus aliados. Com o escopo e a sofisticação dos ataques aumentando constantemente, os defensores cibernéticos devem estar equipados com conteúdo de detecção curado para abordar possíveis intrusões nos estágios iniciais. A Plataforma SOC Prime para defesa cibernética coletiva equipa as equipes de segurança com uma extensa pilha de detecção para frustrar ataques cibernéticos cobertos pelos alertas CERT-UA.

Clique

Explorar Detecções para acessar a coleção dedicada de regras Sigma mapeadas para o framework MITRE ATT&CK® , enriquecido com inteligência personalizada e convertível para mais de 30 formatos de linguagem SIEM, EDR e Data Lake.Além disso, os defensores cibernéticos podem contar com

para acessar a coleção dedicada de regras Sigma mapeadas para o

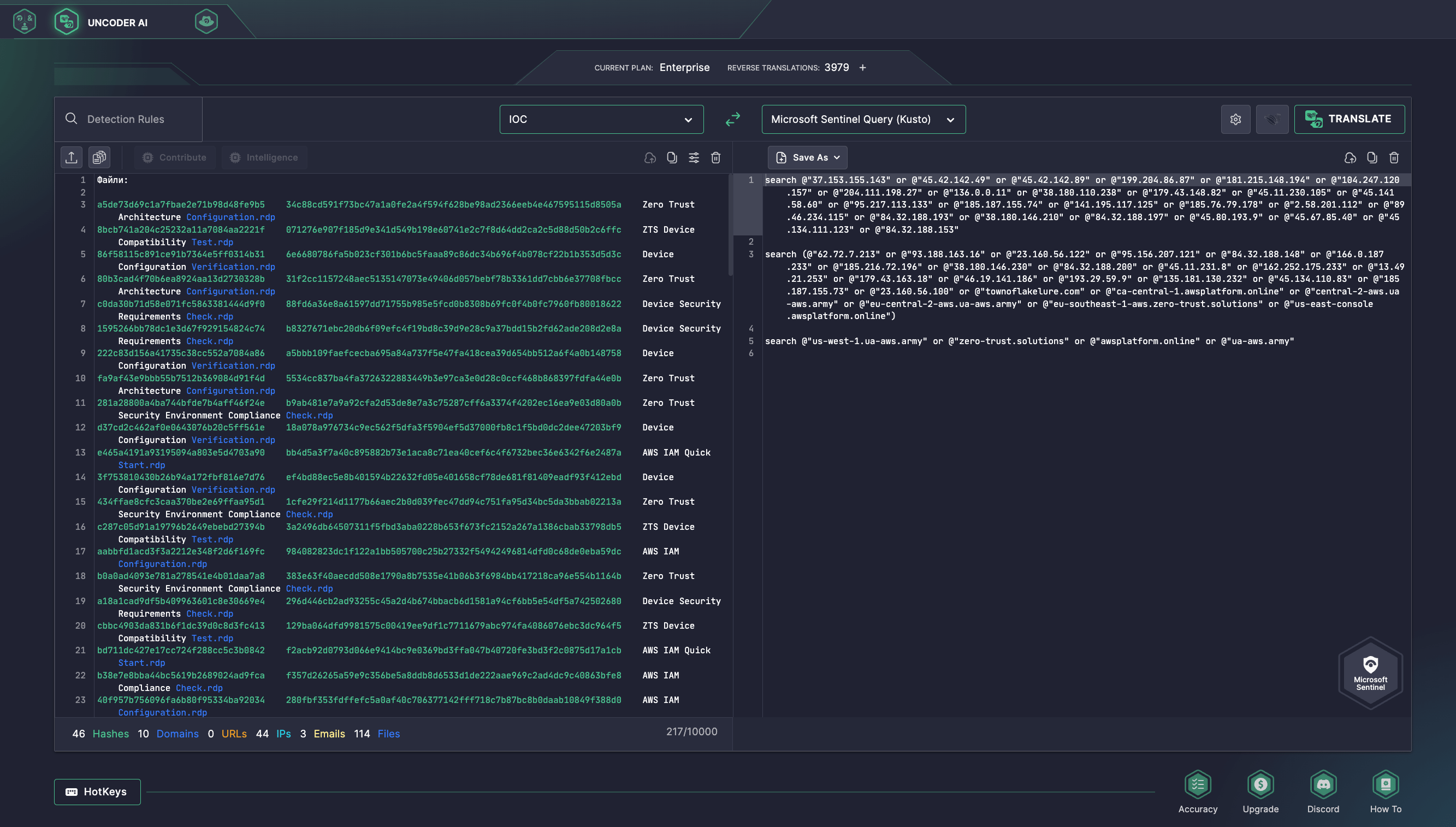

para caçar instantaneamente por IOCs de arquivo, rede ou host relacionados à atividade UAC-0050 e UAC-0006 fornecida no alerta CERT-UA#11690. Cole IOCs no Uncoder AI e converta-os automaticamente em consultas de caça otimizadas para desempenho prontas para serem executadas no ambiente escolhido. para caçar instantaneamente por IOCs de arquivo, rede ou host relacionados à atividade UAC-0050 e UAC-0006 fornecida no alerta CERT-UA#11690. Cole IOCs no Uncoder AI e converta-os automaticamente em consultas de caça otimizadas para desempenho prontas para serem executadas no ambiente escolhido. Análise do Ataque “Rogue RDP”

Em 22 de outubro de 2024, a equipe CERT-UA recebeu informações sobre a distribuição em massa de e-mails de phishing entre autoridades governamentais, principais empresas industriais e unidades militares cobertas no mais recente

alerta CERT-UA#11690. Esses e-mails envolviam tópicos de atração, como “integração” com serviços da Amazon e Microsoft e a implementação da “Arquitetura Zero Trust” (ZTA).Os e-mails de phishing mencionados acima continham arquivos de configuração com a extensão .rdp como anexos. Quando executados, esses arquivos iniciaram uma conexão de RDP de saída para o servidor do adversário. Com base nos parâmetros do arquivo RDP, a conexão RDP estabelecida pode não apenas conceder acesso a discos locais, recursos de rede, impressoras, portas COM, dispositivos de áudio e a área de transferência, mas também potencialmente criar condições técnicas para o lançamento de software de terceiros ou scripts no computador comprometido.

Os pesquisadores do CERT-UA supõem que a atividade maliciosa atual atribuída ao grupo de hackers UAC-0215 abrange uma ampla extensão geográfica, com base em informações de organizações relacionadas em outros países.

A pesquisa indica que a infraestrutura para a operação adversária em andamento tem sido preparada desde pelo menos agosto de 2024. Para mitigar os riscos de ataques “Rogue RDP”, o CERT-UA sugere medidas como bloquear arquivos “.rdp” no gateway de e-mail, restringir usuários de iniciar esses arquivos, configurar firewalls para limitar o mstsc.exe de fazer conexões RDP com recursos da Internet e definir políticas de grupo para desativar o redirecionamento de recursos via RDP.

Ao confiar na

gama completa de produtos da SOC Prime para engenharia de detecção impulsionada por IA, caça de ameaças automatizada e detecção avançada de ameaças, empresas globais em diversos setores da indústria podem combater eficientemente os obstáculos cibernéticos modernos e reduzir a superfície de ataque com a equipe e as ferramentas de segurança que possuem. Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK proporciona uma visão aprofundada do contexto da campanha maliciosa em andamento rastreada sob o identificador UAC-0215 e coberta no alerta CERT-UA#11690. Explore a tabela abaixo para acessar uma lista completa de regras Sigma dedicadas que correspondem às táticas, técnicas e sub-técnicas relevantes do ATT&CK.

Uncoder AI para conversão de IOC