Novo dia, uma nova ameaça para os defensores cibernéticos. Recentemente, pesquisadores de segurança da ThreatLabz descobriram duas novas cepas maliciosas somando-se à contagem de 100 milhões daquelas já identificadas em 2024. Segundo relatórios, os recém-revelados RevC2 e Venom Loader estão circulando desde o verão de 2024, aproveitando-se da plataforma Malware-as-a-Service (MaaS) do Venom Spider para implantação.

Detectar RevC2 e Venom Loader

Logo após os ataques do SmokeLoader que tiveram como alvo organizações taiwanesas, especialistas em segurança identificaram uma nova e sofisticada campanha distribuindo as cepas de malware RevC2 e Venom Loader. Para superar ameaças emergentes e identificar ataques cibernéticos nas primeiras fases de desenvolvimento, os defensores cibernéticos podem contar com a Plataforma SOC Prime para defesa cibernética coletiva. A plataforma agrega um conjunto dedicado de regras Sigma direcionadas à detecção de RevC2 e Venom Loader, acompanhadas por um conjunto completo de produtos para detecção avançada de ameaças e caça.

Pressione o botão Explorar Detecções abaixo e aprofunde-se imediatamente em um conjunto relevante de detecções para identificar a atividade maliciosa ligada a RevC2 e VenomLoader. Todas as regras são compatíveis com mais de 30 tecnologias SIEM, EDR e Data Lake, mapeadas para MITRE ATT&CK®, e enriquecidas com metadados extensivos, incluindo links CTI, cronogramas de ataque e recomendações de triagem.

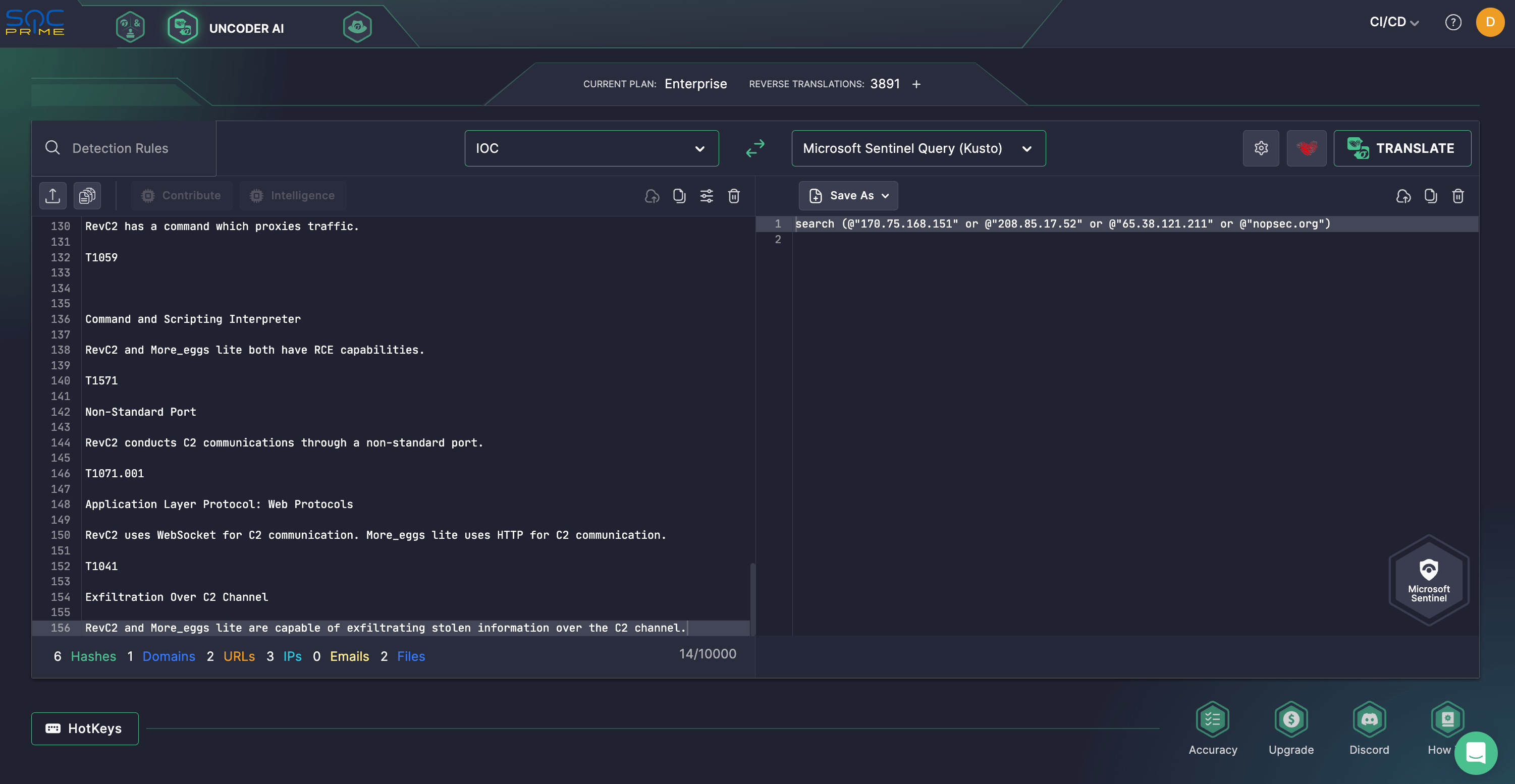

Engenheiros de segurança também podem aproveitar o Uncoder AI para agilizar o empacotamento de IOC e a análise retrospectiva das TTPs dos agressores vistas nos ataques RevC2 e Venom Loader. Converta instantaneamente IOCs da pesquisa da Zscaler ThreatLabz em consultas personalizadas compatíveis com várias linguagens SIEM, EDR e Data Lake.

Análise de RevC2 e Venom Loader

A Zscaler ThreatLabz identificou recentemente duas novas famílias de malware chamadas RevC2 e Venom Loader distribuídas em duas campanhas ofensivas notáveis ao longo do período entre agosto e outubro de 2024, por meio das Ferramentas Venom Spider MaaS.

O RevC2 utiliza WebSockets para comunicação com seu servidor C2. O malware pode roubar cookies e senhas, redirecionar o tráfego de rede e facilitar RCE. Outro exemplo malicioso descoberto do kit ofensivo do Venom Spider é um novo carregador de malware desenvolvido chamado Venom Loader, que é exclusivamente adaptado para cada alvo, codificando a carga útil usando o nome do computador da vítima.

Venom Spider, também conhecido como GOLDEN CHICKENS, é um coletivo de hackers notório por fornecer ferramentas MaaS, incluindo VenomLNK, TerraLoader, TerraStealer e TerraCryptor. Essas ferramentas ofensivas também foram usadas anteriormente por outros grupos de adversários como FIN6 e Cobalt.

A primeira campanha maliciosa entrega o backdoor RevC2 usando um chamariz de documentação de API. A cadeia de infecção começa com um arquivo VenomLNK contendo um script de lote ofuscado que faz o download de um arquivo PNG disfarçado como documentação de API.

O script registra um controle ActiveX para executar o malware RevC2, que verifica se o primeiro argumento termina com dWin.ocx e o caminho executável corresponde a regsvr32.exe, garantindo ativação somente em cadeias de ataque legítimas e, assim, facilitando a evasão de detecção. O RevC2 usa WebSockets para comunicação C2 via a biblioteca websocketpp. Notavelmente, os pesquisadores da ThreatLabz forneceram um script Python para emular um servidor RevC2, disponível no GitHub.

Outra campanha ofensiva do Venom Spider utiliza iscas de transações de criptomoeda para espalhar o Venom Loader, que implanta o backdoor More_eggs lite, uma ferramenta baseada em JavaScript potencialmente levando a RCE. O fluxo de ataque começa com um arquivo VenomLNK contendo um script BAT ofuscado que escreve e executa scripts adicionais. Esses scripts fazem o download e exibem uma imagem de transação de criptomoeda à vítima enquanto obtêm uma carga maliciosa (base.zip) em segundo plano. A carga extrai e executa um arquivo executável, que carrega pela técnica de sideload uma DLL personalizada (dxgi.dll) para iniciar o Venom Loader.

O Venom Loader então lança o More_eggs lite, estabelece persistência por meio do registro autorun do Windows e usa solicitações HTTP POST para se comunicar com seu servidor C2. Comandos são entregues via respostas JSON, decodificados e executados no sistema comprometido.

Como os defensores revelaram várias campanhas usando RevC2 e Venom Loader, que ainda estão em desenvolvimento e devem evoluir, ganhar capacidades mais sofisticadas e aplicar mais técnicas de evasão de detecção, as organizações são incentivadas a manter vigilância cibernética contra crescentes ameaças. O conjunto completo de produtos da SOC Prime para engenharia de detecção com IA, caça automatizada de ameaças e caça avançada de ameaças serve como uma solução tudo-em-um de próxima geração para garantir defesa cibernética proativa contra ameaças em evolução em um cenário moderno de ameaças cibernéticas em ritmo acelerado, onde cada segundo conta.