Olá novamente, conforme prometido, hoje trazemos informações mais detalhadas (Pesquisa Intel) do que acreditamos ter sido a Fase 1 do Fire Sale Ataque Cibernético que atingiu toda a indústria da mídia na Ucrânia durante as eleições. Primeiras boas notícias, já existe um resumo do incidente pelo CERT local ucraniano que você pode encontrar aqui: http://cert.gov.ua/?p=2370.

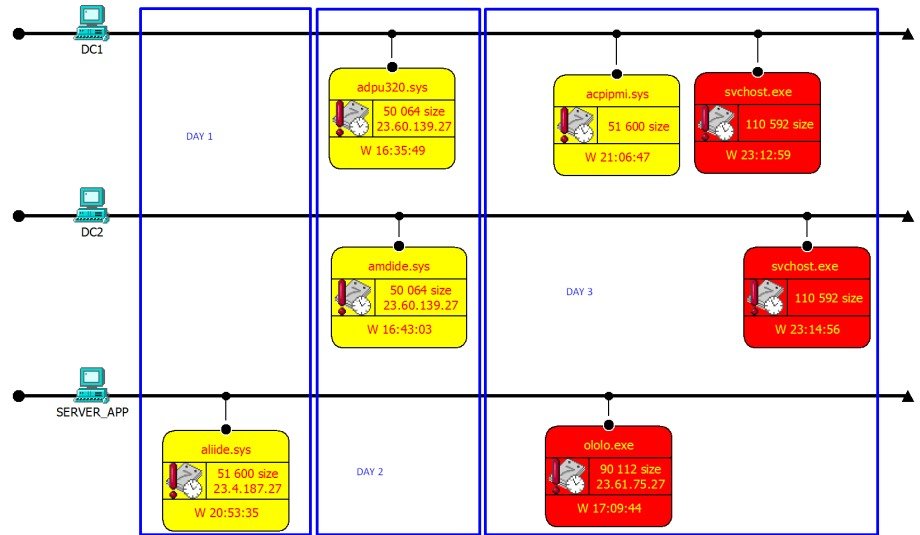

Agora temos prova de que o ataque foi executado usando 2 componentes principais: uma backdoor para entrega e carga útil/arma cibernética e de fato atingiu toda a indústria (como discutido anteriormente), mas não interrompeu a transmissão das eleições – talvez nunca tenha sido pretendido para fazer isso. Isso é um pouco preocupante, pois ou foi um teste de algo pior por vir, ou fomos mais rápidos na detecção do que eles pensavam ser possível, ou tivemos sorte ou uma mistura de múltiplos fatores.A parte Backdoor do “Fire Sale”Os arquivos de Backdoor são chamados: aliide.sys, amdide.syse conforme a pesquisa progrediu, mais tarde descobrimos mais arquivos: acpipmi.sys, adpu320.sysou qualquer nome aleatório de driver .sys. Os arquivos *.sys maliciosos são os arquivos localizados no diretório Windows/System32/drivers, fingindo ser drivers legítimos, os mais comuns sendo aliide.sys .

Um jeito simples de diferenciar de um driver legítimo é comparar o tamanho: driver legítimo tem 20KB, geralmente até 50 KB. Inicialmente, subimos os arquivos no VirusTotal e nenhum antivírus os marcou como maliciosos.

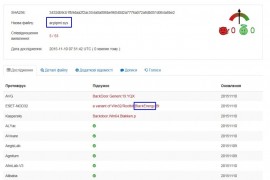

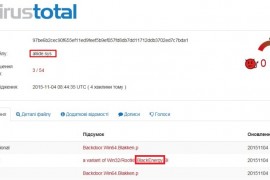

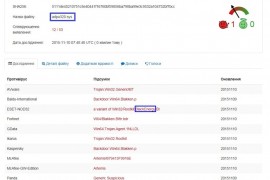

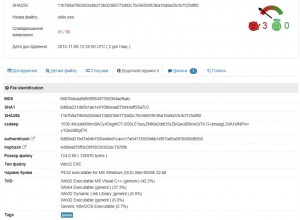

Depois começamos a contatar os fornecedores de AV diretamente e um por um eles lançaram assinaturas e confirmaram a origem do malware (então, de nada, mundo!!). Aqui estão os resultados frescos do VirusTotal sobre as amostras que chegaram às minhas mãos:

Enquanto a detecção ainda está no estágio inicial, não se enganem – estamos lidando com o já famoso and .

Um jeito simples de diferenciar de um driver legítimo é comparar o tamanho: driver legítimo tem 20KB, geralmente até 50 KB. Inicialmente, subimos os arquivos no VirusTotal e nenhum antivírus os marcou como maliciosos.

Depois começamos a contatar os fornecedores de AV diretamente e um por um eles lançaram assinaturas e confirmaram a origem do malware (então, de nada, mundo!!). Aqui estão os resultados frescos do VirusTotal sobre as amostras que chegaram às minhas mãos:

Enquanto a detecção ainda está no estágio inicial, não se enganem – estamos lidando com o já famoso.

A simple way to tell the difference from a legit driver is to compare size: legit driver is < 20 KB, while virus is > 20KB, typically up to 50 KB. Initially we uploaded the files to VirusTotal and no antivirus flagged them as malicious.

We then started contacting AV vendors directly and one by one they released signatures and confirmed the malware origin (so your welcome world!!). Here are the fresh VirusTotal results on the samples that got into my hands:

While detection is still on the early stage, make no mistake – we are dealing with a previously famous BlackEnergy malware, que já foi usado em 2015 para visar sistemas ICS, conforme relatado pelo CyberX.

Neste cenário, o BlackEnergy foi plantado através do controlador IDE falso e drivers de CPU meses antes da data das eleições (25 de outubro). Vou deixar vocês pensarem sobre isso e se foi planejado ou não…

Existe uma hipótese muito plausível em relação ao backdoor publicada pelo CERT-UA basicamente dizendo que os drivers originais têm uma assinatura de certificado válida, enquanto os substitutos (backdoors / rootkits, etc.) são autoassinados (isso é uma boa notícia, certo?!).

Conclusão 1: BlackEnergy ressuscitou e está agindo como um sistema de transporte furtivo para entregar armamento cibernético avançado, está instalado para fingir ser um driver legítimo do Windows, tendo um nome aleatório mas uma assinatura de certificado autoassinada. Acho que há algo mais sinistro por vir…. Mas ei, essa é só a opinião de um 1D10t 😉th).I will let you folks think about that and if it was planned or not…

There is one very plausible hypothesis regarding the backdoor published by CERT-UA basically telling that original drivers have a valid certificate signature, while replaced ones (backdoors / rootkits, etc.) are self-signed (that’s good news, right?!).

Conclusion 1: BlackEnergy has resurrected and is acting as a stealthy transportation system to deliver advanced cyber weaponry, it is installed to pretend to be a legit Windows driver, having a random name but a self-signed certificate signature. I think there is something more sinister coming up…. But hey that’s just an 1D10t’s opinion 😉

A Carga ÚtilOs arquivos de carga útil/arma que foram descobertos são chamados de ololo.exe ou um svchost.exe infectado (que é colocado classicamente em c:Windows em vez do local correto em c:WindowsSystem32) arquivo como uma carga útil maliciosa.

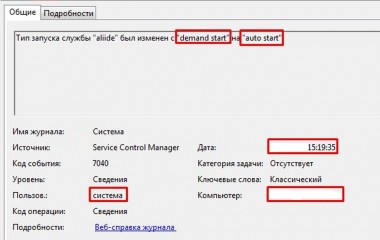

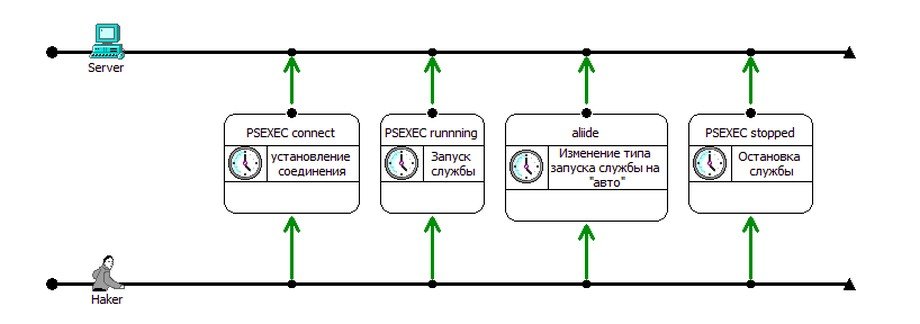

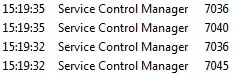

Primeiramente, o que acontece exatamente durante o dia do ataque? A backdoor se ativa e até altera os parâmetros de início do processo de “demanda por iniciar” para “início automático” em todas as máquinas infectadas/ com backdoor em questão de poucos segundos. Isso foi o que permitiu que o ataque acontecesse em toda a indústria ao mesmo tempo – imagine que alguém acabou de apertar um controle remoto ou gatilho, exceto ter de fato a necessidade de iniciar uma conexão de rede com os alvos!

ololo.exe/svchost.exe .

Esta é a parte mais perigosa deste ataque direcionado, já que o backdoor do BlackEnergy é construído para cada ataque individualmente (pense nisso por um segundo…) e é distribuído de forma muito seletiva (novamente pense nisso…).

Podemos novamente confirmar e concluir que o botnet BlackEnergy está longe de estar morto, ressurgiu em uma forma nova e muito avançada, e (alerta de spoiler!) não é encontrado em nenhuma lista negra pública ou feeds de inteligência. Voltando aos detalhes da carga útil/arma, apenas ter nomes de arquivos de

Voltando aos detalhes da carga útil/arma, apenas ter nomes de arquivos de ololo.exe/svchost.exe não é suficiente para servir como um IOC completo (Indicador de Comprometimento), mas aqui estão os hashes do VirusTotal que agora se tornaram disponíveis à medida que enviamos amostras de malware para fornecedores de AV.

O estudo (e a reversão completa) da carga útil/arma ainda está em andamento, mas já está claro que é realmente uma obra de arte – possui mais de 309 funções agora e mais de 140 variáveis que verifica, seta, trabalha com. A maior parte do código é escrito em Visual C++ e o código parece bom e muito profissional.

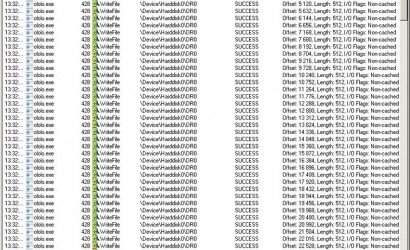

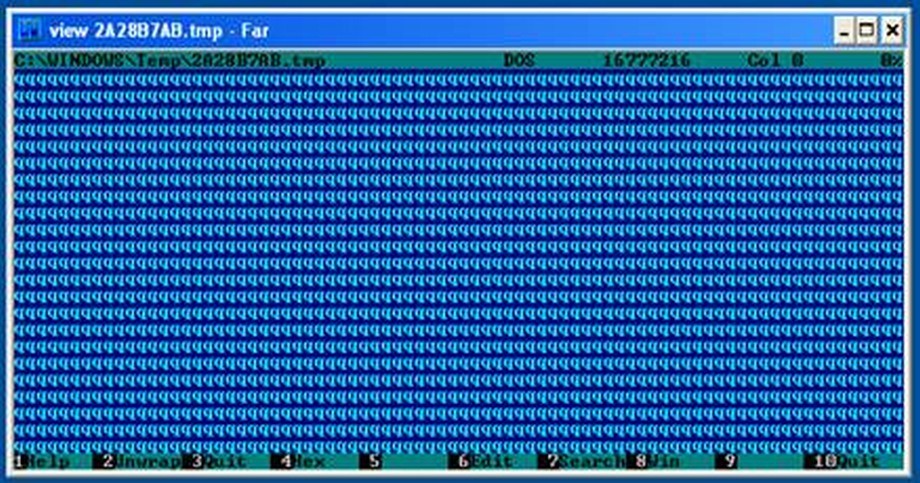

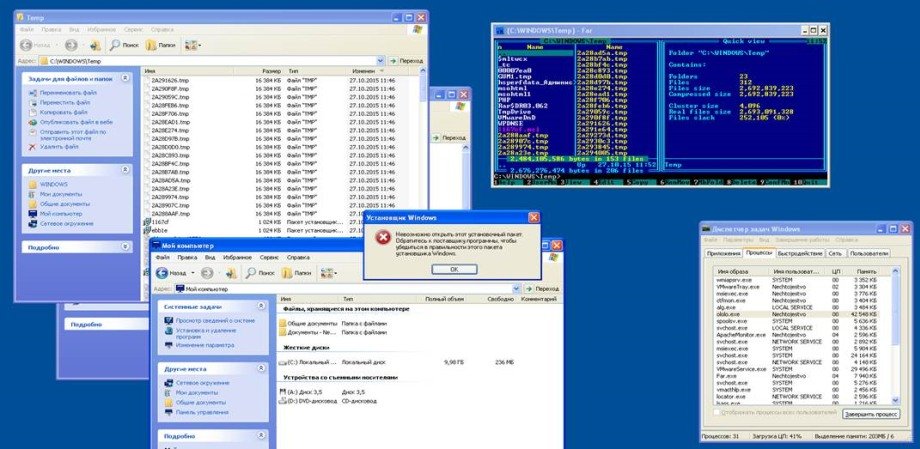

Essas NÃO são algumas pessoas $Randômicas que criaram isso, estas são pessoas que sabem exatamente o que estão fazendo. Este arquivo .exe tem múltiplas funções/entradas e etapas que analisam o contexto do usuário, ambiente, etc. O comportamento também depende do usuário de onde conseguiu rodar. Rodando a partir de uma conta não admin, ololo.exe/svchost.exe cria um evento que preenche o disco rígido (WindowsTemp_random_name.tmp) com arquivos de 16 MB que contêm um caractere ASCII aleatório repetido até atingir 16 MB.

Aqui estão algumas telas do host infectado onde você pode ver ololo.exe como um processo e criar um popup para você chamar o admin! (muito legal na minha opinião quanto ao trabalho realizado)

Aqui estão algumas telas do host infectado onde você pode ver ololo.exe como um processo e criar um popup para você chamar o admin! (muito legal na minha opinião quanto ao trabalho realizado)

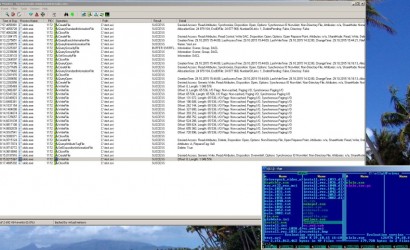

Este evento (assumimos) é usado para forçar qualquer usuário em um cliente baseado em Windows que não seja administrador local a pedir ajuda de um administrador para resolver o problema em seu respectivo laptop / desktop. Uma vez que o malware percebe que a conta admin (mudança de contexto, ele age de forma completamente diferente. Primeiramente, a carga útil conduz um reconhecimento completo do ambiente do alvo por algum tempo, até 40 minutos conforme observado por uma das vítimas. As ações maliciosas inicialmente começam modificando o registro/loader de inicialização do laptop/pc infectado.

Este evento (assumimos) é usado para forçar qualquer usuário em um cliente baseado em Windows que não seja administrador local a pedir ajuda de um administrador para resolver o problema em seu respectivo laptop / desktop. Uma vez que o malware percebe que a conta admin (mudança de contexto, ele age de forma completamente diferente. Primeiramente, a carga útil conduz um reconhecimento completo do ambiente do alvo por algum tempo, até 40 minutos conforme observado por uma das vítimas. As ações maliciosas inicialmente começam modificando o registro/loader de inicialização do laptop/pc infectado.

E então começa a procurar por arquivos no computador infectado.

Depois que o vírus encontra o que está procurando, começa a apagar qualquer trilha ou evidência de sua existência no computador infectado escrevendo zeros em todos os arquivos que estava procurando (e na indústria de mídia isso significa procurar qualquer .avi, .mpeg, .mjpeg e qualquer outra coisa que possa ser encontrada em estações de trabalho de edição de vídeo).

A propósito, o número total de tipos de arquivos por extensão que o malware examina chega a mais de 2830 – isso inclui todos os possíveis documentos, multimídia, arquivo, banco de dados, executável, código fonte ou qualquer coisa que você possa imaginar, talvez isso seja intelectualmente selecionado pela carga útil do C&C? Não está claro nesta fase o que exatamente está sendo procurado durante os 40 minutos, ou se os 40 minutos são relevantes – ESTA é uma chance MUITO BAIXA de ser um cronômetro, mas sim um indicador de quão rápido a busca foi realizada em máquinas infectadas específicas, portanto, uma engenharia reversa mais aprofundada das amostras de malware é necessária… A coisa interessante aqui é que também se comporta como outros spyware de ataques que já vi no passado, novamente, tire suas próprias conclusões sobre quem realmente foi o atacante e qual é o objetivo final…

Agora, apenas pense por um segundo em outras ameaças que isso pode causar? Bem, como o malware varia o comportamento com base no que encontra, pode fazer praticamente qualquer coisa que o ataque queira, como recuperação do arquivo SAM do controlador de domínio, por exemplo, para carregamento posterior dos hashes de senha na “localização local”, distribui ainda mais backdoor e carga útil pela rede, abre túneis, etc. Isso também estabelece a persistência da ameaça (olá, APT) já que o alvo do ataque precisará de muito tempo e recursos para limpar a bagunça, e enquanto a empresa limpa backdoors, os túneis continuarão abertos, enquanto limpa os túneis, eles já pré-carregarão uma nova armadoria não detectável pelo AV, lavar, repetir…

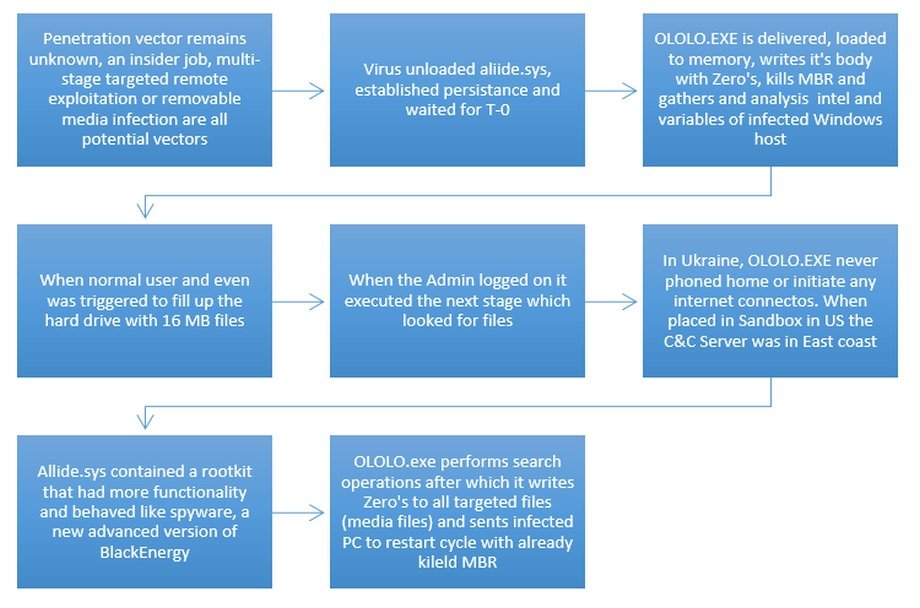

Além disso, descobrimos que o vírus também é ciente de localização ou tempo. Enviamos uma amostra de malware para várias sandbox ao redor do mundo e nenhuma delas encontrou malware, exceto uma. Aquela sandbox estava nos EUA e indicou uma conexão: um comando / função começa a se conectar a um servidor em Cambridge, Mass no Data Center da NTT Americas e com o IP do servidor 23.61.75.27.  Isso pode significar ou uma próxima fase do ataque destinada aos EUA, ou que o C&C está nos EUA, ou que o C&C está por trás do CDN (Akamai) localizado nos EUA ou que o malware simplesmente é consciente de tempo e só se conecta ao C&C após certo tempo passar (talvez o sandbox dos EUA fosse o único a rodar o cronômetro). De qualquer forma, o único IP encontrado e a carga útil estão abaixo:Agora podemos resumir as etapas do ataque e fazer as primeiras conclusões:

Isso pode significar ou uma próxima fase do ataque destinada aos EUA, ou que o C&C está nos EUA, ou que o C&C está por trás do CDN (Akamai) localizado nos EUA ou que o malware simplesmente é consciente de tempo e só se conecta ao C&C após certo tempo passar (talvez o sandbox dos EUA fosse o único a rodar o cronômetro). De qualquer forma, o único IP encontrado e a carga útil estão abaixo:Agora podemos resumir as etapas do ataque e fazer as primeiras conclusões:

- Reconhecimento Externo (Falta de informações? OSINT na campanha eleitoral talvez?)

- Penetração – injeção do backdoor BlackEnergy.

- Reconhecimento Interno – o malware estuda o ambiente, executando mais de 140 verificações variáveis semelhantes a uma IA primitiva e muda suas ações subsequentes com base nas descobertas

- Estabelecendo a persistência – túneis, várias backdoors para se tornar difícil de limpar e resistente aos AV’s.

- Execução temporizada e sincronizada do propósito do ataque – entrega e execução do OLOLO.exe/SVCHOST.exe ou outras armas.

Mapa das etapas do ataque

Uma vez que o malware/carga útil termina seu serviço sujo, ele se apaga, junto com todos os arquivos de mídia (ou outros arquivos que está atrás) e arquivos de entrega (backdoor, que backdoor?) e zera o espaço que ocupava para eliminar sua assinatura e evidência de sua existência. É importante notar que o BlackEnergy em si age de forma muito furtiva e depois apenas se apaga (cobrindo rastros, eh?).

Uma vez que o malware/carga útil termina seu serviço sujo, ele se apaga, junto com todos os arquivos de mídia (ou outros arquivos que está atrás) e arquivos de entrega (backdoor, que backdoor?) e zera o espaço que ocupava para eliminar sua assinatura e evidência de sua existência. É importante notar que o BlackEnergy em si age de forma muito furtiva e depois apenas se apaga (cobrindo rastros, eh?).

Embora agora tenhamos uma compreensão clara de como identificar a infecção, ainda conhecemos pouco sobre o C&C e a rede de distribuição. Tendo o endereço IP e os hashes do malware, passamos por todos os feeds conhecidos de Open Threat Intelligence, incluindo Zeus tracker, OTX, VxVault, IPvoid, VirusTotal e 100+ feeds, mas conseguimos 0 resultados. Também verificamos os hashes e o IP em comparação com 10 fontes comerciais, incluindo very good feeds, mas novamente sem resultado. Isso significa que o BlackEnergy tem um novo botnet que é usado de maneira muito secreta e atualmente está contornando a maioria das soluções de Threat Intelligence disponíveis. Outro ponto importante é que o backdoor não iniciou nenhuma comunicação de internet, então coisas como tunelamento de protocolo (ou seja, DNS, DHCP, ICMP) não foram descobertas (AINDA!). Não estou dizendo que Threat Intelligence não é eficaz, pelo contrário, é a maneira mais rápida de construir uma defesa em escala global, mas foi a primeira vez que o ataque (ou prova de conceito do ataque?) foi visto.

Estou fornecendo diferentes CERTs com detalhes do ataque que são relevantes, bem como conversando com empresas sobre como o ataque e futuros ataques podem ser interrompidos usando nossa tecnologia e de nossos parceiros. Até o momento, a SOC Prime lançou assinaturas de detecção de ataques que funcionam com QUALYS (maneira mais rápida de detectar se você tem backdoor ou não); SNORT, OSSEC, ARCSIGHT, SPLUNK e QRADAR. Entre em contato diretamente com a SOC Prime para as ferramentas de detecção fornecidas gratuitamente para todos que precisarem delas. Estarei postando atualizações enquanto a investigação avança e a engenharia reversa completa das amostras de malware se tornam disponíveis.