O ransomware continua a ser uma grande ameaça global para as organizações, com ataques se tornando mais frequentes e cada vez mais sofisticados. Recentemente, um novo grupo de Ransomware-as-a-Service (RaaS), o Repellent Scorpius, surgiu, intensificando o desafio para os defensores cibernéticos. Este novo ator impulsiona a distribuição do ransomware Cicada3301, empregando uma tática de dupla extorsão para maximizar os lucros enquanto expandem sua rede de afiliados.

Detecção de Ransomware Cicada3301

Os últimos meses foram marcados por um aumento acentuado nos ataques de ransomware, alimentado pelo surgimento de Zola and BlackSuite linhagens, aumento de atividade de Akira, e o ressurgimento de Black Basta. Somando-se ao “calor do verão”, Repellent Scorpius apareceu na cena em maio de 2024, empurrando o recém-surgido ransomware Cicada3301 para a mistura.

Para se antecipar aos ataques de Repellent Scorpius e identificar proativamente infecções potenciais de ransomware Cicada3301, profissionais de segurança podem contar com a Plataforma SOC Prime para defesa cibernética coletiva, oferecendo um conjunto dedicado de regras Sigma acompanhado por um pacote completo de produtos para engenharia de detecção com IA, caça automatizada de ameaças e detecção avançada de ameaças. Basta pressionar o botão abaixo e imediatamente aprofundar-se em uma coleção de regras relevante para detectar atividades maliciosas associadas a infecções Cicada3301.

Regras Sigma para Detectar Cicada3301

Os defensores cibernéticos que buscam mais regras Sigma abordando as táticas, técnicas e procedimentos (TTPs) de Repellent Scorpius podem acessar um conjunto de detecção personalizado ao navegar no Marketplace de Detecção de Ameaças com a tag “Repellent Scorpius” ou simplesmente pressionando o botão abaixo.

Regras Sigma para Detectar TTPs de Repellent Scorpius

As regras são compatíveis com mais de 30 plataformas SIEM, EDR e Data Lake, e mapeadas para o framework MITRE ATT&CK. Além disso, todas as detecções são enriquecidas com extensos metadados, incluindo linhas do tempo de ataque, referências de inteligência de ameaças e recomendações de triagem.

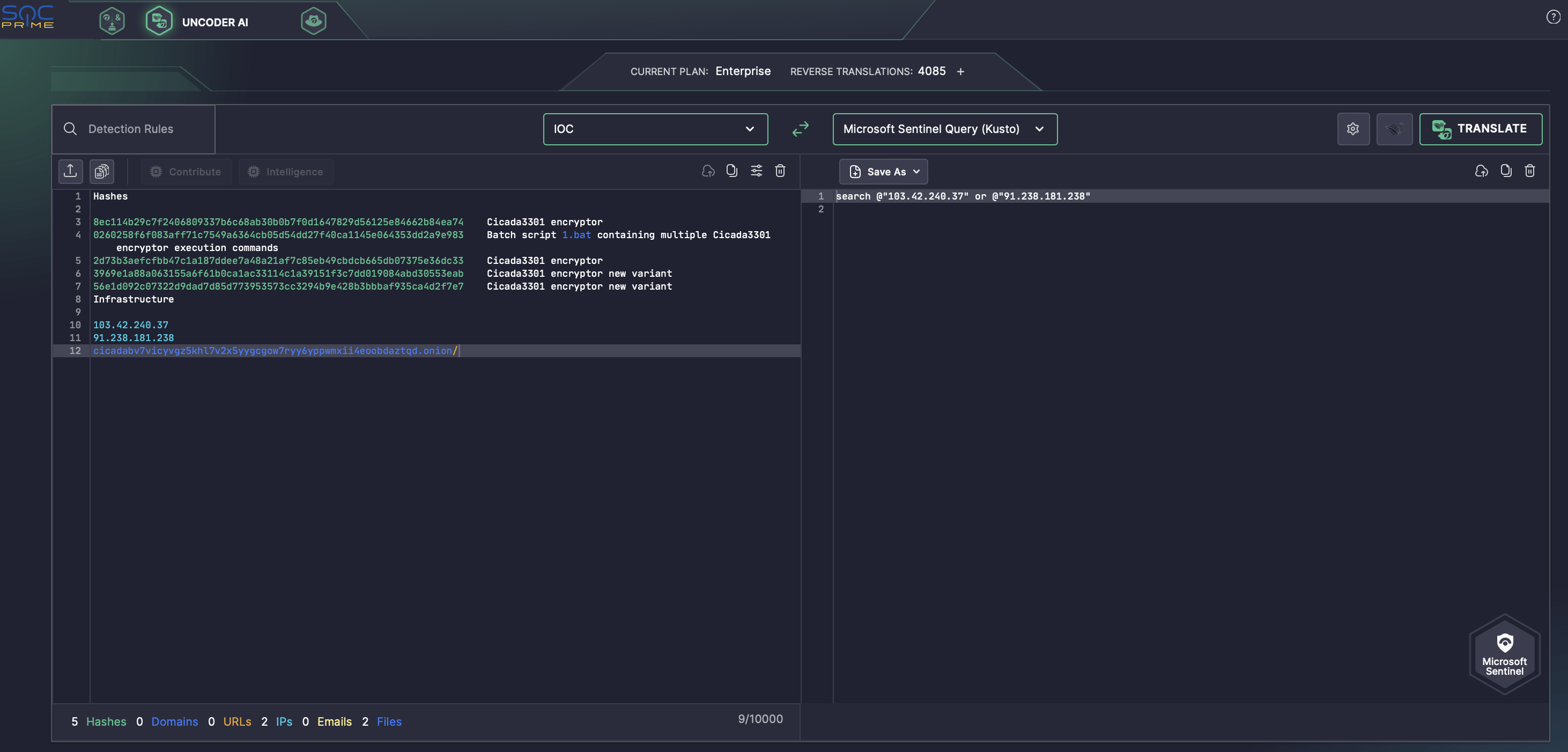

Para caçar imediatamente indicadores relacionados de comprometimento (IOCs) listados na pesquisa do Palo Alto Networks Unit42, engenheiros de segurança podem usar o Uncoder AI, um IDE & co-piloto de engenharia de detecção profissional, servindo como um empacotador de IOCs para analisar IOCs de forma transparente e convertê-los em consultas de caça personalizadas prontas para rodar no SIEM ou EDR de escolha.

Análise dos Ataques do Ransomware Cicada3301

O recente relatório do Palo Alto Networks Unit 42 revela o surgimento de um novo grupo de ransomware-as-a-service que está expandindo ativamente sua lista de vítimas. Apelidado de Repellent Scorpius, o grupo começou operações ativas em maio de 2024, distribuindo o ransomware Cicada3301 globalmente.

Apesar de seu lançamento recente, Repellent Scorpius está rapidamente ganhando tração ao montar um programa de afiliados e recrutar ativamente corretores de acesso inicial (IAB) e intrusos de rede em fóruns de cibercrime de língua russa. Embora a origem do grupo seja atualmente desconhecida, o foco em afiliados de língua russa e a restrição para não atacar países da CEI pode fornecer uma pista sobre as raízes do grupo.

Enquanto a Unit42 monitora as atividades do grupo desde maio-junho de 2024, os pesquisadores também identificaram conexões com incidentes passados de comprometimento não relacionados ao Cicada3301. Isso sugere que o grupo pode ter operado anteriormente sob um nome diferente ou adquirido dados de outros atores de ransomware. Notavelmente, o Cicada3301 tem semelhanças marcantes com a operação agora extinta BlackCat (também conhecido como ALPHV) .

Repellent Scorpius aproveita credenciais roubadas para o acesso inicial, contando com IABs para comprá-las. Além disso, os atacantes empregam uma ferramenta legítima PsExec para executar a carga útil do ransomware contra vários hosts dentro da rede alvo. Para exfiltração de dados, é utilizada a ferramenta de código aberto Rclone. Curiosamente, o endereço IP público utilizado para a exfiltração foi usado anteriormente por outros coletivos de ransomware, incluindo Bashful Scorpius (aka Nokoyawa) e Ambitious Scorpius (aka ALPHV/BlackCat), mais uma vez destacando vínculos de Repellent Scorpius com o BlackCat.

O próprio payload Cicada3301 é escrito em Rust e usa o ChaCha20 para criptografia, sendo a linhagem de ransomware capaz de atacar tanto hosts Windows quanto Linux/ESXi.

Com um número crescente de tendências e intrusões mais sofisticadas, o ransomware tem sido o principal desafio para a maioria das organizações desde 2021, incluindo grandes empresas. Com o pacote completo de produtos da SOC Prime para Engenharia de Detecção com IA, Caça Automática de Ameaças & Validação de Pilha de Detecção, os defensores podem minimizar os riscos de intrusões e maximizar o valor dos investimentos em segurança.