Remcos Trojan (Controle Remoto e Vigilância) é frequentemente entregue por agentes de ameaça que utilizam vetores de ataque de phishing. O malware atualmente ressurge na arena de ameaças cibernéticas para atacar entidades governamentais da Ucrânia.

Em 6 de fevereiro de 2023, os pesquisadores de cibersegurança divulgaram um novo alerta CERT-UA#5926 detalhando a distribuição massiva de e-mails que se passam pela Ukrtelecom JSC visando espalhar o malware Remcos em sistemas comprometidos. Os atacantes utilizaram um anexo RAR malicioso em e-mails de phishing direcionados a órgãos estatais ucranianos. De acordo com a investigação, a atividade adversária é atribuída ao coletivo de hackers rastreado como UAC-0050.

Atividade Maliciosa do UAC-0050 Espalhando Malware Remcos: Análise de Ataque

Remcos é um software de acesso remoto desenvolvido pela BreakingSecurity. Uma vez instalado, a ferramenta abre uma porta dos fundos no sistema comprometido, permitindo acesso total ao usuário remoto. Desde 2020, os atacantes têm utilizado ativamente Remcos RAT em ataques de phishing explorando o tema COVID-19. Os operadores de malware aproveitam múltiplos TTPs em suas campanhas adversárias, utilizando o Remcos para espionar suas vítimas, roubar credenciais, exfiltrar dados e executar comandos.

O mais recente alerta CERT-UA#5926 alerta os defensores cibernéticos sobre a atividade maliciosa recém-observada que utiliza o malware Remcos. Nestes ataques, os agentes de ameaça exploram o vetor de ataque de phishing para espalhar e-mails disfarçando o remetente como Ukrtelecom JSC. Os adversários visam atrair vítimas para abrir e-mails com o assunto de carta de demanda e contendo um anexo de arquivo RAR que imita os detalhes do pagamento financeiro exigido. O arquivo de isca contém um arquivo de texto com o código de acesso pessoal e outro arquivo RAR protegido por senha. Este último inclui um arquivo executável que instala o malware de administração remota Remcos no computador da vítima.

Os pesquisadores da CERT-UA vinculam a atividade maliciosa ao coletivo de hackers UAC-0050, que está em destaque desde pelo menos 2020. De acordo com a investigação, agentes de ameaça lançaram seus ataques anteriores utilizando outro software de administração remota conhecido como RemoteUtilities. Com base nos padrões de comportamento observados do adversário e nas capacidades ofensivas do malware, os ataques em andamento visando órgãos estatais ucranianos estão altamente ligados a operações de ciberespionagem.

Detectando Ataques Cibernéticos do UAC-0050 Contra Órgãos Estatais Ucranianos Cobertos no Alerta CERT-UA#5926

Com os volumes crescentes de ataques cibernéticos de phishing, os defensores estão se esforçando para fortalecer suas capacidades para identificar a infecção em tempo hábil. A SOC Prime permite que as organizações fiquem à frente dos adversários e se defendam proativamente contra ataques cibernéticos de qualquer escala, utilizando várias cepas de malware. A Plataforma Detection as Code da SOC Prime cura um conjunto de regras Sigma para a detecção de malware Remcos usado nos ataques de phishing em andamento e atribuído à atividade adversária do grupo de hackers UAC-0050. Para uma busca de conteúdo simplificada, todos os algoritmos de detecção são filtrados pelas tags personalizadas correspondentes (“UAC-0050” ou “CERT-UA#5926”) com base nas IDs do grupo e do alerta CERT-UA.

Clique no botão Explore Detections abaixo para acessar imediatamente as regras Sigma dedicadas cobertas no alerta CERT-UA#5926. Todas as detecções estão prontas para implantação nas soluções líderes do setor SIEM, EDR, BDP e XDR e são enriquecidas com contexto de ameaças cibernéticas aprofundadas, como referências MITRE ATT&CK® , links CTI, binários executáveis e metadados operacionais.

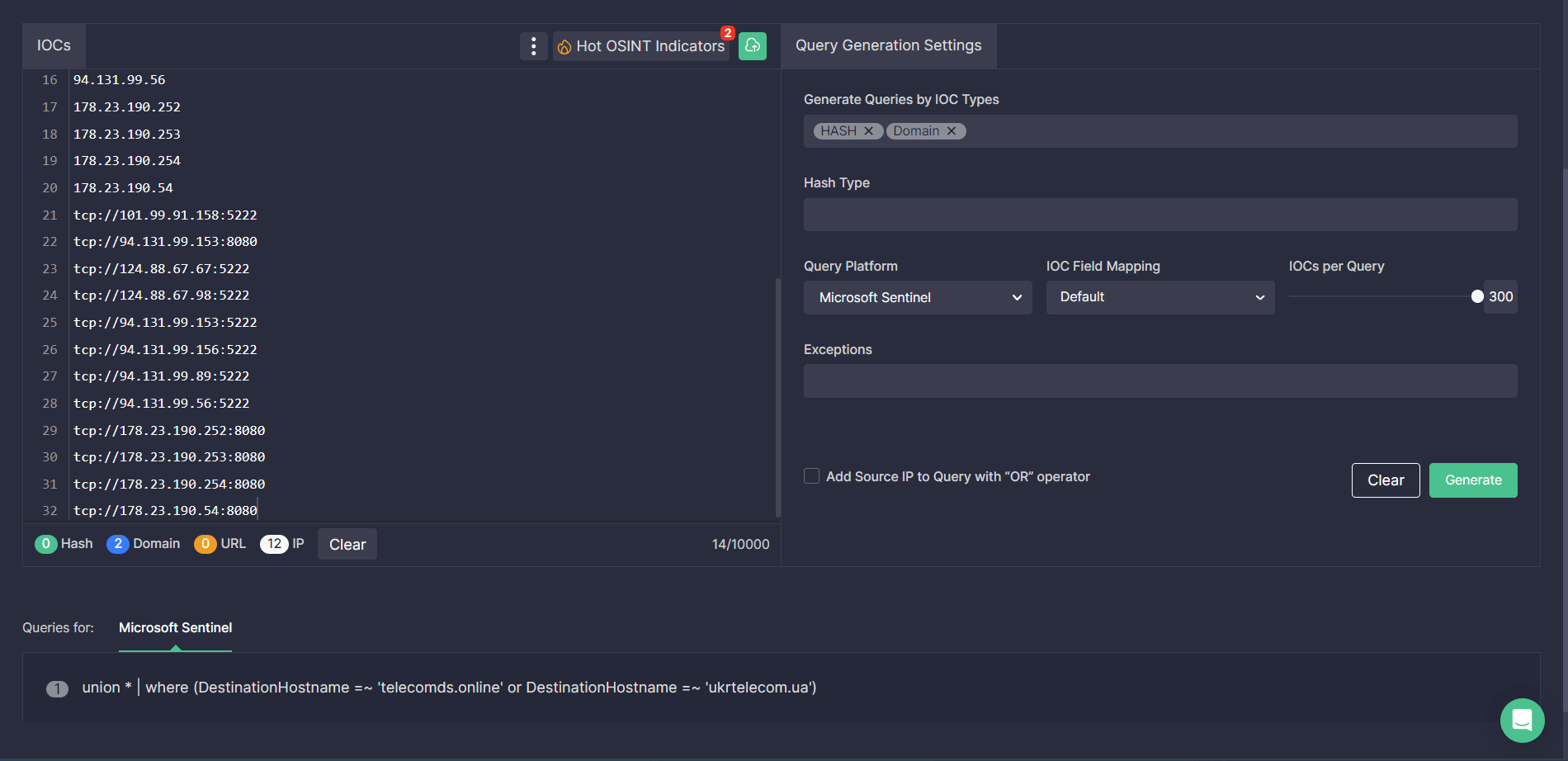

Além disso, os engenheiros de segurança podem agilizar sua busca por indicadores de compromisso associados à atividade maliciosa do UAC-0050 ao utilizar a ferramenta Uncoder CTI . Basta colar o arquivo, host ou rede IOCs fornecidos pela CERT-UA na interface do usuário e gerar instantaneamente consultas personalizadas de caça prontas para buscar por ameaças relacionadas ao Remcos em seu ambiente selecionado.

Contexto MITRE ATT&CK

Para mergulhar no contexto abrangente por trás da campanha adversária do grupo UAC-0050 coberto no último alerta CERT-UA, todas as regras Sigma mencionadas acima são marcadas com ATT&CK v12 abordando as táticas e técnicas correspondentes:

Navegue pelo Motor de Busca de Regras Sigma da SOC Prime para acessar todo o conjunto de detecção contra o malware Remcos e aprender sobre ameaças atuais & emergentes mais rápido do que nunca, priorizar em minutos e implantar seu código de detecção rapidamente.