O coletivo de hackers de ciberespionagem nefasta rastreado como EarthKapre ou RedCurl APT ressurgiu para atacar organizações do setor jurídico usando phishing temático do Indeed phishing. No ataque mais recente, adversários notórios por suas capacidades ofensivas altamente sofisticadas aplicaram comandos e ferramentas de reconhecimento, exfiltraram dados e implantaram o carregador EarthKapre/RedCurl.

Detectar Ataques APT RedCurl/EarthKapre

Em 2024, grupos cibernéticos patrocinados pelo estado da China, Coreia do Norte, Irã e Rússia aprimoraram significativamente suas capacidades ofensivas, demonstrando sofisticação e adaptabilidade aumentadas. Esses atores de ameaça permaneceram entre os mais ativos no domínio cibernético, empregando técnicas avançadas para promover suas agendas geopolíticas. A ciberespionagem emergiu como foco principal, com campanhas se tornando mais direcionadas e secretas. Um exemplo notável é a última operação da RedCurl (também conhecida como EarthKapre APT), que demonstra uma abordagem altamente sofisticada para infiltrar organizações dentro do setor jurídico.

Para superar ameaças emergentes e manter-se à frente dos potenciais ataques APT RedCurl, Plataforma SOC Prime oferece um conjunto de regras Sigma curadas abordando TTPs utilizados na última operação ofensiva. Basta clicar no Explore Detections botão abaixo e imediatamente acessar a pilha de detecção relevante para detecção de ataques RedCurl.

As regras são compatíveis com várias soluções SIEM, EDR e Data Lake e mapeadas para MITRE ATT&CK® para otimizar a investigação de ameaças. As detecções também são enriquecidas com metadados extensivos, incluindo CTI links, cronogramas de ataques, recomendações de triagem e mais.

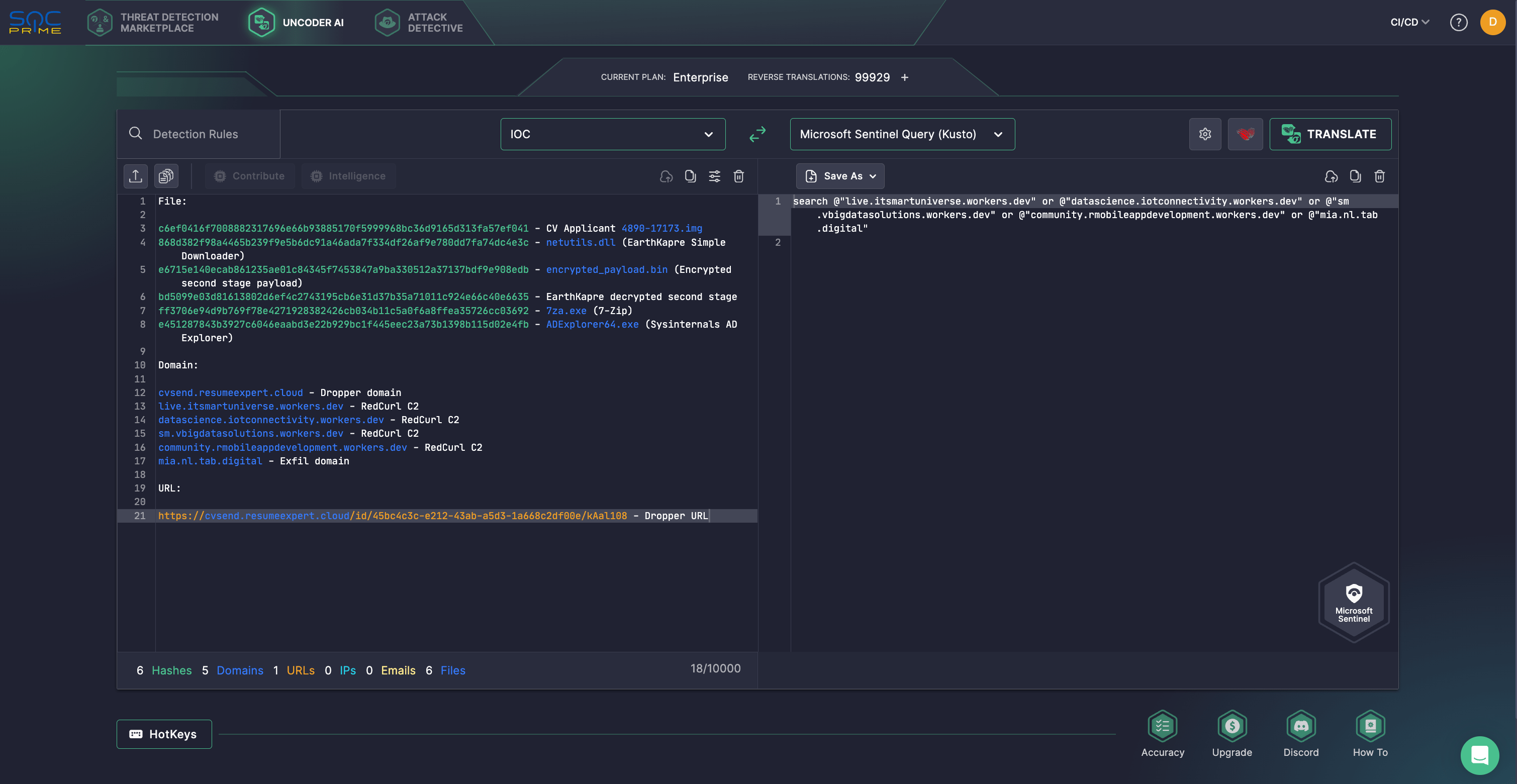

Além disso, os profissionais de segurança podem buscar IOCs da análise da eSentire’s Threat Response Unit análise da última campanha RedCurl. Com Uncoder AI, especialistas em segurança podem facilmente analisar esses IOCs e transformá-los em consultas personalizadas adequadas para a plataforma SIEM ou EDR escolhida. Anteriormente exclusivas para clientes corporativos, Uncoder AI agora está disponível para pesquisadores individuais, oferecendo acesso total às suas capacidades poderosas. Saiba mais aqui.

Defensores cibernéticos que buscam mais conteúdo de detecção sobre TTPs usados em ataques APT podem explorar o Threat Detection Marketplace usando a tag “APT” tag. Isso fornece acesso a uma coleção abrangente de regras e consultas projetadas para detectar atividades maliciosas associadas a grupos patrocinados pelo estado.

Análise de Ataque APT RedCurl/EarthKapre

Em janeiro de 2025, a equipe de Unidade de Resposta a Ameaças (TRU) da eSentire identificou o APT EarthKapre (também conhecido como RedCurl) usando um executável legítimo da Adobe, ADNotificationManager.exe, para implantar seu carregador malicioso. O grupo tem estado ativo em ameaças cibernéticas desde 2018, com um amplo alcance geográfico que se estende pela Ucrânia, EUA, Reino Unido e Canadá, e visando várias indústrias. Na mais recente campanha ofensiva, o grupo de ciberespionagem, conhecido por mirar principalmente empresas do setor privado, voltou sua atenção para organizações no setor jurídico, explorando phishing temático de empregos. EarthKapre utilizou SysInternals AD Explorer para reconhecimento, 7-Zip para arquivar dados com uma senha, e solicitações PowerShell PUT para exfiltrar para um provedor de armazenamento em nuvem.

A cadeia de infecção começa com um e-mail de spam contendo um PDF malicioso disfarçado como um CV ou carta de apresentação. O PDF inclui um link para um arquivo ZIP com um arquivo ISO montável (IMG). Quando aberto, o arquivo IMG é montado em uma unidade externa, exibindo um único arquivo, “CV Applicant *.scr,” como um executável assinado da Adobe. Executar a carta solta o carregador EarthKapre (netutils.dll) no sistema comprometido, completando a cadeia de ataque.

Após extrair o arquivo ZIP e montar o arquivo IMG, apenas uma janela do explorador de arquivos é visível com um único arquivo *.scr disponível. Quando a vítima abre este último, o malware RedCurl/EarthKapre é carregado, junto com bibliotecas C runtime legítimas.

O estágio inicial do ataque visa baixar e executar a próxima fase. RedCurl/EarthKapre utiliza uma função de descriptografia de strings que faz uso de várias APIs do bcrypt.dll. Na etapa subsequente do ataque, o mesmo método de descriptografia de strings é usado, mas a chave de descriptografia AES é derivada de forma diferente. A primeira parte é obtida através de descriptografia XOR, depois combinada com um GUID passado durante a execução, o que dificulta que sandboxes acionem esta fase corretamente. Após decodificação de base64 e aplicação da descriptografia XOR ao payload da solicitação HTTP, os adversários obtêm o nome de usuário da vítima, nome do computador e uma lista de arquivos/diretórios do sistema afetado.

RedCurl usa um arquivo em lotes na etapa final do ataque para automatizar a coleta de informações do sistema e arquivamento de dados para exfiltração. Executa comandos para coletar detalhes de contas de usuário, dados do sistema, informações de disco e mais. A infraestrutura de C2 do adversário está hospedada na Cloudflare usando Cloudflare Workers.

As organizações devem considerar mitigar os riscos de ataques APT RedCurl/EarthKapre implementando medidas de Política de Grupo para impedir o montagem automática de arquivos ISO/IMG, implantando soluções EDR em todas as estações de trabalho e servidores e mantendo vigilância cibernética contínua. Organizações progressivas também podem minimizar os riscos de ameaças emergentes de qualquer tamanho, escopo ou sofisticação, incluindo ataques APT altamente evolutivos, usando o conjunto completo de produtos prontos para empresa da SOC Prime que equipa as equipes de segurança com tecnologias preparadas para o futuro para adotar uma estratégia de cibersegurança resiliente, enquanto maximiza o valor dos investimentos em segurança.