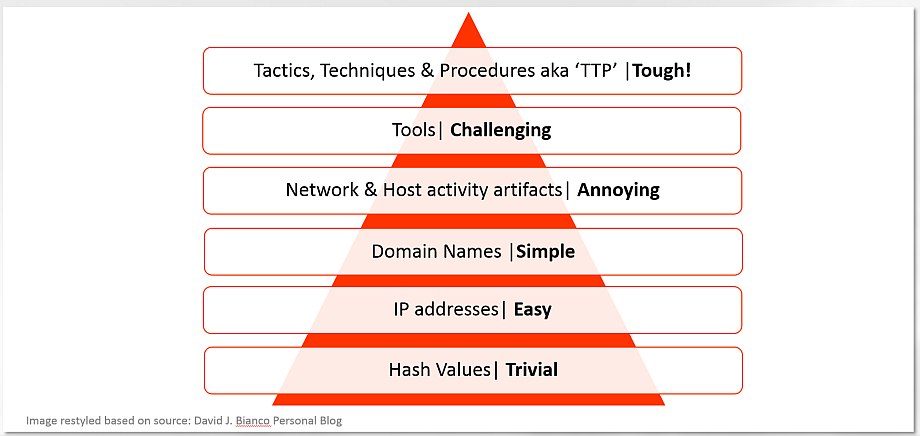

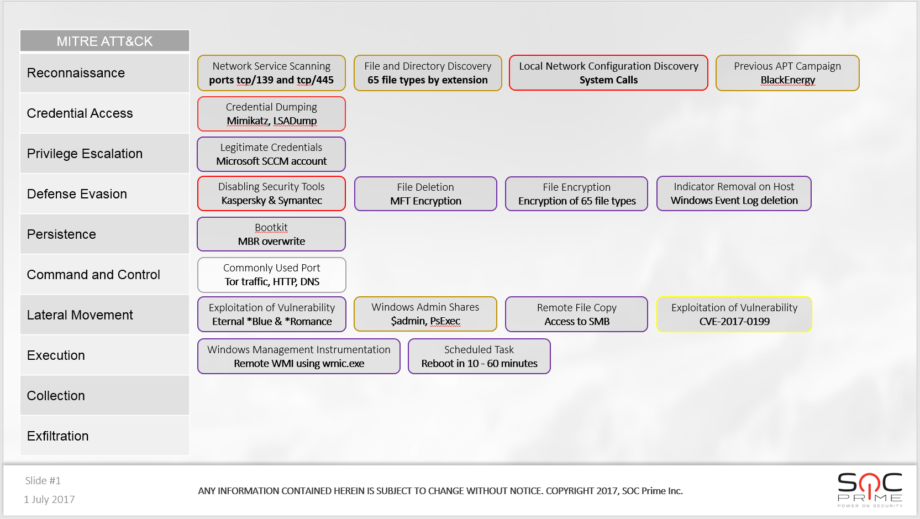

Tem sido um verão quente para a indústria de segurança: em menos de uma semana desde que o suposto ransomware Petya.A inicialmente foi descoberto, revelou-se muito mais do que aparenta. Pesquisadores de segurança ao redor do mundo corretamente o apelidaram de NotPetya e EternalPetya, pois o malware nunca foi projetado para pedir resgate – era meramente um disfarce para um componente de destruição de dados de um ataque APT. Com quase 16 homem/dias de trabalho de campo e investigação laboratorial no epicentro da guerra cibernética na Ucrânia, podemos publicar os TTPs preliminares. Enquanto a maior parte do mundo lidou com sucesso com outro clone do WannaCry, a Ucrânia foi atingida por talvez a primeira arma cibernética impulsionada por IA. A maneira mais tradicional seria apresentar esta campanha como uma APT com um componente de worm autônomo, embora ainda haja muito a aprender. Até hoje, com a ajuda de nossos parceiros, clientes e pesquisadores de segurança amistosos, nossa equipe reuniu TTPs que apontam para o infame grupo APT Sandworm. O mesmo ator que estava por trás dos ataques BlackEnergy que anteriormente levaram a uma interrupção na rede elétrica na Ucrânia. Vamos rapidamente recordar do que se tratam os TTPs: Você pode ver todos os valores de Hash, IP e Domínio em relatórios de engenharia reversa por Microsoft, firma local de perícia ucraniana ISSP Labs e tópico do GitHub por Vulners. Usaremos a metodologia aberta MITRE ATT&CK para descrever os TTPs (atualizados diariamente).

Você pode ver todos os valores de Hash, IP e Domínio em relatórios de engenharia reversa por Microsoft, firma local de perícia ucraniana ISSP Labs e tópico do GitHub por Vulners. Usaremos a metodologia aberta MITRE ATT&CK para descrever os TTPs (atualizados diariamente).

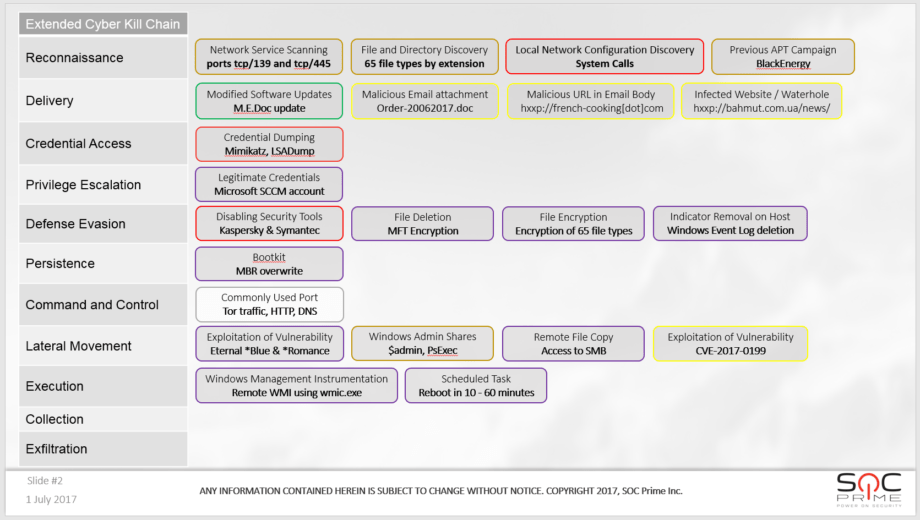

Para descrever completamente o ataque e fazer a atribuição do ator, precisamos incluir a fase de Entrega, que requer a coleta de evidências no local. O que está acontecendo com as cores nos quadros? A indústria de segurança carece de um padrão quando se trata de compartilhar detalhes de ataque. Há, é claro, STIX e sua implementação por TIPs, mas não funcionou tão bem com NotPetya e WannaCry, certo? Portanto, gostaria de propor um padrão aberto para todos usarem. A ideia é que há diferentes IOCs e Técnicas nas quais podemos confiar durante tais surtos, e há um total caos no campo da segurança sobre quais amostras são relevantes, quais não são, sem mencionar os IOCs. Sugiro que isso possa ser talvez introduzido como um padrão aberto para marcação de IOC (não para ser confundido com TLP!):

Para descrever completamente o ataque e fazer a atribuição do ator, precisamos incluir a fase de Entrega, que requer a coleta de evidências no local. O que está acontecendo com as cores nos quadros? A indústria de segurança carece de um padrão quando se trata de compartilhar detalhes de ataque. Há, é claro, STIX e sua implementação por TIPs, mas não funcionou tão bem com NotPetya e WannaCry, certo? Portanto, gostaria de propor um padrão aberto para todos usarem. A ideia é que há diferentes IOCs e Técnicas nas quais podemos confiar durante tais surtos, e há um total caos no campo da segurança sobre quais amostras são relevantes, quais não são, sem mencionar os IOCs. Sugiro que isso possa ser talvez introduzido como um padrão aberto para marcação de IOC (não para ser confundido com TLP!):

Cor: CINZA, peso: 1 – hipótese. Principalmente é alguém fazendo atribuição e dizendo – ei, eu conheço esse tipo de ameaças, então isso pode ser possível. Por exemplo, Ransomware frequentemente usa Tor, assim como atores APT, então devemos verificar conexões Tor. Além disso, vi APT usando túneis DNS como canal de fallback, então vamos procurar por isso também.

Cor: AMARELO, peso: 2 – IOCs de inteligência de ameaças externas, sandboxes, pulsos OTX, etc. Embora possam ser muito melhores do que CINZA ainda não são 100% confiáveis. Podemos falsificar um pulso OTX. Pesquisadores podem cometer erros em sua busca para ser o primeiro a identificar a ameaça. Adicionar 1+2 em SIEM aumentaria o peso, por exemplo, sabemos que Ransomware usa Tor e TI publica um IP:porta marcado como C2 e Tor.

Cor: AZUL, peso: 3 – IOCs do campo, por exemplo, equipes Azuis. Essas são evidências coletadas no local, detalhes compartilhados por vítimas de ataques de qualquer forma. Isso é o que obtemos ao olhar para dados de 3 meses atrás em um SIEM (os sortudos) ou via LogParser de endpoints recuperados ou grepping aqueles syslogs. O fato é que a AZUL evidência teria uma precisão muito maior do que TI. Isso também faz toda a diferença entre um relatório por fornecedor de AV sobre a ameaça que ocorreu em outra parte do mundo.

Cor: RED, peso 4 – IOCs da equipe Vermelha. Os mais difíceis de obter, os mais precisos e o núcleo para regras SIGMA e baseadas em IOC no SIEM.

Isso nos leva às regras de mistura de coresAMARELO + RED = LARANJA

AMARELO + AZUL = VERDE. A preciosa inteligência de ameaças verificada que você pode usar para Resposta a Incidentes e SOC.AZUL + RED (se isso acontecer) = ROXO. Descobertas épicas (como em World of Warcraft, lol). Então, se somarmos todos os pesos, obtemos o total de 10 em valor (pode ser aproveitado para correlação SIEM). E precisamos decidir a cor final, marrom não soa tão bem, então digamos que seja OURO. No slide acima existem 2 OURO indicadores – $admin & PsExec – agora confirmados por RED, AZUL (logs de eventos no local), inteligência de ameaças e, claro, sempre foi uma possibilidade teórica.

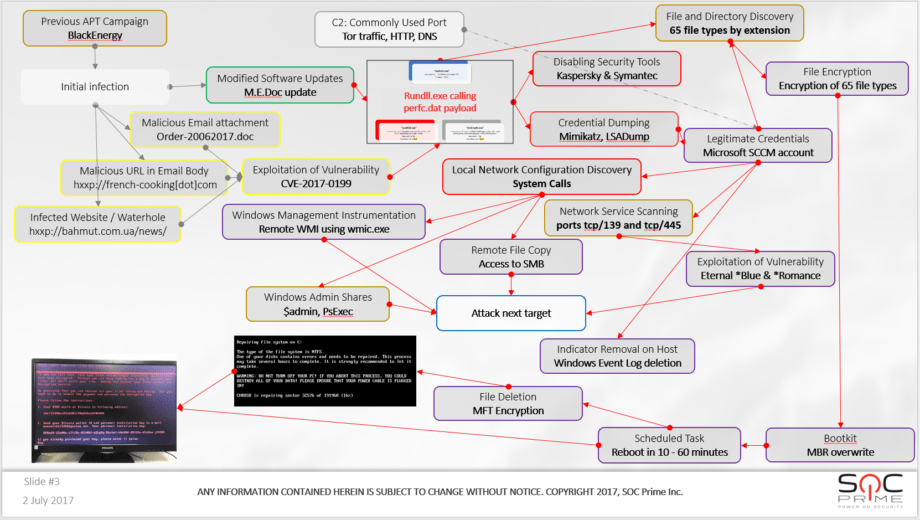

Talvez você tenha notado uma OURO atribuição BlackEnergy na Reconhecimento. Parece um tiro longo? Para explicá-lo junto com o CINZA teremos que comparar os TTPs observando todas as Técnicas do BlackEnergy no ATT&CK, adicionando a fase de Entrega da Cadeia de Aniquilação Cibernética da Lockheed Martin e recordando nossa própria investigação. Antes de fazermos isso, vamos revisar o diagrama acima com a entrega misturada, vamos chamá-lo de Cadeia de Aniquilação Cibernética Estendida por enquanto. Como você pode ver, usamos nosso método de marcação de cores para confirmar que a atualização M.E.Doc é classificada como VERDE. Não só foi relatada por pesquisa externa (embora a telemetria da Microsoft seja uma forte evidência, e também uma preocupação de segurança significativa) – também desenterramos logs de rede e AD das SIEMs das vítimas de APT, AZUL evidências que indicam claramente conexões ativas M.E.Doc no dia dos ataques. Há mais, vamos traçar o padrão de inteligência do worm APT e ver o quanto de IA ele realmente é?

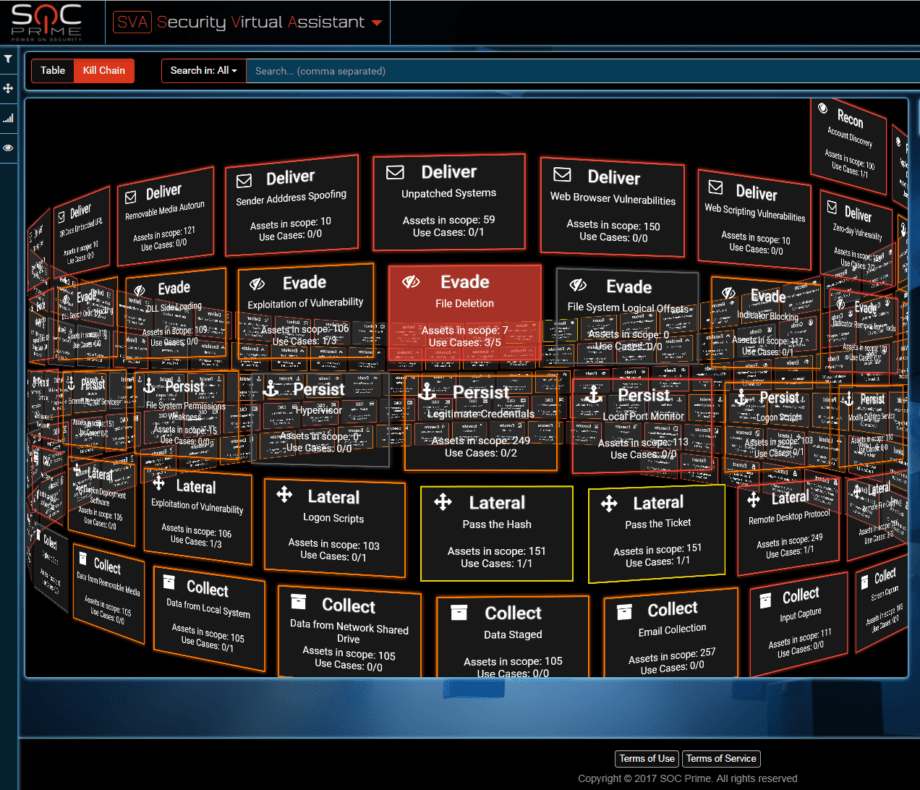

Como você pode ver, usamos nosso método de marcação de cores para confirmar que a atualização M.E.Doc é classificada como VERDE. Não só foi relatada por pesquisa externa (embora a telemetria da Microsoft seja uma forte evidência, e também uma preocupação de segurança significativa) – também desenterramos logs de rede e AD das SIEMs das vítimas de APT, AZUL evidências que indicam claramente conexões ativas M.E.Doc no dia dos ataques. Há mais, vamos traçar o padrão de inteligência do worm APT e ver o quanto de IA ele realmente é? Evidências atuais sugerem que o ator APT construiu uma armaria cibernética utilizando o conhecimento da infraestrutura do alvo. Se compararmos com os nomes das empresas criptografadas, podemos ver que são muitas vezes as mesmas vítimas do ataque BlackEnergy em 2015/2016 (mídia, energia, setor público, transporte). AZUL evidências: encontramos conexões de máquinas M.E.Doc para o Active Directory usando a conta SCCM da Microsoft. Realizamos perícia no local em 2 empresas e ambas tinham entradas PsExec usando credenciais SCCM. A maior pergunta é como foi tomada a decisão de trabalhar com a conta SCCM? Não há RED relatórios de engenharia reversa que comprovem isso. Então, ou havia um C2 em ação em certo ponto ou estamos perdendo uma peça crítica das evidências/amostras. Daí a CINZA dica para túnel Tor/DNS/C2 HTTP. Também se pode notar que a parte atacante tem um conhecimento extenso de janelas. Vamos visualizar todas as 191 técnicas que conhecemos:

Evidências atuais sugerem que o ator APT construiu uma armaria cibernética utilizando o conhecimento da infraestrutura do alvo. Se compararmos com os nomes das empresas criptografadas, podemos ver que são muitas vezes as mesmas vítimas do ataque BlackEnergy em 2015/2016 (mídia, energia, setor público, transporte). AZUL evidências: encontramos conexões de máquinas M.E.Doc para o Active Directory usando a conta SCCM da Microsoft. Realizamos perícia no local em 2 empresas e ambas tinham entradas PsExec usando credenciais SCCM. A maior pergunta é como foi tomada a decisão de trabalhar com a conta SCCM? Não há RED relatórios de engenharia reversa que comprovem isso. Então, ou havia um C2 em ação em certo ponto ou estamos perdendo uma peça crítica das evidências/amostras. Daí a CINZA dica para túnel Tor/DNS/C2 HTTP. Também se pode notar que a parte atacante tem um conhecimento extenso de janelas. Vamos visualizar todas as 191 técnicas que conhecemos: Muito para escolher, não? Sandworm e BlackEnergy usam anexos de Email.

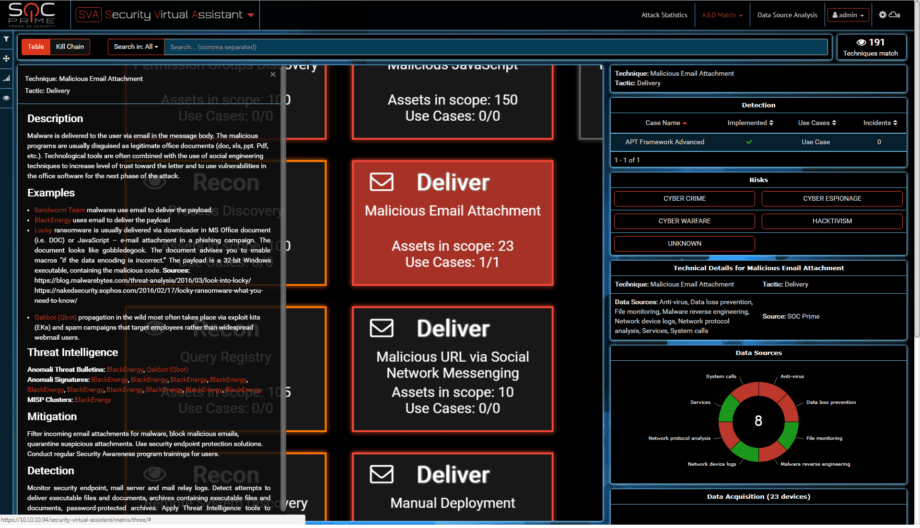

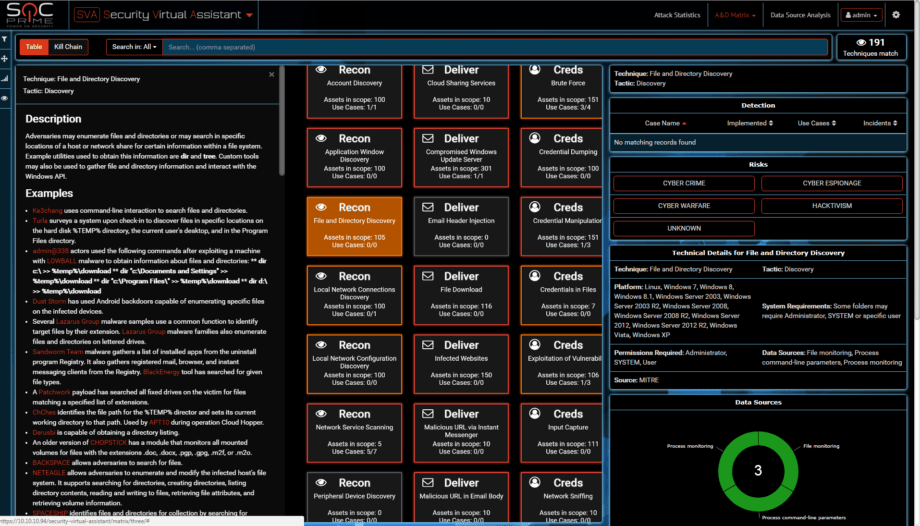

Muito para escolher, não? Sandworm e BlackEnergy usam anexos de Email. Eles também usam extensas capacidades de descoberta de Arquivo e Diretório e o ataque foi atrás de 65 arquivos críticos, como cofres de senha, ao contrário de centenas de arquivos que o ransomware busca.

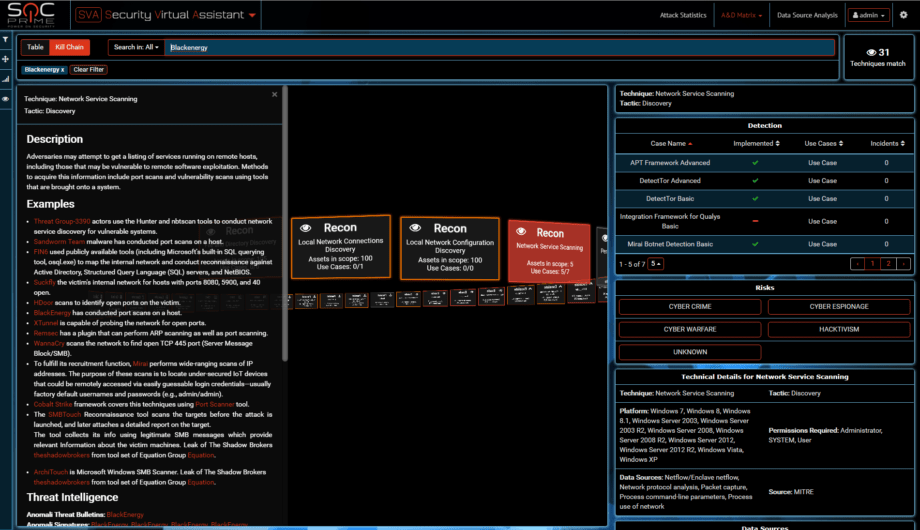

Eles também usam extensas capacidades de descoberta de Arquivo e Diretório e o ataque foi atrás de 65 arquivos críticos, como cofres de senha, ao contrário de centenas de arquivos que o ransomware busca. Capacidades de varredura também são conhecidas por Sandworm e BlackEnergy.

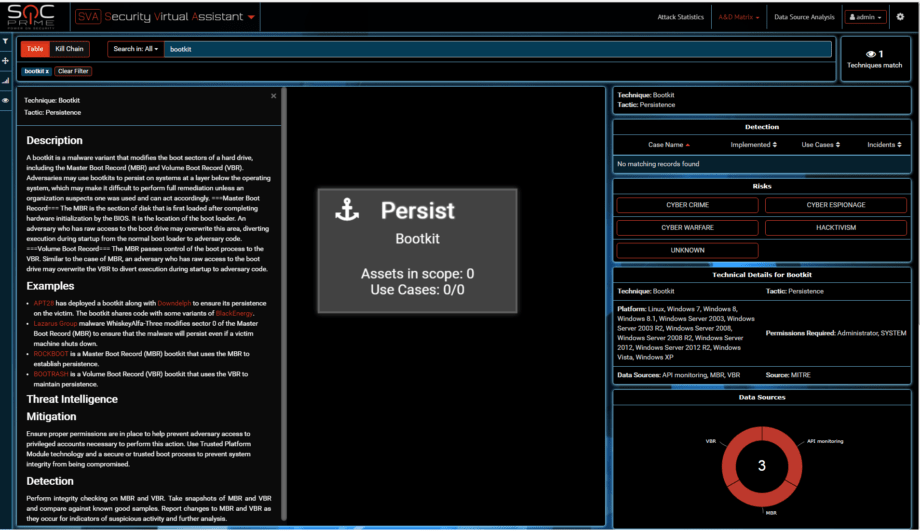

Capacidades de varredura também são conhecidas por Sandworm e BlackEnergy. Bootkits não são usados por muitos atores conhecidos. Petya usou um? Bom disfarce para um APT.

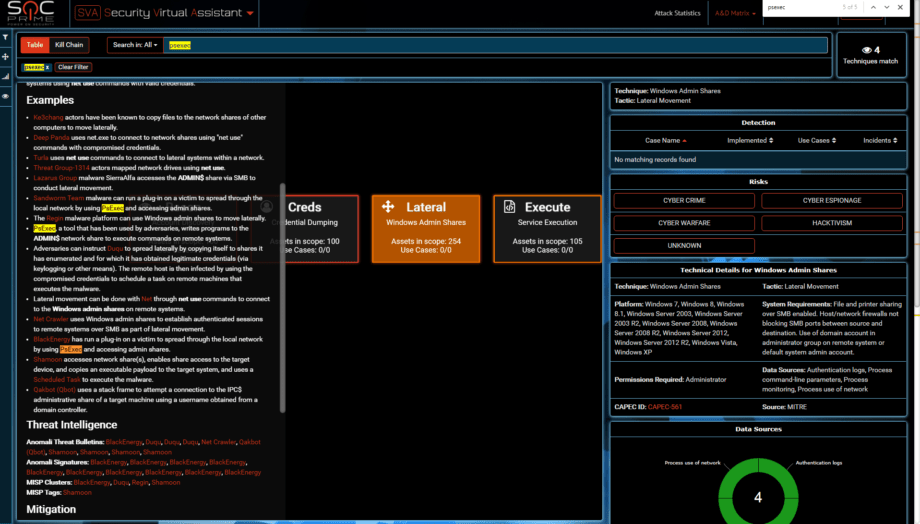

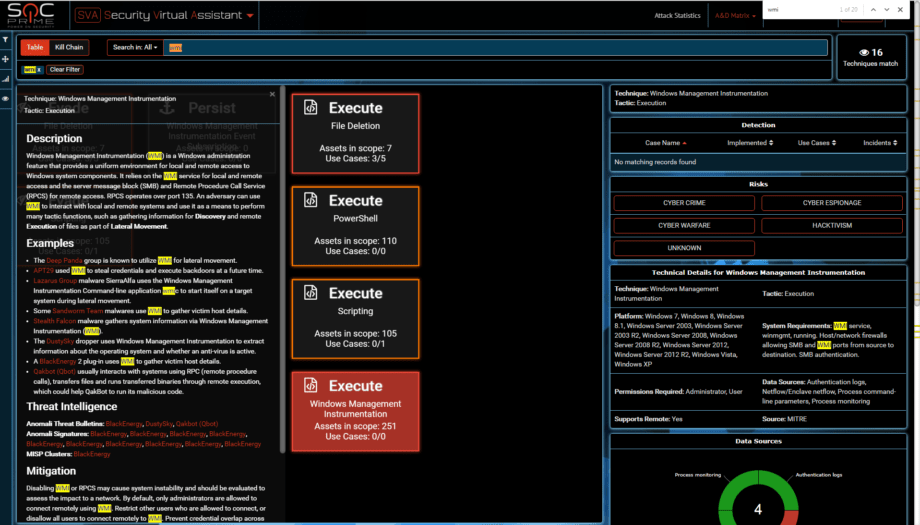

Bootkits não são usados por muitos atores conhecidos. Petya usou um? Bom disfarce para um APT. Adivinha qual ator é especialista em PsExec e WMI?

Adivinha qual ator é especialista em PsExec e WMI?

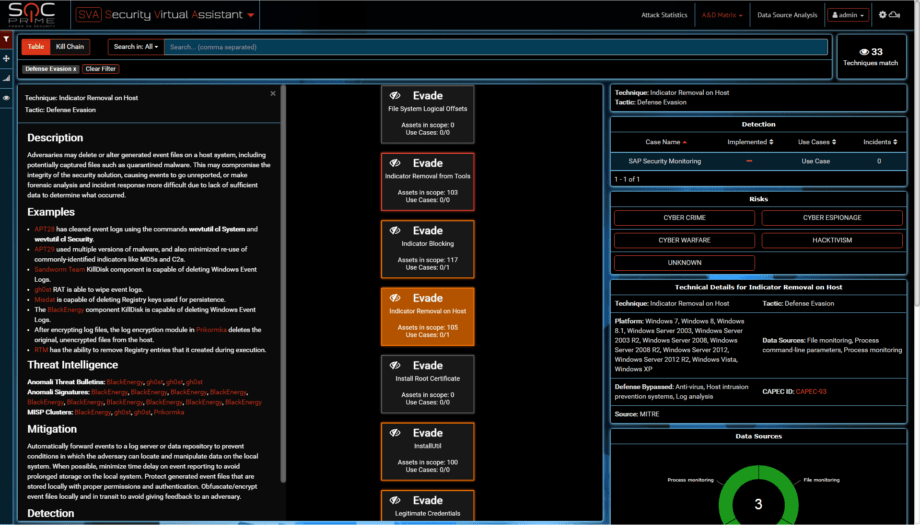

wevtutil para limpar log de eventos = Remoção de indicador no Host de acordo com ATT&CK

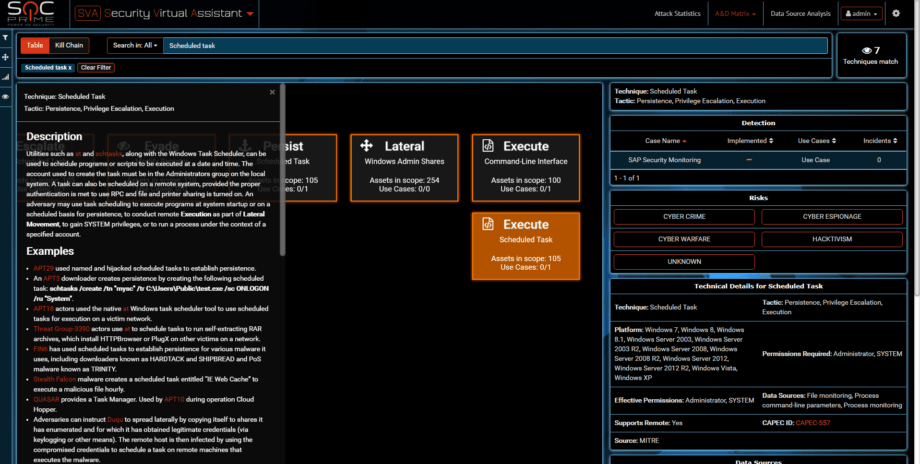

wevtutil para limpar log de eventos = Remoção de indicador no Host de acordo com ATT&CK E uma tarefa agendada para reinicialização usada para a fase de Execução

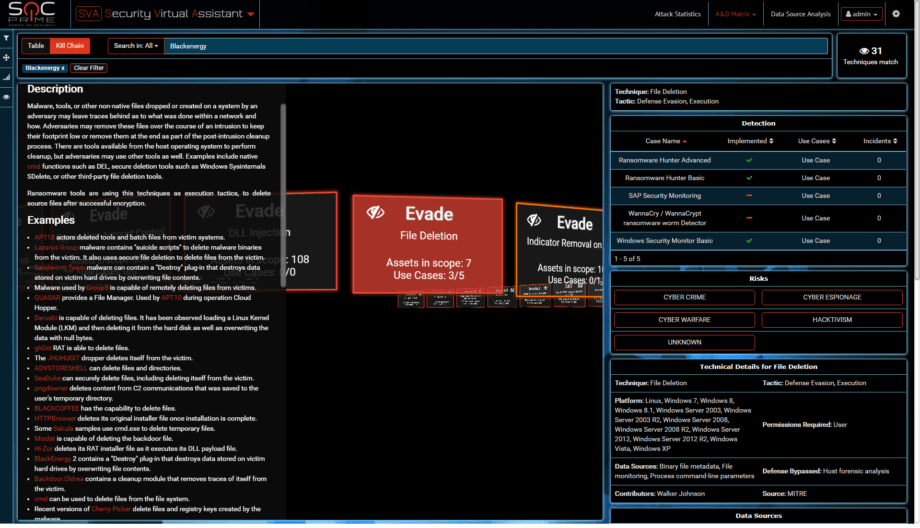

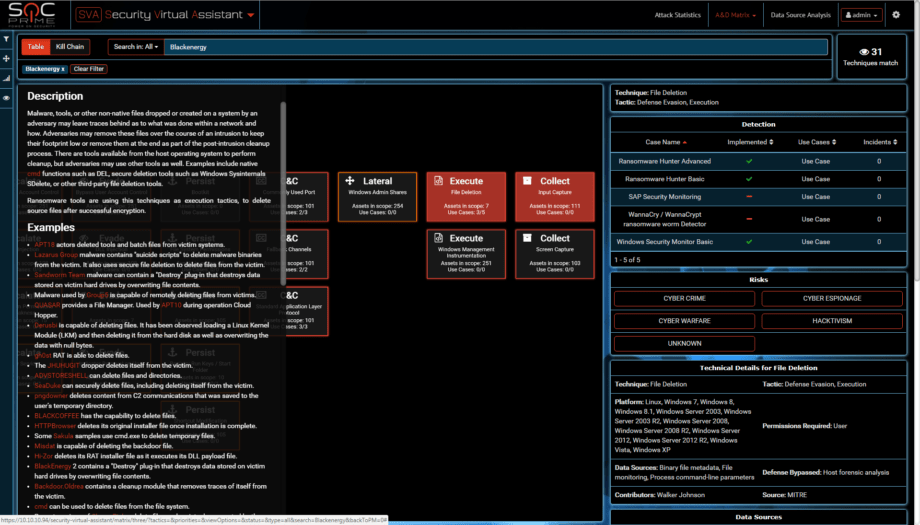

E uma tarefa agendada para reinicialização usada para a fase de Execução Antes de destruir dados com um componente de destruição de dados. Enquanto KillDisk deletava dados e escrevia 0’s, NotPetya os destrói com criptografia sem preservar a chave Salsa20. Para mim, isso é uma destruição de dados igual.

Antes de destruir dados com um componente de destruição de dados. Enquanto KillDisk deletava dados e escrevia 0’s, NotPetya os destrói com criptografia sem preservar a chave Salsa20. Para mim, isso é uma destruição de dados igual. E todos sabemos que o ataque BlackEnergy não estava lá para deletar dados, mas para exfiltrá-los para a Fase 2.

E todos sabemos que o ataque BlackEnergy não estava lá para deletar dados, mas para exfiltrá-los para a Fase 2. Foi o mesmo ator? Será que o Sandworm realmente existe? Pode isso ser chamado de arma cibernética de IA? Pelo menos agora temos um sistema de especialistas em IA para nos ajudar a responder a esta pergunta…

Foi o mesmo ator? Será que o Sandworm realmente existe? Pode isso ser chamado de arma cibernética de IA? Pelo menos agora temos um sistema de especialistas em IA para nos ajudar a responder a esta pergunta…

P.S. Gostaria de me referir a uma citação recente de um colega pesquisador de segurança que dedicou sua carreira para combater ameaças como BlackEnergy “O lado negro está unido”. Não posso concordar mais. Chegou a hora dos Jedi da segurança unirem forças novamente.