Novo dia, novo malware causando ameaça para os defensores cibernéticos. Logo após o lançamento do novo Cavalo de Troia MoonPeak, especialistas em segurança descobriram mais um exemplo malicioso ativamente usado nos ataques em andamento. Batizada de PEAKLIGHT, a nova ameaça exclusivamente na memória aplica uma sofisticada cadeia de ataque em múltiplas etapas para infectar instâncias Windows com uma variedade de infostealers e carregadores.

Detectar Malwares PEAKLIGHT

As últimas estatísticas destacam que, em 2023, os adversários implantaram uma média de 200.454 scripts de malware únicos por dia, o que equivale a cerca de 1,5 novos exemplos por minuto. Para se antecipar a ameaças emergentes como o recém-descoberto malware PEAKLIGHT, pesquisadores de segurança precisam de ferramentas confiáveis para detecção e caça de ameaças.

A plataforma de defesa cibernética coletiva da SOC Prime oferece um conjunto selecionado de regras Sigma especificamente direcionadas à atividade relacionada ao PEAKLIGHT, juntamente com um conjunto abrangente para Engenharia de Detecção Preditiva alimentada por IA, Caça Automática a Ameaças e Detecção Avançada de Ameaças. Basta pressionar o botão Explorar Detecções abaixo e acessar imediatamente uma coleção de conteúdos selecionados.

Todas as regras estão mapeadas no framework MITRE ATT&CK e são compatíveis com mais de 30 soluções SIEM, EDR e Data Lake. Além disso, as detecções são enriquecidas com metadados extensivos, incluindo CTI referências, cronogramas de ataque e recomendações de triagem.

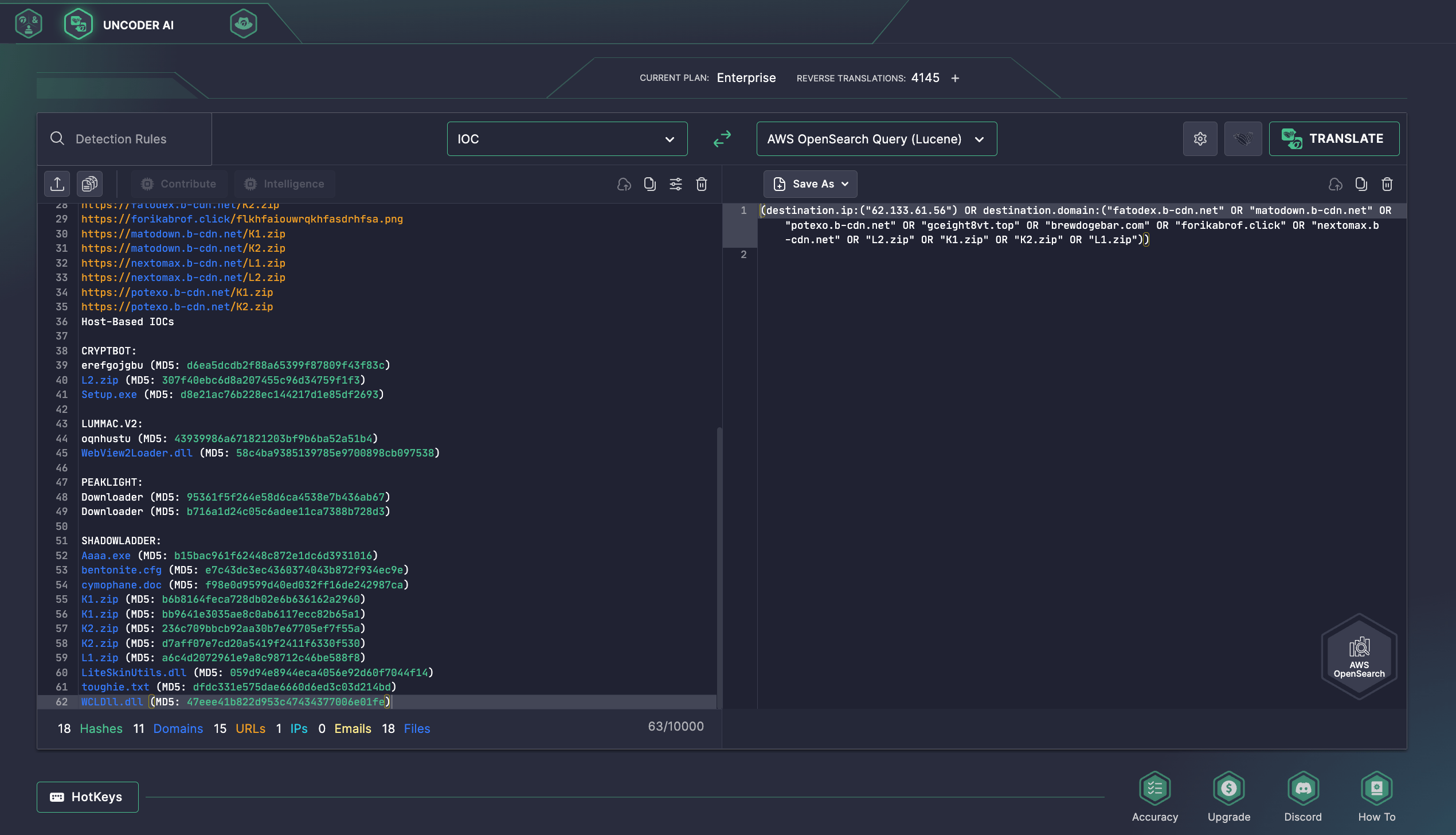

Além disso, profissionais de segurança podem usar Uncoder AI, o primeiro co-piloto de IA da indústria para Engenharia de Detecção, para instantaneamente buscar indicadores de comprometimento fornecidos no relatório pela Mandiant. Uncoder AI atua como um empacotador de IOC, permitindo que analistas de TI e SOC e Caçadores de Ameaças analisem IOCs perfeitamente e os convertam em consultas de caça personalizadas prontas para execução no SIEM ou EDR de sua escolha.

Análise de Malware PEAKLIGHT

Pesquisadores da Mandiant revelaram um novo instalador apenas na memória baseado em PowerShell, rastreado como PEAKLIGHT. O malware recém-identificado utiliza uma sofisticada cadeia de infecção em múltiplas etapas para entregar múltiplas cargas maliciosas. Notavelmente, na campanha adversária recém-identificada, os atacantes aproveitam arquivos LNK que são frequentemente usados para fins ofensivos e muitas vezes disfarçados como legítimos, tornando-os eficazes em permanecer sob o radar.

A cadeia de ataque começa com o download de arquivos ZIP armados, disfarçados como filmes piratas. Esses arquivos contêm um arquivo LNK prejudicial que se conecta a uma rede de distribuição de conteúdo (CDN) hospedando um instalador JavaScript obfuscado apenas na memória. O instalador então executa o script de download PEAKLIGHT PowerShell no host, que estabelece conexão com o servidor C2 para recuperar cargas adicionais, incluindo LummaStealer (também conhecido como LUMMAC.V2 ou LUMMAC2), SHADOWLADDER e infostealers CRYPTBOT operando sob o modelo de malware como serviço. Durante o processo de infecção, o PEAKLIGHT verifica a disponibilidade de arquivos ZIP em caminhos de arquivos com código-fonte fixo e, caso não existam, faz o download a partir de um CDN remoto.

Defensores identificaram várias versões dos arquivos LNK, algumas das quais usam asteriscos (*) como curingas para lançar discretamente o binário mshta.exe legítimo e executar código malicioso de um servidor remoto. Da mesma forma, os instaladores foram descobertos contendo cargas PowerShell codificadas tanto em hexadecimal como em Base64. Estas são eventualmente descompactadas para rodar o PEAKLIGHT, que é projetado para entregar mais malware em um sistema comprometido, enquanto também faz o download de um trailer de filme legítimo, provavelmente como distração.

O surgimento de diversas versões do downloader PEAKLIGHT, cada uma com suas capacidades únicas e o uso de métodos sofisticados de obfuscação e evasão por parte dos mantenedores do malware, como execução de proxy binário do sistema e uso indevido de CDN, destaca a necessidade de aprimorar a resiliência cibernética para minimizar os riscos de infecções. Ao aproveitar todo o conjunto de produtos da SOC Prime para engenharia de detecção alimentada por IA, caça automática a ameaças e detecção avançada de ameaças, as organizações podem se defender proativamente contra ataques sofisticados e ameaças emergentes enquanto constroem uma postura robusta de cibersegurança.