Phishing é amplamente reconhecido como um método prevalente para executar ataques de engenharia social. Recentemente, defensores identificaram uma campanha de phishing altamente direcionada que distribui o MostereRAT para infiltrar dispositivos Windows. Os adversários aproveitam técnicas avançadas de evasão de detecção e engenharia social, além de explorar softwares legítimos de acesso remoto, como AnyDesk e TightVNC, permitindo que mantenham controle sigiloso e de longo prazo sobre sistemas comprometidos.

Detectando Ataques com MostereRAT

Em 2024, o phishing respondeu por cerca de 25% de todos os ciberataques detectados em organizações ao redor do mundo, a maioria distribuída por links maliciosos ou anexos de arquivos. O impacto financeiro continua a crescer anualmente, com uma violação média de phishing custando cerca de US$ 4,88 milhões. Uma campanha recente direcionada a usuários Windows com o malware MostereRAT destaca como o phishing continua sendo uma arma confiável para atacantes, reforçando a necessidade urgente de que defensores respondam rapidamente com medidas de segurança proativas.

Cadastre-se na SOC Prime Platform para detectar possíveis ataques contra sua organização nas fases iniciais. A plataforma oferece um conjunto dedicado de regras Sigma que abordam TTPs associados a infecções por MostereRAT. Clique no botão Explorar Detecções abaixo para acessar as regras, enriquecidas com CTI acionável e apoiadas por um conjunto completo de produtos para detecção avançada de ameaças e hunting.

Todas as regras na SOC Prime Platform são compatíveis com múltiplas soluções SIEM, EDR e Data Lake, mapeadas para o framework MITRE ATT&CK®. Além disso, cada regra contém metadados detalhados, incluindo informações de inteligência de ameaças, cronogramas de ataque, recomendações de triagem e muito mais.

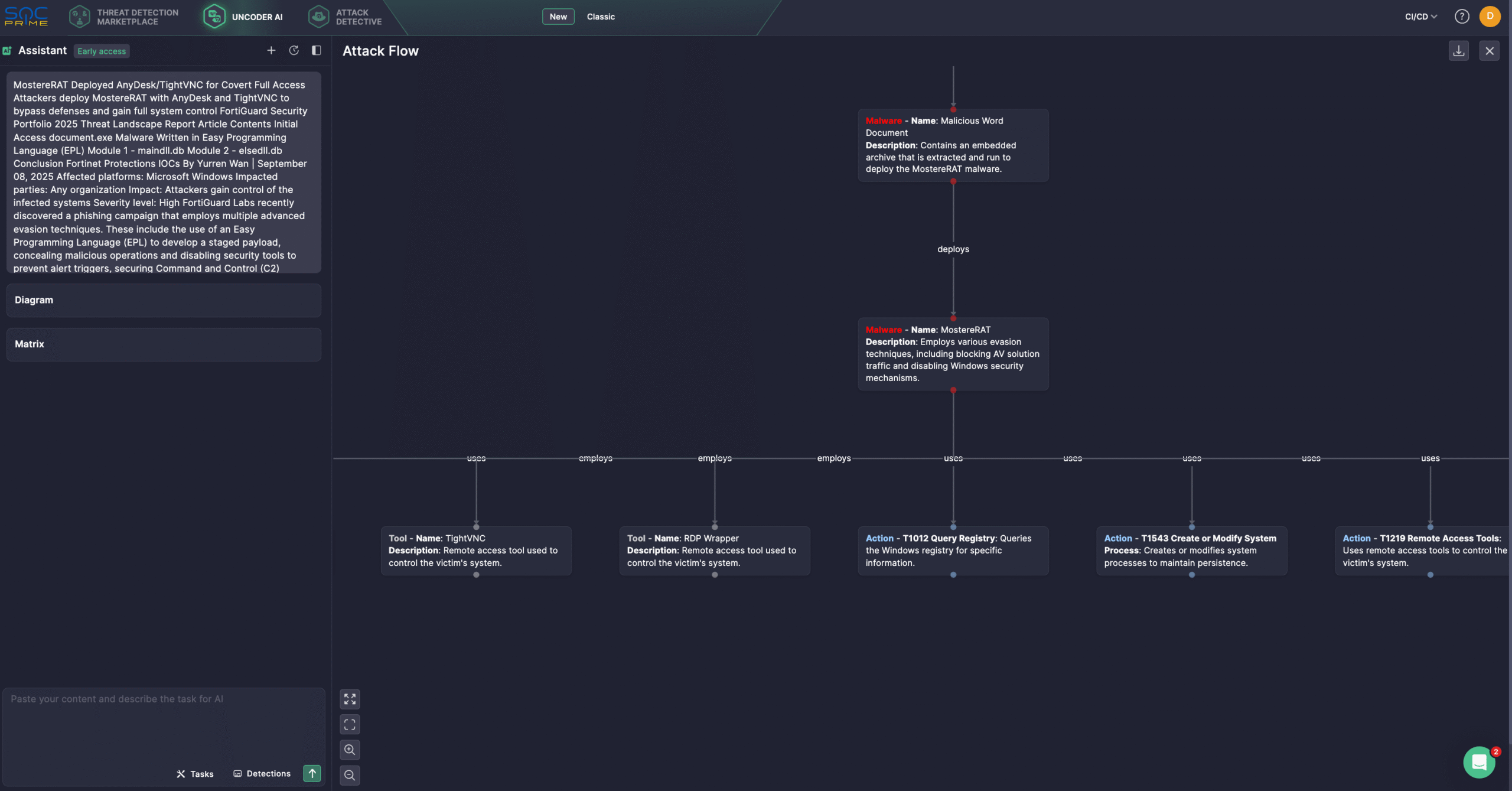

Além disso, especialistas em segurança podem agilizar a investigação de ameaças usando Uncoder, um IDE privado e copiloto de IA para engenharia de detecção. A última atualização do Uncoder AI introduz um novo modo de Chat Bot e ferramentas MCP para ajudar defensores cibernéticos a gerenciar tarefas de engenharia de detecção de ponta a ponta. É possível inserir prompts personalizados em qualquer idioma ou escolher tarefas pré-construídas em uma interface amigável baseada em diálogos, mantendo a IA contextualizada ao seu ambiente e cenário de ameaças. Por exemplo, defensores cibernéticos podem usar o último relatório do Fortinet sobre MostereRAT para gerar o Attack Flow com um único clique.

Análise do MostereRAT

Adversários frequentemente abusam de softwares legítimos para apoiar suas atividades maliciosas. Por exemplo, o popular programa de acesso remoto AnyDesk tornou-se um alvo comum de exploração em operações de atacantes.

Pesquisadores do FortiGuard Labs descobriram recentemente uma operação sofisticada de phishing que incorpora uma variedade de táticas avançadas de evasão para implantar o MostereRAT e manter acesso furtivo de longo prazo em sistemas Windows. A campanha utiliza Easy Programming Language (EPL) para criar um payload em estágios projetado para obscurecer atividades maliciosas, desativar defesas de segurança para evitar detecção, proteger o tráfego de C2 via TLS mútuo e habilitar múltiplas técnicas para entrega de payloads adicionais. Para garantir controle total sobre máquinas comprometidas, os adversários também exploram utilitários de acesso remoto amplamente utilizados, incluindo AnyDesk e TightVNC.

O fluxo de infecção começa com emails de phishing direcionados a usuários japoneses, disfarçados como consultas comerciais legítimas para enganar os destinatários a clicar em links maliciosos. A visita ao site infectado aciona o download automático ou manual de um arquivo Word contendo um arquivo compactado incorporado. As vítimas são instruídas a abrir o arquivo e executar um único executável, adaptado de um wxWidgets de exemplo do GitHub. Este arquivo descompacta recursos criptografados, incluindo ferramentas RMM e imagens, em C:\ProgramData\Windows, decodificados via uma simples operação SUB.

O malware então estabelece persistência criando serviços em nível SYSTEM por meio de um cliente RPC personalizado (CreateSvcRpc) que contorna APIs padrão do Windows. Um serviço, WpnCoreSvc, garante execução automática na inicialização, enquanto WinSvc_ executa payloads fornecidos pelo atacante sob demanda. Antes de sair, o malware exibe uma mensagem de erro falsa em Chinês Simplificado para promover propagação via engenharia social.

A próxima etapa depende de um lançador EPK com arquivos maliciosos (svchost.exe e svchost.db) para determinar quais módulos carregar. Ele eleva privilégios habilitando SeDebugPrivilege, duplicando tokens SYSTEM e usando a conta TrustedInstaller para iniciar processos com direitos administrativos completos. O malware também inclui listas codificadas de produtos AV e EDR com seus caminhos de instalação, permitindo identificá-los e desativá-los sistematicamente. Além disso, o MostereRAT utiliza filtros do Windows Filtering Platform para bloquear o envio de dados, logs ou alertas dessas ferramentas de segurança — técnica adaptada, segundo relatos, da ferramenta de red-teaming EDRSilencer.

Para manter o controle, o malware desativa atualizações e recursos de segurança do Windows terminando processos-chave, interrompendo serviços de atualização e excluindo arquivos do sistema. Ele implanta ferramentas de acesso remoto e proxy, como AnyDesk, Xray e TigerVNC, diretamente de sua configuração. O toolkit também integra o RDP Wrapper, permitindo que atacantes modifiquem ou restaurem configurações RDP (por exemplo, logins multi-sessão) via alterações no registro.

A campanha mais recente que dissemina MostereRAT utiliza engenharia social para propagar a infecção e depende de táticas avançadas de adversários para permanecer despercebida, além de explorar ferramentas legítimas de acesso remoto para ganhar controle do sistema. Esses métodos dificultam significativamente a detecção e análise, tornando críticas atualizações regulares de soluções e conscientização contínua dos usuários sobre riscos de engenharia social. Confie no conjunto completo de produtos SOC Prime, apoiado por IA, automação e inteligência de ameaças em tempo real, para defender proativamente contra ataques de phishing e outras ameaças emergentes de qualquer complexidade, mantendo uma postura robusta de cibersegurança.