Uma citação de um famoso professor “Boas notícias pessoal!” seria o melhor ajuste para os eventos recentes quando a Internet das coisas soltou o inferno no mundo digital inteiro, com o botnet Mirai sendo um de seus famosos asseclas. Antes que se quebrem os detectores de sarcasmo: a situação é de fato tensa, pesquisadores renomados na área de segurança acreditam que estamos agora a 2 minutos para has set the hell loose in the whole digital world, with Mirai botnet being one of its infamous minions. In before broken sarcasm-detectors: the situation is indeed tense, reputable researchers in the security field believe that we are now at 2 minutes to meia-noite. Independentemente disso, tentarei economizar seu tempo ao compartilhar rapidamente fatos, análises e conclusões feitas por nossos amigos no campo da segurança e por nossa equipe de segurança com algum histórico em investigação forense e detecção de incidentes.

Linha do tempo: em agosto, a Flashpoint junto com o Level 3 Threat Research Labs previram que um Ataque das Coisas acontecerá e é apenas uma questão de tempo. Em outubro, o código-fonte do Mirai foi liberado. Até a data de hoje, os ataques confirmados atribuídos ao Mirai incluem tentativa de derrubar o acesso à internet em toda a Libéria, a 620+ GB de DDoS em Brian Krebs, DDoS durante a eleição nos EUA, ataque à Dyn que causou uma interrupção massiva na internet, e agora um incidente com mais de 900K roteadores na Deutsche Telekom.

Os vetores de ataque estão evoluindo e assim como os botnets de DDoS conforme descrito no estudo de caso do Mirai por MalwareTech. Mesmo que 2016 esteja quase acabando, temos toneladas de dispositivos (mais do que nunca?) que usam protocolos em texto claro, portanto a corrupção inicial começou com uma varredura de porta telnet distribuída com credenciais codificadas vazadas. Isso evoluiu para uma varredura SSH e, claro, outras técnicas de força bruta foram adicionadas ao longo do caminho. As atividades do botnet Mirai continuam surgindo, o que significa que é um negócio em andamento (e operação?), alguém obteve o capital e pode investir em técnicas mais sofisticadas. Um exemplo brilhante é uma prova de conceito explorada por um pesquisador independente de segurança kenzo em seu blog e mais detalhes sobre o ataque e exploração também revelados por BadCyber. A causa raiz de tais explorações são as “melhores” práticas usadas pelos fabricantes de IoT, como senhas codificadas e outros recursos legais, e todos nós sabemos o quão “fácil” é sair e corrigir todos esses dispositivos IoT quando eles já estão por aí. Em menos de um mês a partir do post de kenzo, vemos um ataque aos roteadores Deutsche Telekom utilizando uma exploração (o fornecedor do modem é diferente e a exploração também, mas a técnica e o propósito provavelmente são iguais). Algumas citações da data do ataque em 28th de novembro:

“Ataque do Botnet Mirai está surgindo na Alemanha e atingiu mais de 900.000 Roteadores da Telekom ontem à noite e hoje, visando o que suspeitamos ser dispositivos IoT / Linux do tipo Busybox que neste caso eram roteadores”

HakDefNet, 28 de novembro de 2016

“O botnet explorando em massa os roteadores da Deutsche Telekom é o mesmo que foi responsável pelo DDoS do ISP da Libéria.”

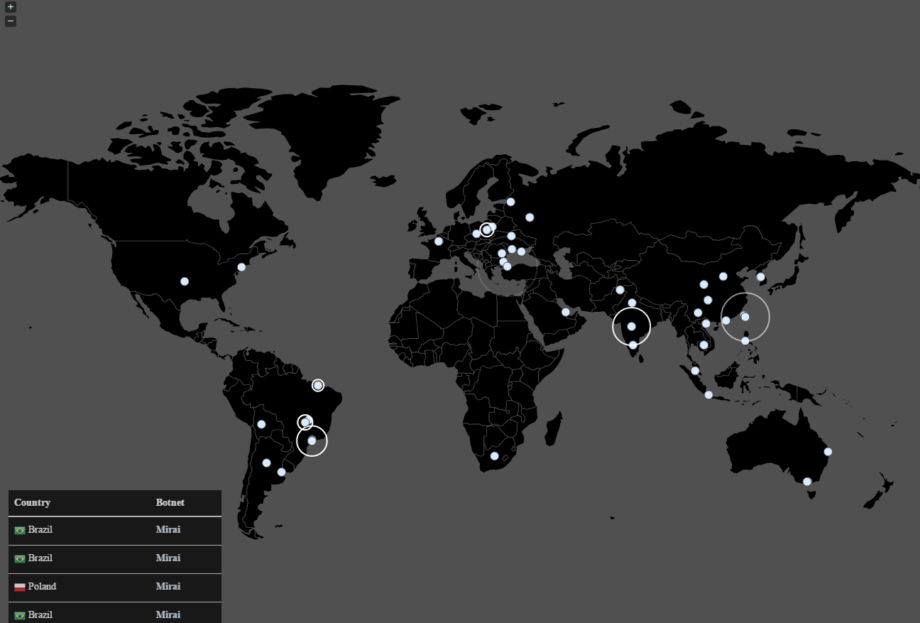

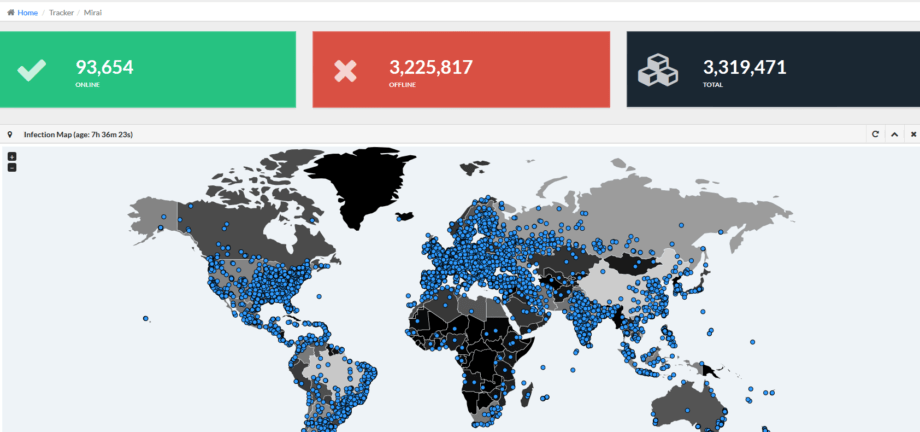

Falando de MalwareTech, há um mapa ao vivo das conexões Mirai disponível: Uma análise rápida de OSINT dos dados fornecidos pelo rastreador ao vivo do MalwareTech com GEO-etiquetagem e filtragem de janela de tempo confirma mais uma vez que o problema é global, existem 93K+ dispositivos ativos (comprometidos).

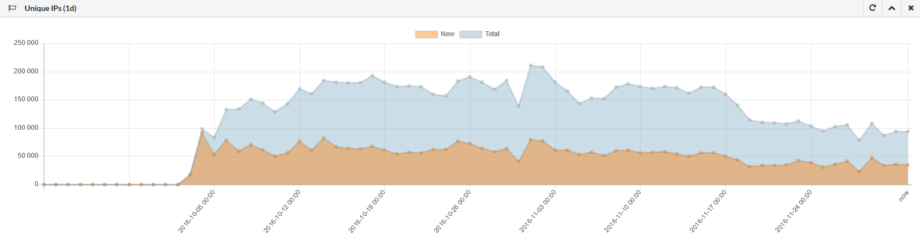

Uma análise rápida de OSINT dos dados fornecidos pelo rastreador ao vivo do MalwareTech com GEO-etiquetagem e filtragem de janela de tempo confirma mais uma vez que o problema é global, existem 93K+ dispositivos ativos (comprometidos). Se agregarmos os IPs diariamente, pode-se ver que o tamanho geral do botnet atualmente diminuiu, mas a história pode estar longe de terminar, à medida que novos métodos de ataque continuam surgindo. A quantidade de IPs “novos” é difícil de confiar, pois precisamos considerar o espaço de endereço dinâmico (que é mais comum para dispositivos IoT domésticos).

Se agregarmos os IPs diariamente, pode-se ver que o tamanho geral do botnet atualmente diminuiu, mas a história pode estar longe de terminar, à medida que novos métodos de ataque continuam surgindo. A quantidade de IPs “novos” é difícil de confiar, pois precisamos considerar o espaço de endereço dinâmico (que é mais comum para dispositivos IoT domésticos). Em 24 de novembroth publicamos um ETC (Emergência de Ameaça de Contra-medidas) caso de uso de SIEM para Detecção de Mirai para ArcSight, QRadar e Splunk, com base em uma amostra gratuita de inteligência sobre ameaças fornecida por nossos amigos na HakDefNet. Estamos constantemente em contato com nossos colegas, eles relatam mais de 1M+ IPs que já são identificados como parte do Mirai ou são exploráveis (comprometidos?) e podem ser usados em futuros ataques.

Em 24 de novembroth publicamos um ETC (Emergência de Ameaça de Contra-medidas) caso de uso de SIEM para Detecção de Mirai para ArcSight, QRadar e Splunk, com base em uma amostra gratuita de inteligência sobre ameaças fornecida por nossos amigos na HakDefNet. Estamos constantemente em contato com nossos colegas, eles relatam mais de 1M+ IPs que já são identificados como parte do Mirai ou são exploráveis (comprometidos?) e podem ser usados em futuros ataques.

Conselho de Detecção e Resposta

casos de uso de SOC. Recomenda-se altamente monitorar o uso de protocolos em texto claro, picos de tráfego por porta, detecção de varredura de porta e detecção de força bruta em todas as pilhas de tecnologia.Mitigação para telecomunicações e ISP’s. Corrija dispositivos comprometidos que são geridos pela sua organização; implemente ACL para acesso remoto às portas de gestão (permitir acesso apenas a partir dos IPs dos seus administradores), enquanto isso verifique a segurança dos pontos de trabalho dos administradores (quando foi a última vez que tiveram um teste de penetração ou auditoria de segurança? Faça um inesperado). E um conselho do capitão óbvio: troque essas senhas!Qualquer organização. Verifique se sua rede corporativa tem algum dispositivo infectado com Mirai. Você pode usar ETC para detecção de Mirai disponível em https://ucl.socprime.com, ou execute uma varredura de porta em sua própria rede para a porta 7547 para encontrar dispositivos exploráveis. Outra forma de encontrar ativos comprometidos é usar o motor Shodan sem e com registro (exemplo é uma pesquisa de IPs com porta 7547 acessível da Internet na Irlanda).Consciência de segurança. Nunca houve um momento melhor para verificar as 8 melhores práticas para proteger IoT da Layer3Notifique os clientes finais sobre a ameaça e inclua o link acima, pois qualquer usuário técnico consciente de segurança e privacidade pode proteger seus próprios IoT (atualize o firmware, feche portas e serviços). Esta é uma solução super fácil e de baixo custo que pode ser feita com qualquer uma dessas plataformas de automação de campanhas por e-mail.

/Fique seguro