Logo após uma nova onda de ciberataques por UAC-0050 envolvendo espionagem cibernética e roubos financeiros e contando com um número diversificado de ferramentas, incluindo MEDUZASTEALER, outra atividade suspeita ganha destaque na arena de ameaças cibernéticas ucraniana. O CERT-UA lançou recentemente um novo alerta cobrindo ataques de phishing falsificados espalhando o MEDUZASTEALER via Telegram e fingindo ser o suporte técnico do Reserve+, o aplicativo do Ministério da Defesa da Ucrânia.

Detectar Infecções MEDUZASTEALER Cobertas no Alerta CERT-UA#11603

Para se manter à frente de possíveis intrusões e defender-se proativamente contra novas TTPs maliciosas, a Plataforma SOC Prime para defesa cibernética coletiva serve uma pilha de regras Sigma dedicada abordando ataques MEDUZASTEALER. Confie na suíte completa de produtos da SOC Prime para detecção avançada de ameaças, caça de ameaças automatizada e engenharia de detecção com IA para identificar possíveis intrusões nos estágios iniciais.

Para mergulhar em uma pilha de detecção personalizada, clique no Explore Detecções botão abaixo. Todas as regras Sigma são mapeadas para o framework MITRE ATT&CK®, enriquecido com inteligência personalizada e conversível para mais de 30 formatos de linguagem SIEM, EDR e Data Lake.

Os defensores cibernéticos podem reforçar ainda mais suas defesas contra ataques cibernéticos relacionados à atividade adversária mencionada aproveitando conteúdo de detecção adicional disponível na Plataforma SOC Prime. Para analisar ataques UAC-0050 retrospectivamente, aplique a tag “CERT-UA#11603” com base no identificador do relatório correspondente do CERT-UA ou filtre o conteúdo com “MEDUZASTEALER” para uma busca mais direcionada.

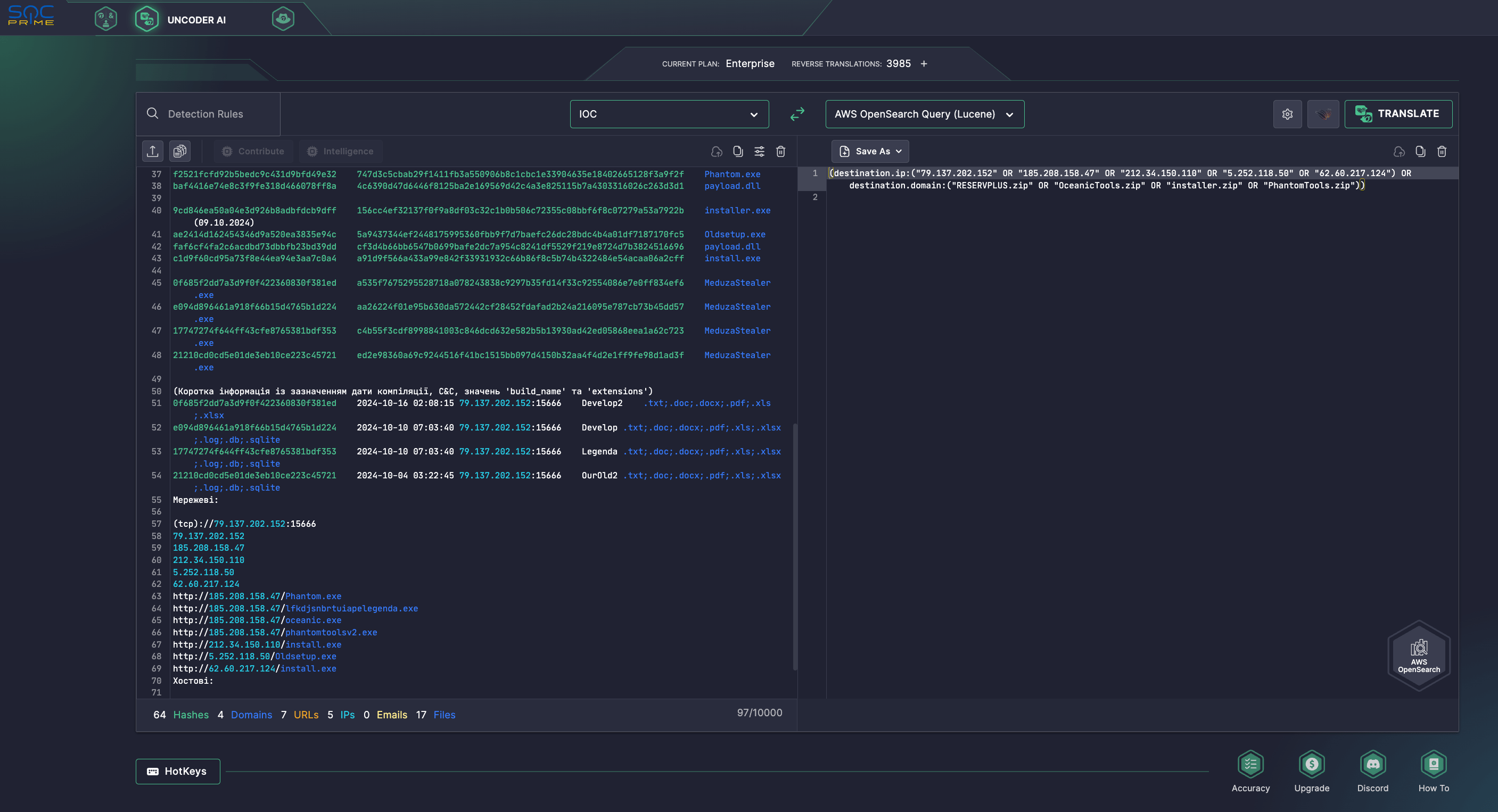

Os engenheiros de segurança também podem se beneficiar do Uncoder AI para acelerar o empacotamento de IOCs e a caça retrospectiva por ameaças relacionadas ao MEDUZASTEALER usando IOCs do correspondente alerta CERT-UA#11603 convertendo-os instantaneamente em consultas personalizadas compatíveis com linguagens específicas de SIEM, EDR e Data Lake.

Descrição do Malware MEDUZASTEALER

O CERT-UA emitiu recentemente um novo alerta CERT-UA#11603 notificando os defensores cibernéticos sobre ataques cibernéticos em andamento que distribuem o MEDUZASTEALER. Em 15 de outubro de 2024, o CERT-UA recebeu informações sobre a distribuição de mensagens suspeitas através da conta @reserveplusbot no Telegram, que havia sido identificada em maio de 2024 como um dos métodos de contato para o time de suporte técnico ‘Reserve+’.

Notavelmente, no final de dezembro de 2023, o nefasto grupo UAC-0050 atacou instituições governamentais ucranianas e polonesas, empregando o MEDUZASTEALER além do Remcos RAT.

Nos ataques mais recentes, as mensagens maliciosas incitam os usuários-alvo a instalar “software especial” e contêm um arquivo chamado “RESERVPLUS.zip.” O arquivo ZIP distribuído contém um arquivo executável que, quando executado, baixa outro arquivo, “install.exe.” Este último infecta o computador com o malware MEDUZASTEALER.

De acordo com seu arquivo de configuração, o stealer foi configurado para exfiltrar arquivos com as extensões “.txt, .doc, .docx, .pdf, .xls, .xlsx, .log, .db, .sqlite” e, em seguida, se excluir. Para burlar software de segurança, o diretório onde o malware estava armazenado foi adicionado à lista de exclusões do Microsoft Defender utilizando um cmdlet do PowerShell.

Para se antecipar aos atacantes e minimizar os riscos de infecções MEDUZASTEALER, as organizações podem contar com a suíte completa de produtos da SOC Prime para engenharia de detecção impulsionada por IA, caça de ameaças automatizada e detecção avançada de ameaças, enquanto constroem uma postura de cibersegurança à prova de futuro.

Contexto MITRE ATT&CK

O aproveitamento do MITRE ATT&CK proporciona insights detalhados sobre o contexto das últimas operações ofensivas que utilizam o malware MEDUZASTEALER. Consulte a tabela abaixo para visualizar o conjunto abrangente de regras Sigma dedicadas que abordam as táticas, técnicas e sub-técnicas correspondentes do ATT&CK.