Atualização (8 de outubro de 2025): Este artigo foi atualizado para apresentar um conjunto de regras de detecção dedicado ao foco na exploração da CVE-2025-61882. A coleção de regras atualizada agora contém 19 itens de conteúdo, acessíveis através do botão ‘Explorar Detecções’ abaixo.

Outro dia traz outra preocupação de segurança. Logo após a CVE-2025-41244, uma falha recentemente armada que impacta o VMware Tools e o VMware Aria Operations, pesquisadores descobriram uma nova falha zero-day. A nova vulnerabilidade crítica do Oracle E-Business Suite rastreada como CVE-2025-61882 foi supostamente explorada na mais recente campanha de roubo de dados vinculada ao Cl0p.

Detectar Exploração da CVE-2025-61882 em Ataques de Ransomware Cl0p

Em 2025, grupos de ransomware estão cada vez mais dependendo da exploração de vulnerabilidades como ponto de entrada principal nos sistemas empresariais. Embora a engenharia social e as credenciais roubadas continuem sendo vetores de ataque significativos, as explorações de vulnerabilidades tornaram-se um dos métodos mais comuns para o acesso inicial. Os agentes de ameaça demonstram uma clara preferência por falhas de baixo atrito e alto impacto, particularmente RCE não autenticadas e vulnerabilidades com exploits de prova de conceito (PoC) disponíveis publicamente.

Com mais de 37.500 novas vulnerabilidades registradas pelo NIST este ano, a corrida é contra o tempo para as equipes de cibersegurança. Embora a exploração de vulnerabilidades continue sendo o vetor de ataque líder e à medida que as ameaças cibernéticas se tornam mais sofisticadas, a detecção proativa é essencial para reduzir a superfície de ataque e mitigar riscos.

Registre-se agora na Plataforma SOC Prime para acessar uma biblioteca extensa de regras de detecção enriquecidas com contexto e inteligência de ameaças baseada em IA, visando tentativas de exploração da CVE-2025-61882. Basta pressionar o Explorar Detecção botão abaixo e explorar imediatamente um conjunto de detecção relevante.

Para aqueles interessados em explorar o conjunto completo de regras e consultas relacionadas à exploração de vulnerabilidades, nossa extensa biblioteca de regras Sigma está disponível para navegação com uma tag dedicada “CVE”.

Todas as regras são compatíveis com múltiplos formatos de SIEM, EDR e Data Lake e estão mapeadas para o framework MITRE ATT&CK® . Além disso, cada regra é enriquecida com CTI links, cronogramas de ataque, configurações de auditoria, recomendações de triagem e mais contexto relevante.

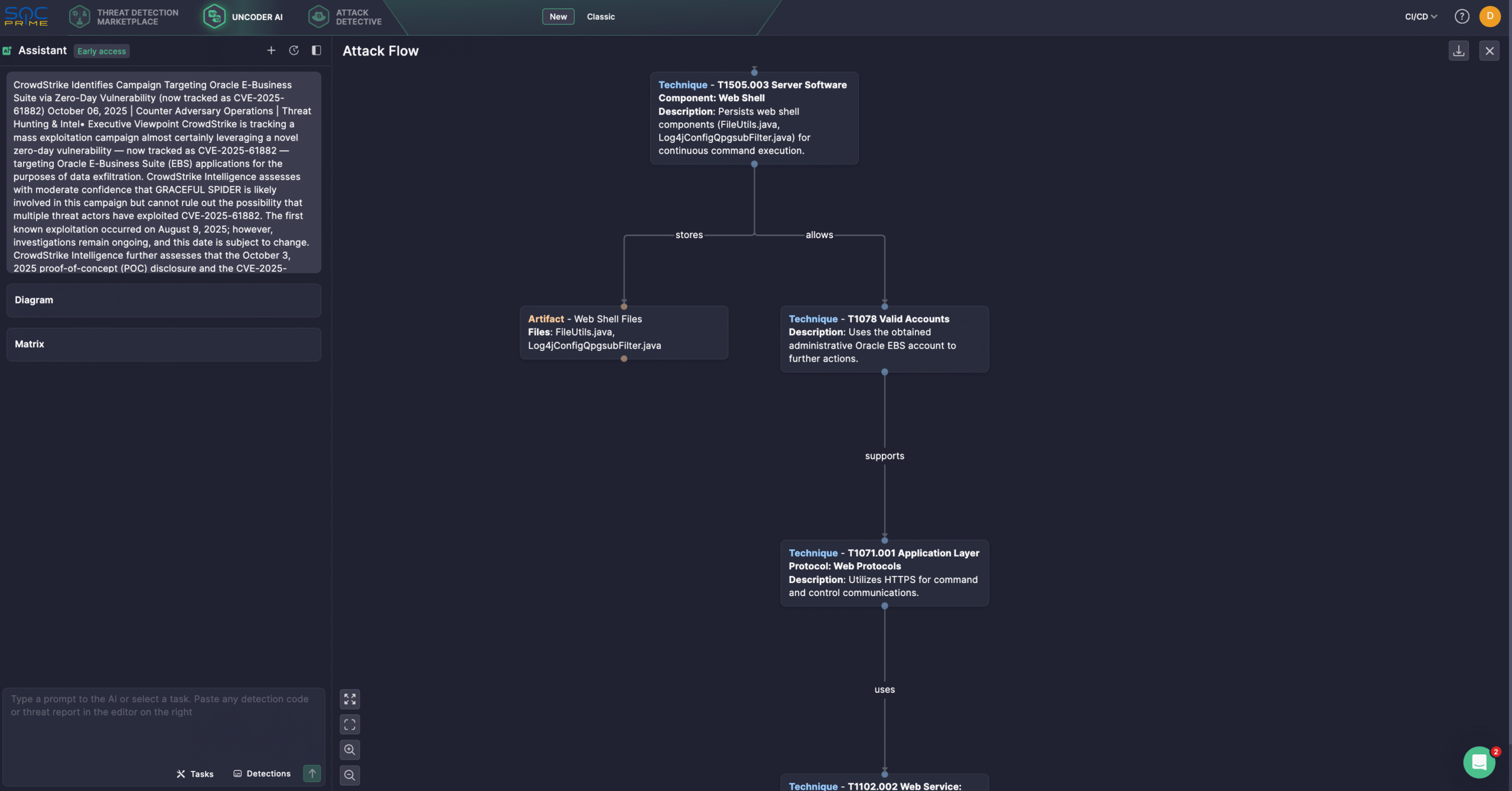

Engenheiros de segurança também podem aproveitar o Uncoder AI, um IDE e co-piloto para engenharia de detecção. Com o Uncoder, os defensores podem instantaneamente converter IOCs em consultas de caça personalizadas, elaborar código de detecção a partir de relatórios brutos de ameaças, gerar diagramas de Fluxo de Ataque, habilitar a previsão de tags ATT&CK, utilizar otimização de consultas driven por IA, e traduzir conteúdo de detecção através de múltiplas plataformas. Por exemplo, os usuários podem gerar perfeitamente o Fluxo de Ataque com base na visão geral dos ataques mais recentes, aproveitando a CVE-2025-61882.

Análise da CVE-2025-61882

A Oracle recentemente lançou uma atualização de emergência para corrigir uma vulnerabilidade crítica em seu E-Business Suite, que tem sido ativamente explorada em ataques recentes de ransomware Cl0p roubo de dados. A falha, rastreada como CVE-2025-61882 , com um escore CVSS de 9,8, permite que atacantes remotos não autenticados comprometam o componente de Processamento Concorrente do Oracle via HTTP e obtenham controle total sobre os sistemas afetados. As versões impactadas incluem da 12.2.3 até 12.2.14.

O aviso da Oracle confirma que a vulnerabilidade pode ser explorada remotamente sem credenciais, levando a potenciais RCE. O patch também aborda vetores de exploração adicionais descobertos durante a investigação interna da empresa. A correção requer a instalação prévia da Atualização Crítica de Patch de outubro de 2023. Com um PoC público disponível e evidências de exploração ativa, o fornecedor urge que os administradores apliquem o patch imediatamente como passo mitigador viável para a CVE-2025-61882.

A Mandiant, de propriedade do Google, relatou que adversários estão conduzindo uma campanha de e-mails em larga escala usando centenas de contas comprometidas. O CTO da Mandiant Charles Carmakal confirmou que o Cl0p aproveitou essa e outras vulnerabilidades do Oracle EBS, sendo que algumas delas foram corrigidas em meados do verão de 2025, para roubar grandes volumes de dados de múltiplas vítimas em agosto de 2025. Ele enfatizou que, dada a escala da exploração e a probabilidade de ataques contínuos por outros atores, as organizações devem investigar proativamente por sinais de comprometimento, independentemente do status de aplicação de patches.

O aumento dos ataques zero-day em produtos mainstream, combinado com sua crescente explotabilidade, está forçando as organizações a adotar estratégias mais rápidas e robustas para se manterem à frente dos atacantes. A SOC Prime comanda uma suíte abrangente de produtos que combina especialização em cibersegurança de ponta e IA, é construída em princípios de confiança zero, e é respaldada por tecnologias automatizadas e inteligência de ameaças em tempo real, permitindo que as equipes de segurança superem as ameaças cibernéticas modernas, independentemente de sua sofisticação.