O aumento de ataques impulsionados por IA contra sistemas críticos de negócios marca uma nova e alarmante fase nas ameaças cibernéticas. Enquanto os adversários avançam em seus métodos, explorando continuamente formas de utilizar a IA para fins maliciosos, o futuro da cibersegurança dependerá em grande parte de quão perfeitamente a IA é combinada com outras tecnologias emergentes. Especialistas em cibersegurança recentemente identificaram uma nova variante de ransomware impulsionada por IA, rastreada como FunkLocker e utilizada pelos operadores do FunkSec, que emprega técnicas de dupla extorsão e já impactou mais de 100 organizações globais em diversos setores.

Detectando o Ransomware FunkLocker do FunkSec

As organizações enfrentam uma nova era de risco cibernético à medida que os atacantes cada vez mais utilizam inteligência artificial para violar ativos críticos. As principais tendências de cibersegurança de 2025 da Gartner destacam como a IA generativa está remodelando o panorama de ameaças, criando tanto novas vulnerabilidades quanto oportunidades para construir estratégias de defesa mais adaptativas. Complementando isso, pesquisas recentes do MIT Sloan e Safe Security (abrangendo 2.800 incidentes de ransomware) revelam que quatro em cada cinco ataques agora utilizam IA para fins maliciosos, desde a criação de malwares sofisticados e campanhas de phishing até a implantação de táticas de engenharia social com deepfakes.

Um dos exemplos mais recentes é FunkSec, uma variante de ransomware assistida por IA, que ressalta a necessidade urgente de as empresas irem além das defesas tradicionais e adotarem fluxos de trabalho de segurança flexíveis e orientados por IA, capazes de enfrentar a próxima geração de ameaças.

Registre-se na Plataforma SOC Prime para acessar as mais recentes CTIs e regras de detecção selecionadas, permitindo identificar imediatamente atividades maliciosas associadas aos ataques FunkLocker. A pilha de detecção é suportada por um conjunto completo de produtos para engenharia de detecção impulsionada por IA, caça automatizada de ameaças e detecção avançada. Basta clicar no botão Explorar Detecçõesabaixo para começar.

Todos os algoritmos de detecção podem ser utilizados em múltiplas soluções SIEM, EDR e Data Lake, e estão alinhados com MITRE ATT&CK® para pesquisa de ameaças simplificada. Além disso, cada regra Sigmac independente de fornecedor é enriquecida com metadados acionáveis, como CTI, cronogramas de ataques, configurações de auditoria e mais contexto sobre ameaças cibernéticas.

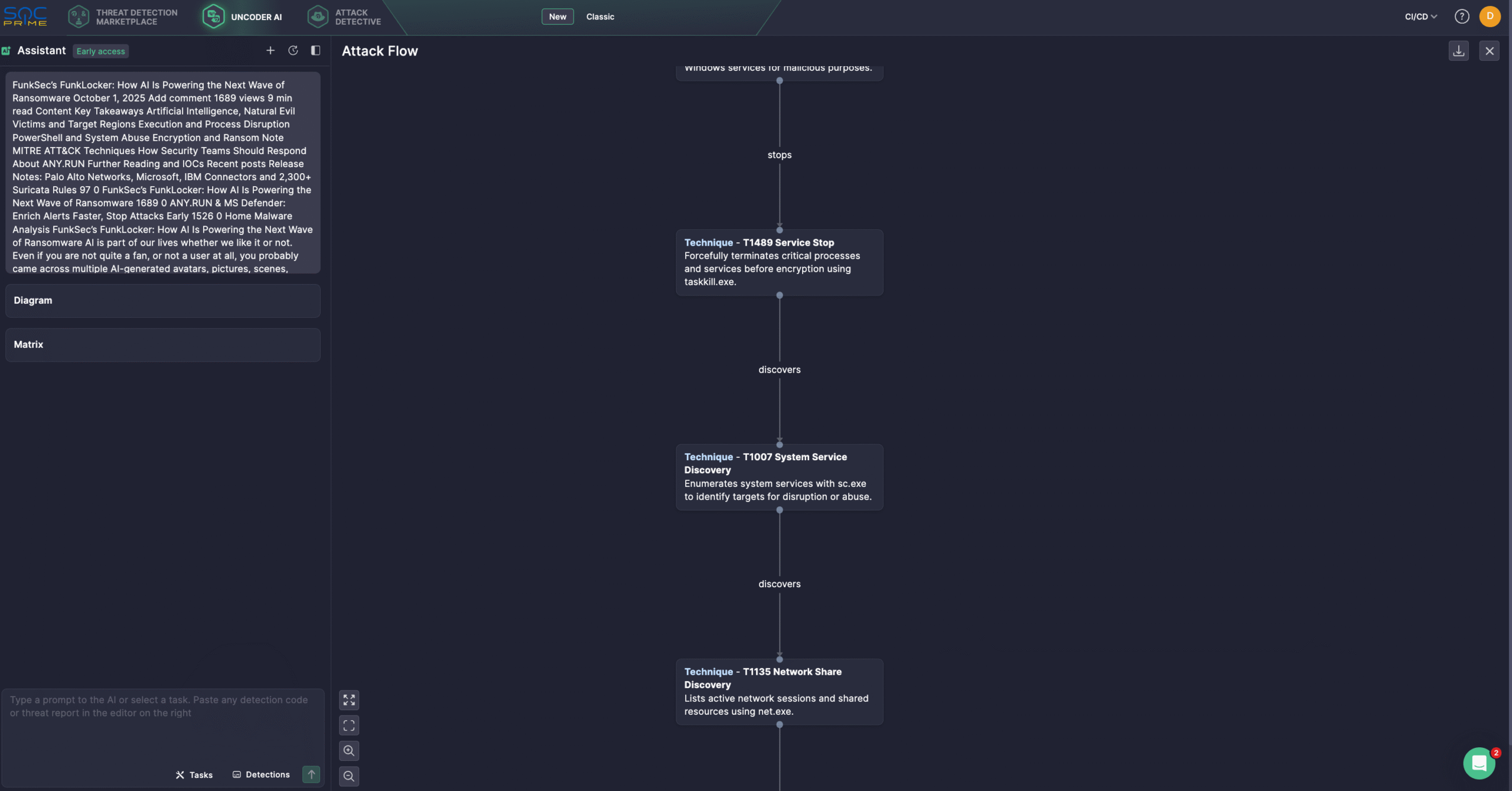

Engenheiros de segurança também utilizam Uncoder AI atuando como co-piloto de IA, apoiando engenheiros de detecção de ponta a ponta, otimizando fluxos de trabalho e ampliando a cobertura. Com o Uncoder, defensores podem converter instantaneamente IOCs em consultas personalizadas, criar código de detecção a partir de relatórios de ameaças, gerar diagramas de Attack Flow, aproveitar otimização de consultas guiada por IA e muito mais. Abaixo está o diagrama Attack Flow baseado na pesquisa mais recente da ANY.RUN.

Análise do Ransomware FunkLocker

Malwares impulsionados por IA não são um fenômeno novo — defensores já observaram campanhas que utilizam iscas com temática de IA para disseminar variantes como CyberLock, Lucky_Gh0$t e Numero, assim como Koske, um malware gerado por IA recentemente identificado que ataca sistemas Linux. Especialistas em cibersegurança recentemente descobriram uma variante de ransomware assistida por IA relativamente nova, FunkLocker, utilizada pelos operadores do FunkSec, que surgiu no final de 2024. Segundo a pesquisa da ANY.RUN, o grupo FunkSec já comprometeu mais de 100 organizações usando seu próprio site de vazamento de dados.

A equipe de ransomware FunkSec empregou táticas de dupla extorsão, combinando roubo de dados com criptografia de arquivos para coagir as vítimas a pagarem. Diferente de muitas gangues de ransomware estabelecidas, o FunkSec tem exigido resgates relativamente modestos, às vezes tão baixos quanto US$ 10.000, vendendo também os dados roubados a preços reduzidos para terceiros.

No início do inverno de 2024, o FunkSec lançou um site de vazamento de dados para otimizar suas operações. O site não apenas publica anúncios das vítimas, mas também apresenta uma ferramenta DDoS personalizada e sua própria variante de ransomware, oferecida sob o modelo RaaS.

A maioria das vítimas do FunkSec foi identificada nos EUA, Índia, Itália, Brasil, Israel, Espanha e Mongólia. Alguns membros do grupo RaaS foram ligados a operações hacktivistas, destacando a sobreposição contínua entre hacktivismo e cibercrime. Evidências de atividades hacktivistas incluem o uso de ferramentas DDoS, utilitários de gerenciamento remoto como JQRAXY_HVNC e geração de senhas, como funkgenerate.

As variantes de ransomware FunkSec, incluindo FunkLocker, exibem traços de codificação semelhantes a padrões de “trechos de IA”. Isso torna o malware relativamente fácil de montar, mas frequentemente inconsistente em execução e confiabilidade. O ransomware existe em várias builds, algumas quase inoperantes, enquanto outras incorporam técnicas avançadas, como detecção anti-virtual machine. Essa inconsistência destaca um processo de desenvolvimento rápido, porém instável.

O FunkLocker tenta encerrar processos e serviços usando listas predefinidas. Embora isso às vezes gere erros desnecessários, a abordagem ainda causa interrupções significativas no sistema e prepara o ambiente para a criptografia. Utilitários legítimos do Windows, incluindo taskkill.exe, sc.exe, net.exe e PowerShell, são reaproveitados pelos operadores do FunkSec para encerrar aplicativos, desativar proteções e facilitar a criptografia de arquivos.

Diferente de muitas famílias contemporâneas de ransomware que dependem de infraestrutura C2, o FunkSec opera inteiramente offline. Os arquivos são criptografados localmente e marcados com a extensão .funksec.

O malware tenta colocar notas de resgate diretamente na área de trabalho. No entanto, devido à instabilidade frequente do sistema, as vítimas muitas vezes só conseguem visualizar as notas após reiniciar. O FunkSec demonstra práticas operacionais negligentes, incluindo reutilização de carteiras Bitcoin e dependência de chaves de criptografia derivadas localmente ou hardcoded.

Pesquisadores da Check Point observaram que o rápido desenvolvimento das ferramentas do grupo, incluindo o criptografador de ransomware, provavelmente contou com assistência de IA, o que acelerou a iteração apesar da aparente falta de expertise técnica do autor.

A versão mais recente do ransomware, FunkSec V1.5, é escrita em Rust e foi enviada ao VirusTotal a partir da Argélia. A análise de variantes mais antigas mostra referências a FunkLocker e Ghost Algeria nas notas de resgate. A maioria das amostras também foi enviada da Argélia, possivelmente pelo próprio desenvolvedor, sugerindo que o ator da ameaça provavelmente está baseado naquele país.

As possíveis etapas de mitigação do ransomware FunkLocker, assim como de ameaças assistidas por IA similares, exigem a transição de indicadores estáticos para detecção comportamental, garantindo visibilidade abrangente e rápida de toda a cadeia de execução para reduzir o tempo de inatividade, além de utilizar plataformas guiadas por IA para reduzir a lacuna de habilidades e acelerar a pilha tecnológica para defesa cibernética de próxima geração. O conjunto completo de produtos da SOC Prime pode ser uma solução viável para ajudar organizações a elevar suas capacidades de defesa cibernética impulsionadas por IA. Suportadas por expertise em cibersegurança e IA, as organizações podem contar com uma biblioteca extensa de detecções comportamentais, capacidades automatizadas e inteligência de ameaças nativa de IA para defesa futura contra ataques emergentes de ransomware e outras ameaças sofisticadas.