Hoje, queremos apresentar à comunidade da SOC Prime um membro talentoso e dedicado do Programa Threat Bounty e autor de conteúdo de detecção – Phyo Paing Htun, que tem publicado detecções na Plataforma SOC Prime desde dezembro de 2022.

- Conte-nos sobre você e por que decidiu se tornar um especialista em cibersegurança.

Meu nome é Phyo Paing Htun, e você pode me chamar de Chi Lai. Nasci em Mianmar e tenho cidadania birmanesa. Mas, atualmente, mudei para a cidade de Bangkok, Tailândia, e estou trabalhando em Bangkok. Minha posição atual é Respondedor de Incidentes de Cibersegurança L2 em um dos Provedores de Serviços de Segurança Gerenciada na Tailândia. Minha responsabilidade é responder a cada incidente e a cada ameaça escalada pelos analistas do SOC, bem como pesquisar comportamentos de ataque CVE. O ponto principal de foco é como entender e mitigar comportamentos potenciais de ataque usando Gerenciamento de Informações e Eventos de Segurança (SIEM).

- Quais são sua formação profissional e certificações, e como você se desenvolveu profissionalmente?

Já obtive o BlueTeam Level 1 (BTL1) pelo Security Blue Team e também passei no exame de Threat Hunting Professional pela INE Security em 2023.

- Como você soube do Programa Threat Bounty? Por que decidiu participar?

Eu soube por meio de amigos seniores (Ko Kyaw Pyiyt Htet, Ko Zaw Min Htun, e Ko Aung Kyaw Min Naing) de Myanmar, que também são membros do Programa. Eles contribuíram com regras Sigma para a SOC Prime e me apoiaram em como escrever uma regra Sigma, como buscar por notícias de cibersegurança e outros temas assim. Além disso, gostaria de escrever consultas de detecção de ameaças em Splunk SPL, consultas Kibana, KQL, etc, mas é difícil aprender e entender todas as linguagens em detalhe. Então, escolhi a linguagem Sigma para aprendê-la mais a fundo. Sigma pode ser convertida em qualquer regra de SIEM ou EDR com uncoder.io.

- É difícil para você escrever uma regra agora?

Tenho formação em Desenvolvimento de Software, e estou familiarizado com várias linguagens de consulta como YAML. Não é difícil para mim agora. Comecei aprendendo a partir do artigo Sigma Rule for Beginners por Adam Swan. Ele me deu uma compreensão dos conceitos básicos, como escrever uma condição, como identificar fontes de logs, que tipos de logsource Sigma pode suportar, etc.

- E quando você escreve regras para o Threat Bounty, quanto tempo leva desde a ideia até o momento da publicação?

Acho que provavelmente leva até duas horas. A partir de relatórios de ameaças, preciso entender que tipo de táticas e técnicas posso escrever para fins de detecção. Devo encontrar os artefatos críticos, ler o relatório e entendê-lo claramente. Depois disso, escrevo a regra Sigma.

- Você pode descrever seu processo de criação de regras usando o exemplo de uma de suas regras recentemente publicadas? Desde a pesquisa até a publicação, incluindo o processo de revisão?

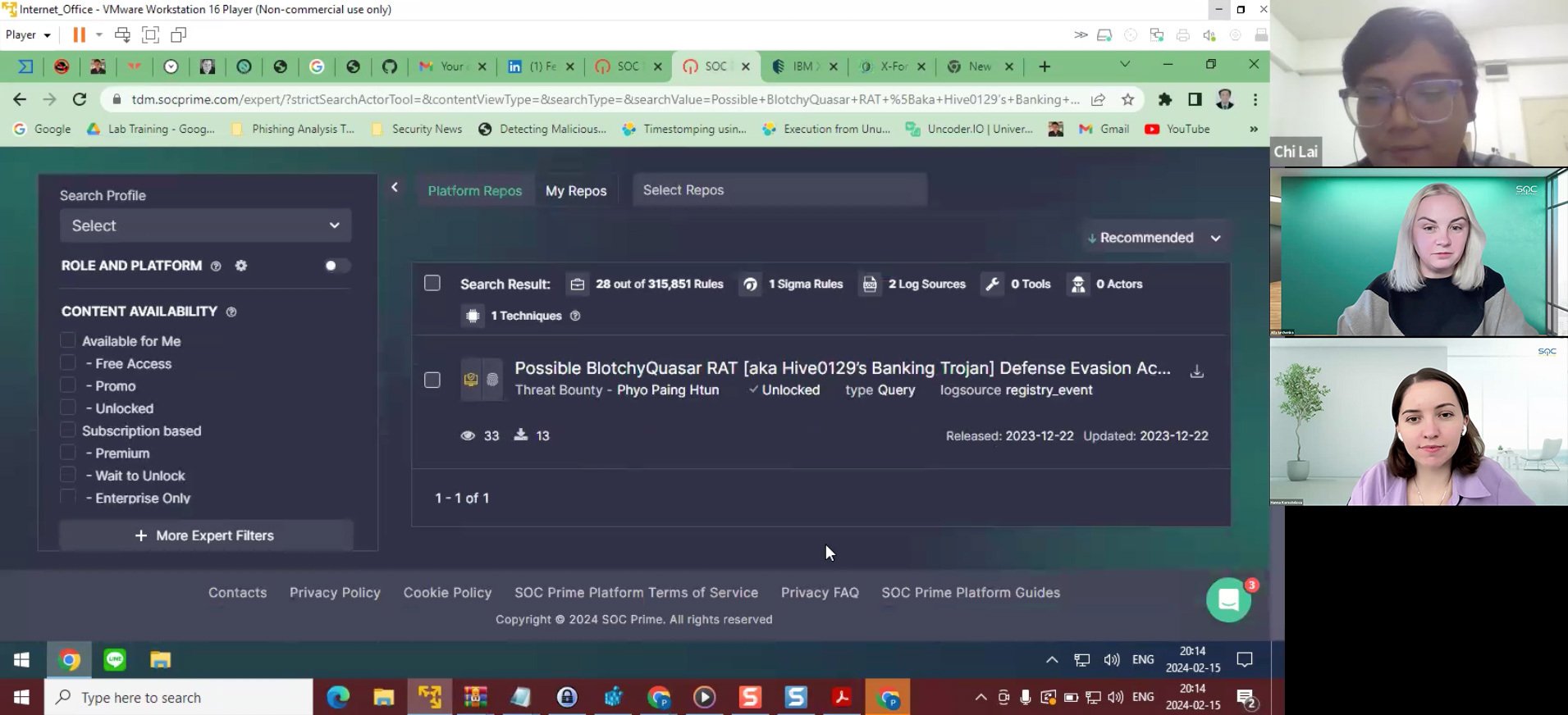

Esta é minha regra mais recente até agora – “Possíveis Atividades de Evasão de Defesa do BlotchyQuasar RAT [também conhecido como Trojan Bancário do Hive0129] Detectadas por Valores de Registro Modificados. (via Registry_Event)”. Decidi escrever sobre a atividade de evasão de defesa. Comecei lendo o relatório. Este relatório é sobre o malware BlotchyQuasar, e a atividade já está associada ao grupo APT Hive0129. O relatório me deu várias ideias para escrever a cadeia de detecção, como detecção para acesso inicial, evasão de defesa, comunicação C2, e outros.

Escolhi a técnica de evasão de defesa para o processo de alteração de valor de registro, com base em uma das partes do relatório. Mas antes de escrever a regra, preciso procurar a regra existente na Plataforma SOC Prime usando a busca Lucene. Primeiro de tudo, preciso ter certeza de que não vou escrever uma regra duplicada. Como minha busca com Lucene retornou várias regras para “TamperProtection”, decidi escolher outra e criar uma regra.

No início, minha regra foi rejeitada porque os detalhes das partes do valor estavam errados. Mas rapidamente fiz as alterações necessárias, e a regra foi publicada.

Utilizo IBM X-Force Exchange Osint Advisory para buscar novos relatórios de ameaças.

- Qual é o motivo mais frequente para a rejeição de conteúdo que você pessoalmente recebe?

Provavelmente é “regras de baixa resistência” porque às vezes os relatórios têm IOCs de comportamento, e se eu escrever uma regra baseada neles, ela será rejeitada. Precisamos criar regras de detecção robustas para que sejam aceitas.

- Sendo parte de uma grande comunidade profissional, o que você acha que é o maior valor das regras que você publica na Plataforma?

Quando organizações recorrem à SOC Prime para conteúdo de detecção, elas podem ter certeza de que as regras de detecção não são apenas “quaisquer” regras, ou regras de IOC, ou regras de comportamento-IOC. Para as organizações, é muito importante ter uma detecção robusta, como regras de detecção genéricas.

- Qual é sua recomendação para novos membros do programa Threat Bounty, novos desenvolvedores de conteúdo que acabaram de começar seu caminho no programa?

Eu definitivamente recomendaria a todos os novos membros checarem a Plataforma SOC Prime para o conteúdo existente. Além disso, por favor, não escrevam regras de IOC de baixo nível. Essas regras não são eficientes após um curto tempo. Além disso, SigmaHQ pode ser um bom recurso para aprender algumas noções básicas gerais sobre como criar uma regra Sigma.

- Qual é sua motivação para participar do Programa após receber muitas rejeições de publicação de conteúdo?

Se eu receber muitas mensagens de rejeição, geralmente vou perguntar no canal do Discord para o programa Threat Bounty. Por exemplo, eu não consegui entender por que eles continuavam rejeitando minha regra, dizendo que era de baixa resiliência. No canal do Discord, pedi à equipe que me explicasse. Tudo ficou muito claro para mim, e eu só precisava refazer a regra. Enviei a regra para revisão, e foi rejeitada novamente! Foi um tempo realmente difícil para mim, mas tirei algum tempo para analisar a regra, fiz algumas mudanças novamente, e após a revisão, minha regra finalmente foi publicada. É muito útil quando a equipe de verificação fornece alguns detalhes em casos em que uma regra pode ser modificada para ter um melhor desempenho.

- Você acha útil quando respondemos a outros autores no Discord? Por exemplo, quando outros autores têm perguntas sobre suas regras serem rejeitadas.

Isso é muito útil para mim. Em particular, aprendi por que as regras são rejeitadas a partir das conversas no Discord. Também, essas conversas me deram uma compreensão de que tipo de erro (baixa resiliência) preciso evitar e que tipo de regras de detecção robustas posso criar.

- Você mencionou que começou a participar do Programa Threat Bounty com a ajuda de seus amigos, que começaram a publicar regras primeiro. É um ótimo exemplo de uma comunidade profissional local que apoia novos membros a desenvolver seu potencial de defesa cibernética. Como você conheceu os caras? Existe competição entre vocês?

Utilizamos Discord e outros canais para conversar sobre ideias de detecção de ameaças que eram interessantes para nós. Nós (Comunidade de Desenvolvedores de Detecção de Ameaças de Myanmar) não temos competição dentro do grupo, nos ajudamos e apoiamos uns aos outros, e isso é o que ajuda cada um de nós a crescer.

Obrigado pelo seu tempo e por uma conversa tão perspicaz! Desejamos a Phyo Paing Htun sucesso em suas futuras publicações de conteúdo!

Você quer se juntar ao Programa Threat Bounty da SOC Prime? Não hesite em se inscrever para participar agora!