Os atores por trás do ransomware Interlock, conhecidos por realizar ataques de dupla extorsão de alto impacto em diversos setores globais, voltaram a operar no cenário cibernético. Recentemente, os invasores lançaram uma nova variante em PHP do seu RAT personalizado em uma campanha em larga escala, utilizando uma versão modificada do ClickFix, chamada FileFix, para atacar várias organizações.

Detectando ataques do ransomware Interlock

O Relatório de Investigações de Violação de Dados 2025 (DBIR) da Verizon mostra que o ransomware continua em crescimento, contribuindo para 44% das violações—ante 32% no ano anterior. Com resgates médios atingindo US$2 milhões em 2024, os criminosos estão mais motivados do que nunca. A Cybersecurity Ventures alerta que até 2031, um ataque de ransomware pode ocorrer a cada dois segundos, tornando a detecção proativa de ameaças essencial.

Cadastre-se na plataforma SOC Prime para identificar ameaças como o ransomware Interlock em seus estágios iniciais. A plataforma oferece inteligência de ameaças em tempo real e conteúdo de detecção acionável, apoiado por uma suíte completa de produtos para detecção com IA, threat hunting automatizado e buscas avançadas. Clique no botão Explorar Detecções para acessar o conjunto de regras especialmente criado para identificar e responder à atividade do Interlock.

Todas as regras na plataforma SOC Prime são compatíveis com várias soluções SIEM, EDR e Data Lake, e estão mapeadas para o framework MITRE ATT&CK®. Cada regra ainda contém metadados detalhados, referências de inteligência de ameaças, cronogramas de ataque, recomendações de triagem e outros elementos contextuais.

Como alternativa, os defensores podem usar a etiqueta “Ransomware” para acessar um leque mais amplo de regras que abrangem ataques globalmente.

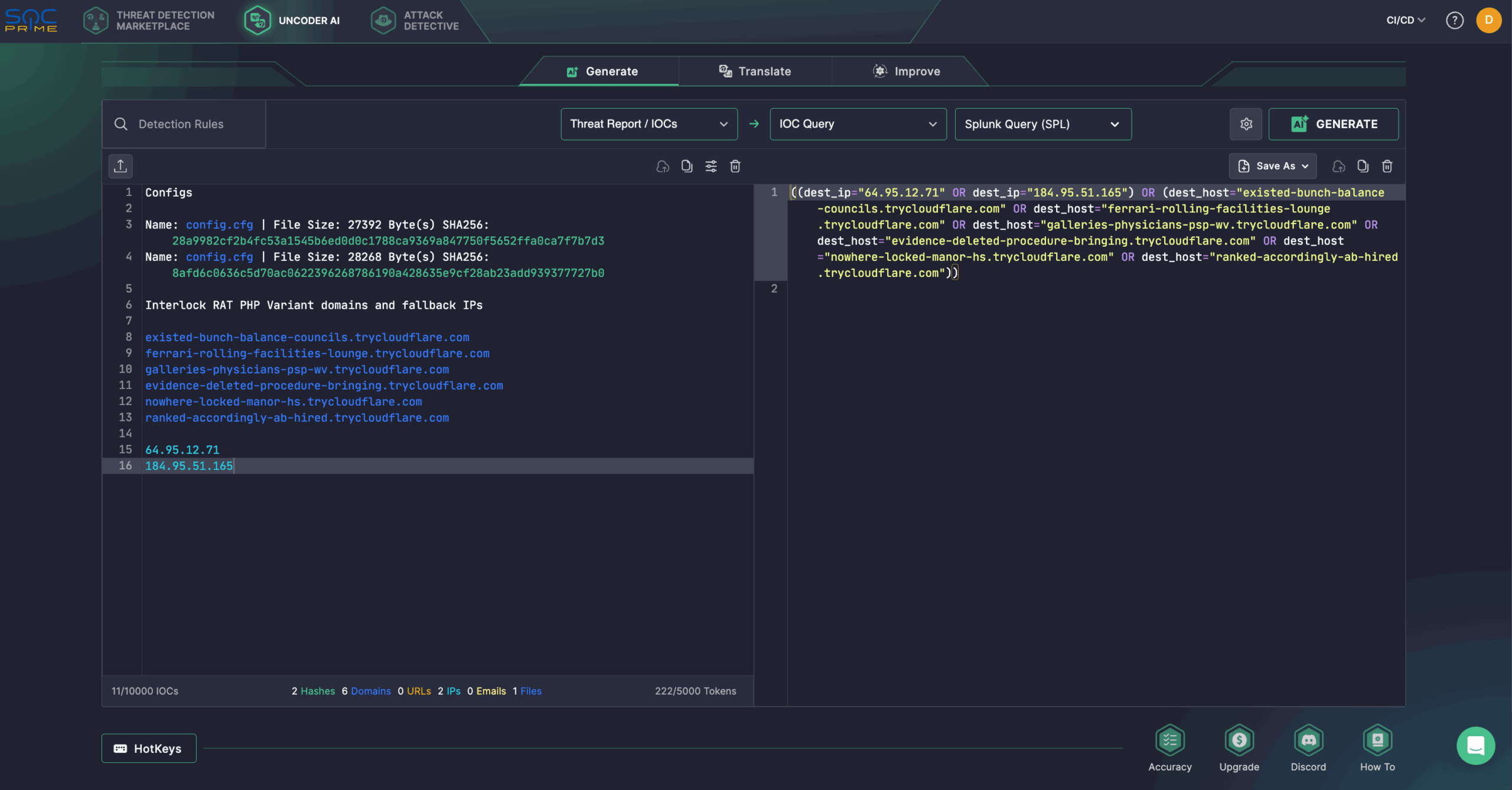

Especialistas em segurança também podem acelerar investigações com Uncoder AI, um IDE privado e copiloto para engenharia de detecção baseada em ameaças. Ele gera algoritmos a partir de relatórios, executa buscas rápidas por IOCs, prevê etiquetas ATT&CK, otimiza código com IA e converte regras entre plataformas SIEM, EDR e Data Lake. Por exemplo, defensores podem transformar IOCs do relatório da DFIR Report em consultas otimizadas prontas para rodar nos ambientes SIEM ou EDR.

Análise do ransomware Interlock

O grupo de ransomware Interlock é uma ameaça relativamente recente e em rápida evolução no cenário de cibercrime. Identificado pela primeira vez em setembro de 2024, ele está relacionado a ataques de dupla extorsão de alto impacto contra setores como saúde, tecnologia e público nos EUA, além de empresas de manufatura na Europa.

Uma análise conjunta de The DFIR Report e Proofpoint revelou que o grupo desenvolveu uma nova variante em PHP do seu trojan de acesso remoto personalizado, conhecido como NodeSnake. Embora o nome remeta à sua origem em Node.js, esta versão representa uma mudança tática. Desde maio de 2025, a variante em PHP tem sido observada em uma campanha associada ao cluster LandUpdate808, também chamado de KongTuke. Os invasores usaram uma versão modificada do malware ClickFix, baptizada de FileFix, para entregar o RAT e executar cargas maliciosas em diversos setores.

O FileFix é uma evolução do ClickFix, explorando engenharia social que abusa da barra de endereços do Explorador de Arquivos do Windows. Ao induzir as vítimas a copiar e colar comandos maliciosos, os atacantes conseguem executar código sem downloads tradicionais, aumentando a furtividade e eficácia.

A campanha tem início com sites comprometidos que incluem um snippet JavaScript de linha única, oculto no HTML. Esse código atua como um sistema de distribuição de tráfego (TDS), filtrando por IP e direcionando usuários a páginas falsas de CAPTCHA. Lá, as vítimas executam um script PowerShell que implanta o Interlock RAT. Variantes baseadas em Node.js e PHP foram observadas.

Depois de implantado, o RAT inicia reconhecimento do sistema comprometido, coleta informações e as exfiltra em JSON. Ele também verifica o nível de privilégio (usuário, administrador ou sistema) e conecta-se a um servidor remoto para baixar e executar payloads adicionais, geralmente em EXE ou DLL.

Para persistência, o RAT altera entradas no Registro do Windows. Para movimentação lateral, utiliza RDP (Remote Desktop Protocol).

Uma característica marcante do NodeSnake é o uso de subdomínios do Cloudflare Tunnel para esconder a localização real da infraestrutura de comando e controle (C2). Mesmo se o túnel for derrubado, o malware mantém comunicação usando IPs codificados no binário.

A nova versão do ransomware Interlock se diferencia da variante anterior em Node.js ao utilizar PHP — uma linguagem de script amplamente usada na web — para penetrar e manter acesso nos ambientes das vítimas. Essa mudança demonstra a evolução contínua das ferramentas do grupo e a crescente complexidade de suas operações, exigindo respostas rápidas e adaptativas por parte dos defensores. Ao confiar na expertise da SOC Prime e em IA no núcleo de sua suíte completa de produtos — que combina engenharia de detecção avançada, automação e inteligência de ameaças baseada em IA — as organizações de diversos setores podem tornar suas defesas mais resilientes e escaláveis para o futuro.