O russia-linked Gamaredon APT notório por uma abundância de operações cibernéticas ofensivas contra a Ucrânia ressurge na arena das ameaças cibernéticas. A campanha contínua do adversário Gamaredon contra a Ucrânia utiliza arquivos LNK maliciosos disfarçados como iscas relacionadas à guerra para implantar o Remcos backdoor e aplica técnicas sofisticadas, como DLL sideloading.

Detectar Ataques do Gamaredon Group

The grupos de hackers afiliados à Rússia permanecem uma ameaça persistente para organizações globalmente, continuamente refinando suas táticas para evadir a detecção. Desde o início da guerra em larga escala na Ucrânia, esses grupos APT intensificaram suas operações, usando o conflito como campo de teste para inovar e escalar as estratégias ofensivas. Uma vez refinadas, essas metodologias são liberadas contra alvos globais de alto perfil que se alinham com os objetivos estratégicos de Moscou, expandindo o cenário de ameaças cibernéticas mundialmente. Esta atividade incessante força os profissionais de segurança a buscar conteúdo de detecção confiável e ferramentas avançadas de detecção e caça de ameaças para se manterem à frente dos adversários em evolução.

Para identificar ataques do Gamaredon APT apoiados pela Rússia nos estágios iniciais, os defensores cibernéticos podem contar com a Plataforma SOC Prime servindo um conjunto completo de produtos para engenharia de detecção impulsionada por IA, caça automática de ameaças e detecção avançada de ameaças. Basta pressionar o Explore Detections botão abaixo e mergulhe imediatamente no conjunto de regras Sigma curadas que abordam a campanha mais recente de Gamaredon espalhando Remcos.

Todas as regras são compatíveis com as múltiplas tecnologias SIEM, EDR e Data Lake e mapeadas para o framework MITRE ATT&CK® para otimizar a investigação de ameaças. Além disso, cada regra é enriquecida com extensa meta-informação, incluindo links de CTI, cronogramas de ataques, recomendações de triagem e mais.

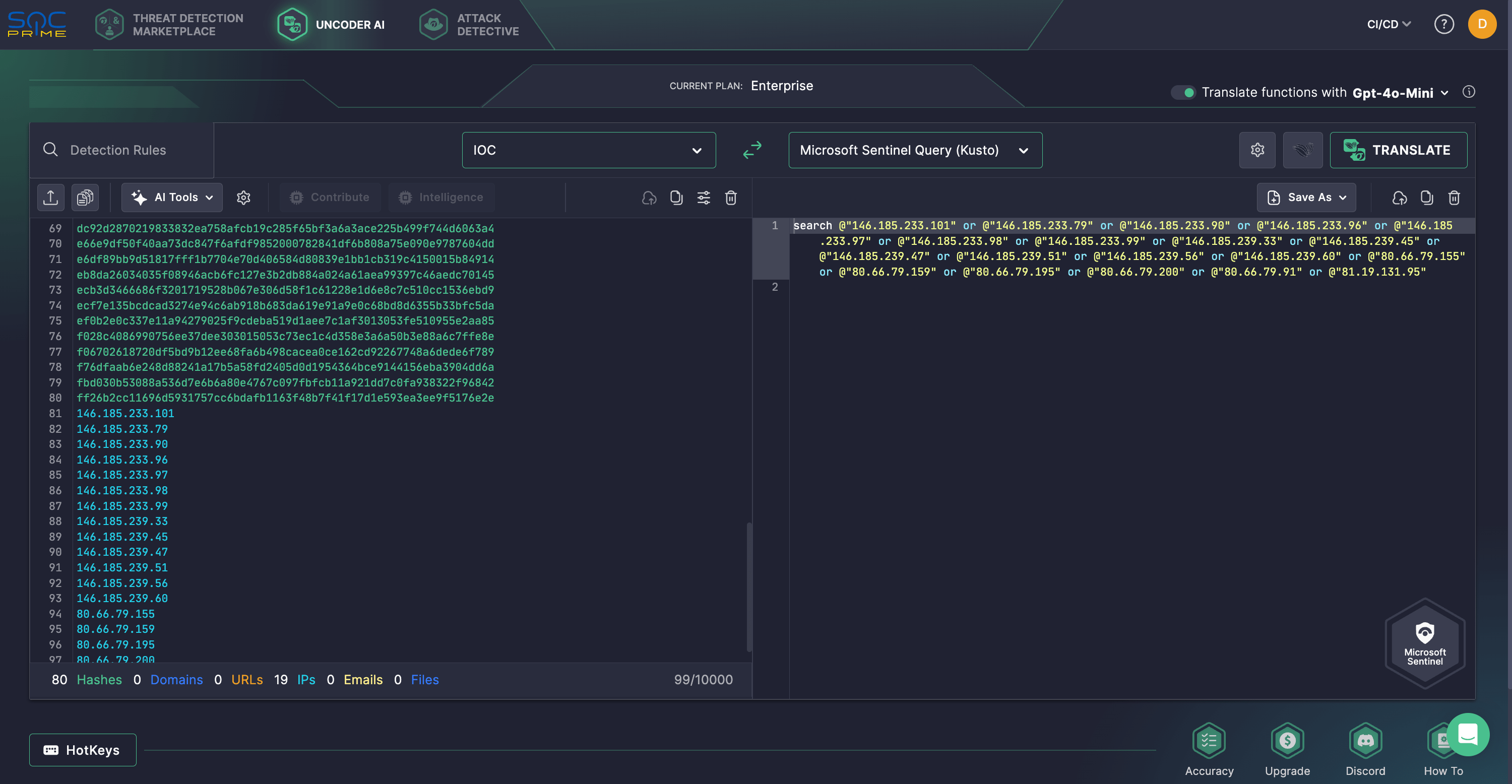

Além disso, os profissionais de segurança podem procurar por IOCs no mais recente relatório da Cisco Talos sobre a campanha mais recente de Gamaredon. Com Uncoder AI atuando como uma IA privada não-agente para engenharia de detecção informada por ameaças, os defensores podem habilitar varreduras rápidas de IOCs automaticamente analisando esses IOCs e transformando-os em consultas personalizadas adequadas para a plataforma SIEM ou EDR escolhida.

E há muito mais que o Uncoder AI pode oferecer. Em março, a SOC Prime lançou uma grande atualização para o Uncoder AI, que oferece capacidades de LLM de IA ilimitadas e com foco na privacidade, permitindo que você sempre mantenha o controle de sua interação com a IA. Detecte automaticamente o idioma do seu código e obtenha um resumo conciso ou uma árvore de decisões detalhada, potencialize suas estratégias de detecção com MITRE ATT&CK® ML para marcação de código e preenchimento automático ilimitado, e otimize sua consulta em idioma nativo com IA.

Os profissionais de segurança que buscam mais conteúdo de detecção abordando TTPs do Gamaredon para analisar retrospectivamente a atividade do grupo podem navegar na Threat Detection Marketplace usando as seguintes tags: “UAC-0010,” “Gamaredon,” “Hive0051,” “ACTINIUM,” “Primitive Bear,” “Armageddon Group,” “Aqua Blizzard,” “WINTERFLOUNDER,” “UNC530,” “Shuckworm.”

Análise da Campanha Gamaredon: Últimos Ataques Espalhando Remcos

O grupo APT patrocinado pelo estado russo conhecido como Gamaredon Group (também conhecido como Hive0051, UAC-0010, ou Armageddon APT) tem conduzido campanhas de ciberespionagem contra organizações ucranianas desde 2014, intensificando seus ataques após a invasão em larga escala da Rússia à Ucrânia em 24 de fevereiro de 2022. Apesar do conflito contínuo, o grupo mantém um nível constante de atividade, implantando continuamente suas ferramentas maliciosas e permanecendo a entidade de hackers mais persistente visando a Ucrânia.

Pesquisadores da Cisco Talos descobriram uma campanha Gamaredon em andamento que se baseia em spear-phishing para atingir usuários ucranianos com arquivos LNK armados disfarçados como documentos do Office. Ativa desde novembro de 2024, a campanha mais recente do grupo explora temas relacionados à guerra para entregar o backdoor Remcos. Embora o método de entrega exato permaneça incerto, os pesquisadores suspeitam que Gamaredon continue utilizando e-mails de phishing, anexando o arquivo ZIP diretamente ou fornecendo um link para baixá-lo de um servidor remoto.

Notavelmente, o Remcos RAT explorado na mais recente operação ofensiva de Gamaredon é comumente abusado por cibercriminosos para roubo de dados e manipulação de sistema e há muito tempo faz parte do kit de ferramentas dos adversários de múltiplos coletivos de hackers alvejando a Ucrânia. Por exemplo, o grupo de hackers apoiado pela Rússia UAC-0050 tem armado Remcos em ataques de phishing, principalmente contra entidades estatais ucranianas.

Gamaredon foi anteriormente conhecido por explorar o tema da invasão da Ucrânia em suas campanhas de phishing, e esta operação segue o mesmo padrão. O grupo distribui arquivos LNK maliciosos dentro de arquivos ZIP, muitas vezes disfarçados como documentos do Office com nomes de arquivos relacionados à invasão.

A campanha mais recente do Gamaredon usa arquivos LNK maliciosos contendo scripts PowerShell ofuscados para baixar e executar o backdoor Remcos enquanto exibe um arquivo isca para mascarar a infecção. Esses scripts utilizam o cmdlet Get-Command para contornar a detecção baseada em strings. Os servidores de payload, baseados na Alemanha e na Rússia, restringem o acesso a vítimas ucranianas.

Uma vez baixado, o arquivo ZIP é extraído para a pasta %TEMP%, onde um aplicativo legítimo carrega uma DLL maliciosa via sideloading. Essa técnica descriptografa e executa o payload final do Remcos, evitando as defesas tradicionais. Os e-mails de phishing provavelmente incluem anexos ZIP diretos ou links para baixá-los.

A campanha explora temas geopolíticos, e a análise de metadados sugere que apenas duas máquinas geraram esses arquivos LNK, o que está alinhado com as táticas anteriores de Gamaredon.

O uso de técnicas avançadas de adversários na mais recente campanha do Gamaredon, como DLL sideloading, servidores geograficamente delimitados e iscas de phishing temáticas aponta para os esforços contínuos do grupo para alvejar a Ucrânia em meio a agitações geopolíticas. Para enfrentar essas ameaças, as organizações são incentivadas a fortalecer suas defesas em escala. A Plataforma SOC Prime para defesa cibernética coletiva equipa equipes de segurança com tecnologias de ponta que combinam IA, automação e inteligência de ameaças em tempo real para ajudá-las a defender proativamente contra ataques APT e ameaças cibernéticas em evolução.