Dicas Essenciais para Avançar no Programa SOC Prime Threat Bounty

Como engenheiro de detecção, analista SOC e caçador de ameaças, participar do Programa Threat Bounty da SOC Prime abre caminho para um crescimento profissional significativo dentro de uma comunidade globalmente reconhecida de cibersegurança. O Programa é projetado para aproveitar a expertise em engenharia de detecção, permitindo que os membros contribuam com conteúdo de alto valor para o uso das equipes de segurança em organizações ao redor do mundo, enquanto se beneficiam de recompensas e reconhecimento contínuos.

Quer você esteja buscando estabelecer sua base ou otimizar suas estratégias existentes para contribuições, estas percepções ajudarão você a causar um impacto forte na defesa cibernética global com sua contribuição

Diretrizes Principais para Membros: O que Você Precisa Saber

O Programa SOC Prime Threat Bounty é projetado para contribuintes individuais que submetem trabalhos originais. É aberto apenas para pesquisadores independentes, não representantes de empresas ou negócios. Nosso Programa não é um curso educacional, então espera-se que todos os participantes já possuam as habilidades necessárias para criar regras de detecção de ameaças eficazes utilizáveis em infraestruturas complexas e do mundo real.

Os membros do Threat Bounty são responsáveis por garantir que seu conteúdo seja original e livre de qualquer conflito de interesse. As submissões devem ser únicas e criadas pessoalmente, garantindo a liberação de detecções de alta qualidade e confiáveis. Copiar ou reutilizar o conteúdo de outra pessoa para suas contribuições é estritamente proibido – suas submissões devem demonstrar sua capacidade de abordar ameaças cibernéticas sofisticadas como membro do Programa Threat Bounty. Este princípio é refletido no sistema de recompensas, que incentiva o profissionalismo individual e a qualidade das regras. Detecções de alta qualidade com valor de longo prazo e regras para abordar ameaças cibernéticas emergentes recebem recompensas mais altas, motivando-o a refinar suas habilidades continuamente.

Impulsione Sua Experiência: Explore o Uncoder AI

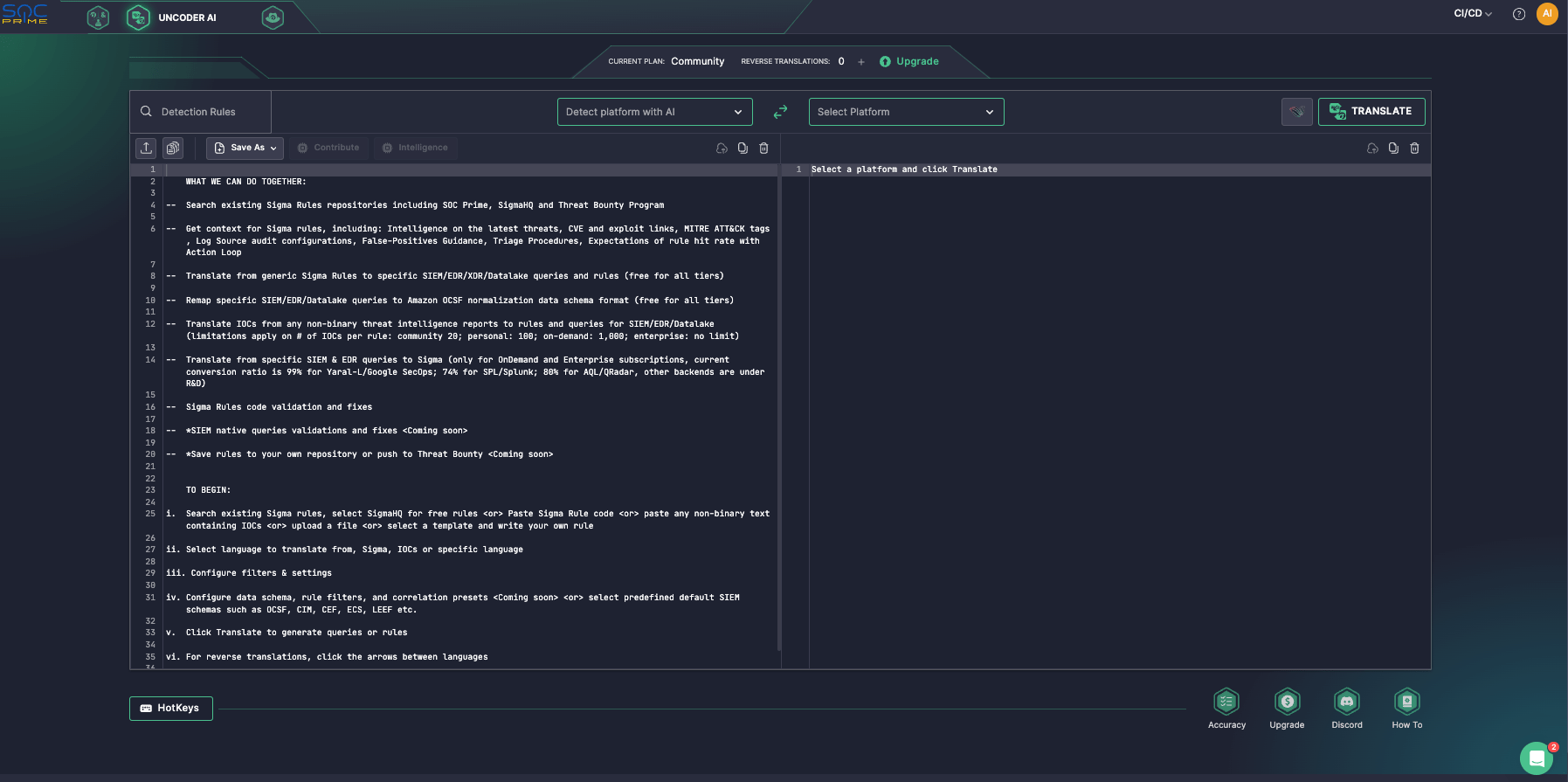

Para garantir uma experiência bem-sucedida no programa de recompensas da SOC Prime, entender como utilizar totalmente as capacidades do Uncoder AI é essencial. O Uncoder AI foi introduzido no Programa Threat Bounty, e como um copiloto de engenharia de detecção, foi projetado para fornecer aos membros do Programa as ferramentas necessárias para criar, validar e refinar submissões de forma eficaz.

Para tirar o máximo proveito desta ferramenta, dedique tempo para explorar toda sua gama de capacidades. A SOC Prime oferece uma variedade de recursos e oportunidades, incluindo acesso gratuito ao Uncoder AI, guias, postagens de blog, e um vídeo de instruções para ajudá-lo a navegar pelo Uncoder AI e entender como tudo funciona para os membros do Threat Bounty em particular.

Se você é um membro novo ou experiente, familiarizar-se com os recursos da SOC Prime é essencial para maximizar sua produtividade, manter-se alinhado com os padrões do Programa e aumentar seu sucesso.

Melhores Práticas para Submeter Regras de Detecção

Publicações bem-sucedidas e monetização de regras de detecção do Threat Bounty requerem uma abordagem estratégica e atenção aos detalhes. Aqui estão pontos-chave que podem ajudá-lo a elaborar suas submissões que se destacam e maximizam suas recompensas:

- Mantenha-se atualizado sobre ameaças atuais. Contribuidores de sucesso enviam conteúdo que aborda ameaças recentes e de alto impacto. Foque em incidentes de alto perfil, malware e técnicas de ataque amplamente usadas na natureza. Aproveite os recursos disponíveis – use plataformas de inteligência de ameaças, relatórios públicos ou sua pesquisa de laboratório privado para garantir que suas submissões estejam alinhadas com as tendências atuais de ameaças.

- Use os padrões de criação de regras recomendados e o formato. Siga o formato específico para suas contribuições Sigma or Roota , incluindo valores de campo corretos e aplicáveis, informações relevantes para a seção de descrição, mapeamentos MITRE, etc. Mantenha a sintaxe da regra clara e garanta que a lógica da regra seja otimizada para desempenho.

- Enfatize precisão, aplicabilidade e desempenho. Aborde a criação de suas regras prestando atenção a configurações de alto perfil e métodos de detecção valiosos para organizações de várias escalas e configurações tecnológicas – infraestruturas em nuvem, redes híbridas e ecossistemas multiplataforma. Priorize regras que detectem padrões de comportamentos maliciosos. Foque em uma lógica de detecção precisa e acionável que mire comportamentos de ameaça realistas e ameaças emergentes com mínimo ruído.

- Teste, valide e itere. Para garantir que todos os membros do Programa possam acessar as ferramentas e atualizações mais recentes da SOC Prime, todas as submissões do Threat Bounty são aceitas apenas via Uncoder AI. Verificar seu código de detecção com Warden, a ferramenta de validação integrada, é um passo obrigatório para submissões do Threat Bounty, e regras que não passam não podem prosseguir.

- Submeta seu conteúdo e gerencie feedback. Além disso, a equipe da SOC Prime revisará sua submissão antes da liberação. No entanto, por favor, tenha em mente que não fornecemos consulta individual ou feedback detalhado sobre como tornar sua regra aceitável. Em vez disso, sugerimos discutir suas ideias e desafios com a comunidade Threat Bounty no nosso Discord , que pode lhe fornecer feedback e conselhos adicionais dos membros da comunidade. Além disso, é uma boa ideia referir-se regularmente às diretrizes do Programa Threat Bounty para garantir que suas submissões atendam a todos os requisitos e suas regras sejam liberadas em apenas uma iteração na revisão.

Alcance Maior Sucesso e Maximize suas Recompensas

Para aproveitar ao máximo sua participação no Programa Threat Bounty, considere estas abordagens comprovadas que o ajudarão a se destacar e ter sucesso:

Ofereça expertise exclusiva. Lembre-se de que as regras de detecção dos autores do Threat Bounty publicadas na Plataforma SOC Prime para monetização são adições exclusivas de expertise coletiva terceirizada para as equipes e organizações que confiam na Plataforma SOC Prime. Isso significa que você não está preenchendo lacunas – você está fornecendo percepções críticas e soluções avançadas. Aborde cada submissão do Threat Bounty como um trabalho científico – original, bem pesquisado e meticulosamente elaborado para servir à comunidade global.

Siga as recomendações e feedback. Preste atenção nas recomendações fornecidas nos guias do Programa – isso guiará seu trabalho em direção às necessidades das organizações que utilizam a Plataforma SOC Prime e aumenta as chances de que suas submissões estejam em alta demanda. Além disso, como a equipe de verificação revisa suas submissões e fornece feedback, seguir consistentemente suas recomendações garante que suas submissões futuras tenham uma taxa de sucesso mais alta.

Submeta regularmente, com propósito. Submeter regras de alta qualidade regularmente ajuda a construir sua marca individual como um contribuinte confiável. Cada detecção submetida deve ser proposital, focando em ameaças de alta prioridade, e suas regras de alta qualidade devem refletir seu melhor trabalho.

Percepções Finais

Programa Threat Bounty da SOC Prime oferecem uma oportunidade única e valiosa para engenheiros de detecção, analistas SOC e caçadores de ameaças fazerem um impacto real e elevarem sua expertise submetendo detecções originais de alta qualidade em um ambiente de competição profissional saudável. Ao focar em inovação, qualidade e consistência, você pode maximizar seu sucesso e ter uma fonte adicional de ganhos monetizando suas habilidades em engenharia de detecção.