Ataques de phishing a órgãos estatais ucranianos espalhando diversas cepas de malware não foram raros ao longo de 2022. Na sequência de um ataque cibernético de phishing contra a Ucrânia distribuindo malware DolphinCape, outra campanha de phishing está causando repercussão na arena de ameaças cibernéticas.

Em 18 de dezembro de 2022, pesquisadores da CERT-UA emitiram o último alerta rastreado como CERT-UA#5709, alertando os defensores cibernéticos sobre ataques de phishing contra órgãos estatais ucranianos, especificamente visando os usuários do sistema DELTA. Nesta campanha em andamento, usuários comprometidos receberam uma notificação solicitando que atualizassem seus certificados no sistema DELTA, uma solução em nuvem para percepção situacional em tempo real no campo de batalha. Abrir um anexo isca em PDF disfarçado de conteúdo legítimo de resumo aciona uma cadeia de infecção, que espalha ainda mais o software malicioso FateGrab/StealDeal nos sistemas afetados.

Distribuição de Malware FateGrab/StealDeal: Análise da Campanha de Phishing Coberta pelo CERT-UA#5709

O mais recente alerta CERT-UA#5709 cobre os detalhes dos ataques de phishing em andamento que visam os usuários ucranianos do sistema militar estatal DELTA. Em 18 de novembro de 2022, os pesquisadores da CERT-UA foram notificados pelo Centro de Inovação e Desenvolvimento de Tecnologias de Defesa do Ministério da Defesa da Ucrânia sobre a campanha maliciosa usando notificações falsas de atualizações de certificação DELTA como iscas de phishing.

DELTA (também Delta) é a plataforma nacional baseada em nuvem para consciência situacional no campo de batalha desenvolvida segundo os padrões da OTAN, que proporciona uma compreensão holística do espaço de batalha em tempo real e integra todos os dados sobre o inimigo de múltiplos sensores e fontes em um mapa digital.

Na campanha adversária em andamento, atores de ameaças rastreados como UAC-0142 espalham anexos em PDF por e-mail e mensageiros que podem potencialmente acionar uma cadeia de infecção e distribuir malware FateGrab/StealDeal nos computadores alvo dos usuários DELTA. Esses anexos em PDF se disfarçam de resumos legítimos e enganam as vítimas para seguirem um link para um arquivo ZIP malicioso. Abrir esse link leva ao download do certificates_rootca.zip arquivo, que contém um arquivo executável protegido com base na ofuscação via VMProtect. Executar este último aciona a criação de múltiplos arquivos DLL baseados em VMProtect juntamente com outro arquivo executável, que simula o processo de instalação do certificado. Como resultado, os sistemas comprometidos podem ser infectados com FateGrab com base no malicioso arquivo FileInfo.dll and ftp_file_graber.dll arquivos DLL e amostras de malware StealDeal. Estes últimos podem exfiltrar dados utilizando vários navegadores de Internet.

Detecção de Atividade Maliciosa UAC-0142

Para ajudar os defensores cibernéticos a identificarem pontualmente uma infecção provocada pelo malware FateGrab/StealDeal e atribuída à atividade adversária do grupo UAC-0142, a Plataforma SOC Prime organiza uma lista de regras Sigma dedicadas. Para uma busca simplificada de detecções relevantes, elas são filtradas pela etiqueta personalizada correspondente “UAC-0142” com base no grupo identificado. As regras Sigma mencionadas acima estão alinhadas com o framework MITRE ATT&CK® e são instantaneamente convertíveis para os formatos de linguagem líderes do setor em SIEM, EDR e XDR.

Clique no botão Explorar Detecções para aprofundar imediatamente na lista organizada de regras Sigma relacionadas à atividade adversária do grupo UAC-0142. Os engenheiros de segurança também podem obter insights sobre o contexto de ameaça cibernética compreensível enriquecido com referências MITRE ATT&CK e CTI, mitigações, binários executáveis relevantes e mais metadados para economizar segundos de pesquisa de ameaças.

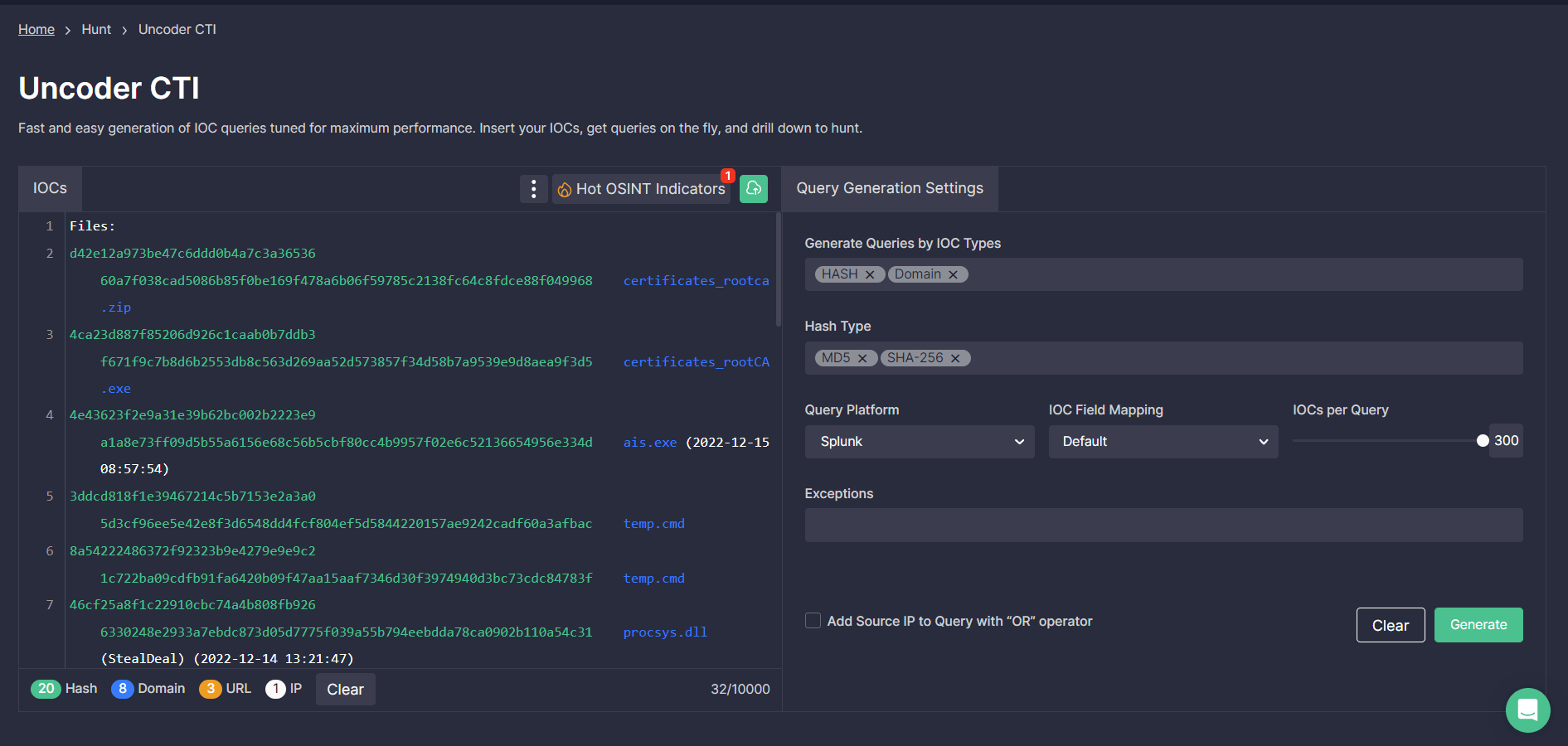

As equipes de segurança também podem buscar IOC relevantes cobertos no alerta CERT-UA#5709 mais recente via Uncoder CTI. Use a ferramenta para gerar automaticamente consultas de IOC otimizadas para desempenho personalizadas para necessidades de segurança e investigar diretamente as ameaças atribuídas à atividade maliciosa do UAC-0142 em seu ambiente SIEM ou XDR.

Contexto MITRE ATT&CK®

Para explorar o contexto MITRE ATT&CK vinculado à atividade maliciosa dos atores de ameaça UAC-0142 que visam usuários ucranianos do DELTA e espalham o malware FateGrab/StealDeal , verifique a tabela abaixo. As regras Sigma fornecidas são mapeadas para ATT&CK v12 abordando as táticas e técnicas correspondentes: