Logo após os ataques de ransomware Interlock, que utilizaram um novo RAT personalizado entregue através de uma variante modificada do ClickFix chamada FileFix, uma nova campanha maliciosa emergiu, também explorando um site de entrega de malware com temática ClickFix. Defensores identificaram uma nova operação global do ransomware Epsilon Red que começou em julho de 2025. Nessa campanha, os atacantes utilizam páginas falsas de verificação ClickFix e se passam por diversas plataformas populares para enganar os usuários. A campanha se baseia em táticas de engenharia social para induzir as vítimas a executarem arquivos HTA maliciosos via ActiveX, desencadeando a entrega encoberta do payload e a execução do ransomware.

Detecção de Ataques do Ransomware Epsilon Red

No primeiro trimestre de 2025, a Check Point observou um aumento de 126% nos ataques de ransomware, com uma média diária de 275 incidentes — um crescimento de 47% em relação ao ano anterior. Dados do relatório “The State of Ransomware 2025” da Symantec destacam várias vulnerabilidades operacionais que deixam organizações expostas. A falha mais citada foi a falta de expertise interna, identificada por 40,2% das organizações afetadas. Em seguida, lacunas de segurança não identificadas foram responsáveis por 40,1% dos casos. Completando o top 3, a escassez de pessoal ou capacidade contribuiu para 39,4% dos ataques bem-sucedidos.

Enquanto novas variantes de ransomware continuam a surgir e os agentes de ameaça adotam técnicas de entrega inovadoras — como o método ClickFix usado com o Epsilon Red — os profissionais de segurança cibernética devem contar com conteúdo de detecção de alta qualidade e ferramentas avançadas para acompanhar a evolução do cenário de ameaças.

Cadastre-se na Plataforma da SOC Prime para detectar ameaças potenciais, como o ransomware Epsilon Red, desde os primeiros estágios. A plataforma oferece inteligência de ameaças em tempo real e conteúdo de detecção acionável, com um portfólio completo de produtos para engenharia de detecção orientada por IA, hunting automatizado e detecção avançada de ameaças. Clique no botão Explorar Detecções abaixo para acessar um conjunto curado de regras de detecção projetadas para identificar e responder à atividade do ransomware Epsilon Red.

Todas as regras disponíveis na plataforma SOC Prime são compatíveis com diversas soluções SIEM, EDR e Data Lake, e estão mapeadas para o framework MITRE ATT&CK®. Além disso, cada regra vem enriquecida com metadados detalhados, incluindo referências de inteligência de ameaças, cronologia de ataques, recomendações de triagem, entre outros.

Opcionalmente, os defensores cibernéticos podem aplicar a tag mais ampla “Ransomware” para acessar uma gama maior de regras de detecção voltadas a ataques de ransomware em escala global.

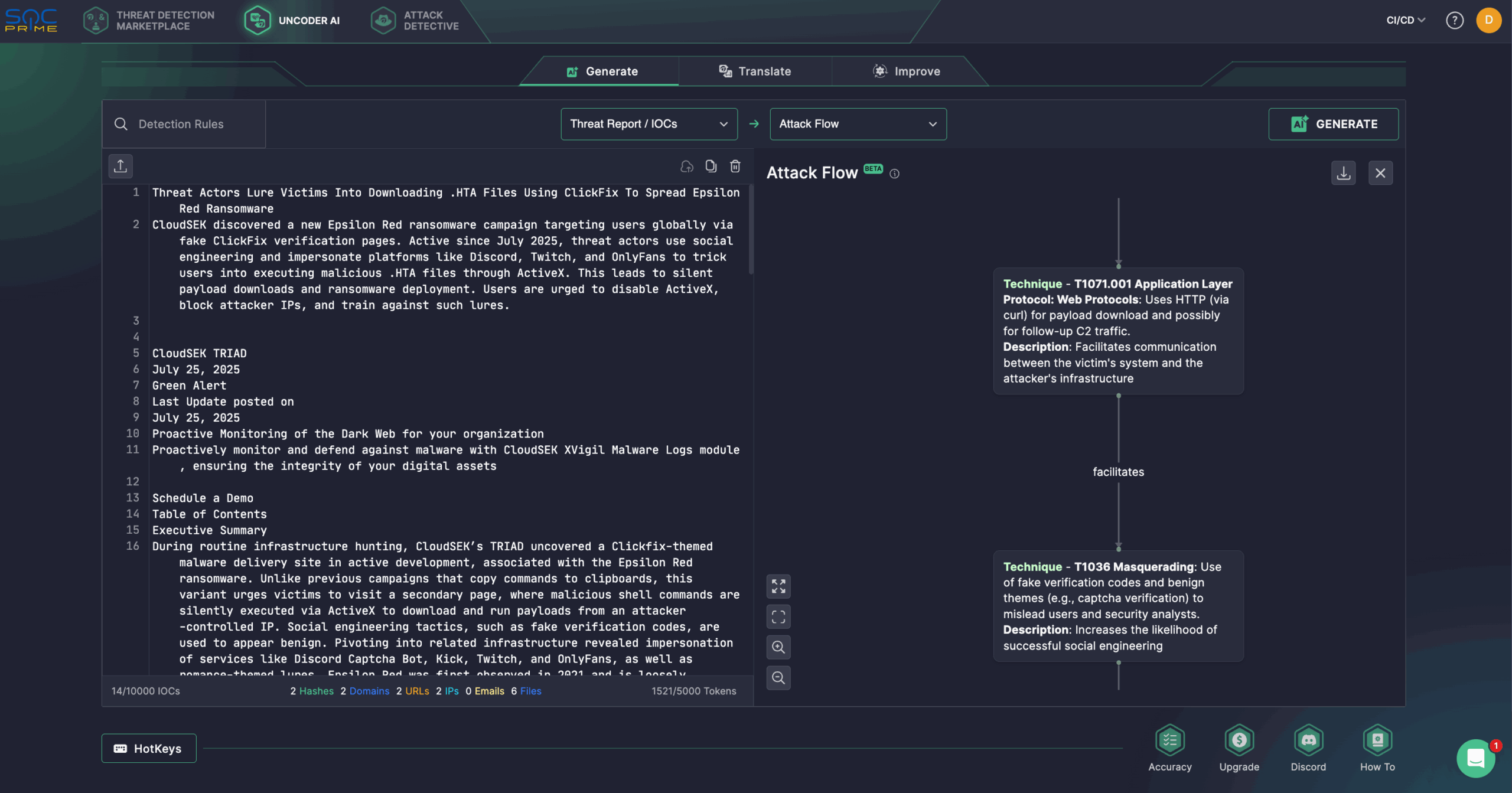

Além disso, especialistas em segurança podem agilizar a investigação de ameaças com o Uncoder AI — um IDE privado com co-pilot para engenharia de detecção baseada em ameaças. Gere algoritmos de detecção a partir de relatórios brutos, realize varreduras rápidas de IOCs, preveja tags ATT&CK, otimize consultas com sugestões baseadas em IA e traduza entre várias linguagens SIEM, EDR e Data Lake. Por exemplo, profissionais podem usar a pesquisa da equipe TRIAD da CloudSEK para gerar um diagrama de Attack Flow em poucos cliques.

Análise do Ataque com o Ransomware Epsilon Red

Em maio de 2021, pesquisadores da Sophos identificaram uma nova variante de ransomware chamada Epsilon Red ao investigar um incidente envolvendo uma empresa de hotelaria nos EUA. Desenvolvido em Go e compilado como binário de 64 bits para Windows, o malware foca exclusivamente na criptografia de arquivos, delegando outras tarefas — como preparação do sistema e execução — a mais de uma dúzia de scripts PowerShell. Apesar da obfuscação simples, esses scripts conseguiram escapar da detecção por antivírus convencionais. A nota de resgate apresenta semelhanças gramaticais e estilísticas com as do grupo REvil, sugerindo um possível vínculo, embora a infraestrutura e as técnicas sejam distintas.

A equipe TRIAD da CloudSEK descobriu recentemente um site de distribuição de malware no estilo ClickFix associado ao Epsilon Red, ainda em desenvolvimento ativo. Ao contrário das variantes anteriores que se baseavam em execução de payloads via área de transferência, esta campanha direciona os usuários para uma página secundária onde comandos maliciosos são executados silenciosamente via ActiveX, permitindo o download e execução dos payloads a partir de IPs controlados pelos atacantes. A campanha utiliza táticas de verificação falsas para parecer legítima. Uma análise da infraestrutura revelou serviços falsificados como Discord Captcha Bot, Kick, Twitch e OnlyFans, além de iscas sociais com temas românticos.

A campanha representa riscos significativos, começando pela violação de endpoints via navegadores. Ao explorar a interface ActiveXObject, os atacantes podem executar código malicioso remotamente durante a sessão do usuário, contornando defesas padrão contra downloads. Essa técnica abre caminho para infiltração sistêmica mais profunda, incluindo movimentação lateral e eventual implantação do ransomware.

Agrava ainda mais a ameaça o uso de engenharia social com falsificação de marcas, imitando serviços populares como Discord CAPTCHA e plataformas de streaming para reduzir a desconfiança dos usuários. O uso recorrente de sites temáticos para entrega de malware — como clones do ClickFix e iscas românticas — evidencia uma operação planejada e contínua.

Como medidas de mitigação contra o Epsilon Red, organizações devem desativar interfaces de script legadas como ActiveX e Windows Script Host via Políticas de Grupo. A integração de feeds de inteligência de ameaças em tempo real é essencial para bloquear IPs, domínios e IOCs conhecidos vinculados a operações relacionadas ao ClickFix. Além disso, treinamentos regulares de conscientização de segurança devem simular cenários de falsificação envolvendo plataformas como Discord e Twitch, preparando os usuários para reconhecer páginas falsas de verificação e iscas de engenharia social. Para antecipar-se a ataques de ransomware e outras ameaças emergentes, organizações podem contar com o portfólio completo da SOC Prime com suporte de IA, automação e CTI em tempo real, fortalecendo suas defesas em larga escala.