Por que abreviar o processo de Threat Hunting?

Como em qualquer empreendimento de operações de segurança, queremos equilibrar eficácia e eficiência para produzir os melhores resultados com a menor quantidade de recursos.

Infelizmente, o Threat Hunting é frequentemente visto como um ‘luxo’, reservado apenas para as equipes de operações de segurança mais avançadas, com orçamentos amplos para financiar recursos especializados e tempo para gastar em exercícios de caça com entregáveis e valor comercial imprecisos. O processo de Threat Hunting é, indubitavelmente, mais complexo do que o fluxo de trabalho típico de um analista SOC de nível I/II. Também é verdade que, historicamente, os resultados do Threat Hunting têm sido difíceis de demonstrar de forma significativa para as partes interessadas.

No entanto, na SOC Prime, nosso objetivo é mudar o status quo por meio de melhor tecnologia, ferramentas e colaboração comunitária. Neste artigo, vamos revisar como o processo atual de Threat Hunting se parece e como podemos abreviar este processo para permitir que equipes de todos os tamanhos, níveis e maturidades comecem a detectar ameaças proativamente.

Como é o processo de Threat Hunting?

Vamos começar estabelecendo um framework altamente genérico para o Threat Hunting.

- Identifique um Assunto ou Tópico de Pesquisa

- Conduzir Pesquisa

- Formar uma Hipótese

- Testar Hipótese

- Registrar e Agir sobre os Resultados

Provavelmente você notou que omiti detalhes intencionalmente. O corpo de opinião especializada sobre este tópico, embora não extremamente grande, deve ser o principal recurso para realmente entender como o Threat Hunting se parece. No entanto, em geral, a maioria dos Threat Hunters concorda que os pontos acima são um resumo justo do processo geral.

*Nota – A SOC Prime não afirma ser proprietária deste vídeo ou afirmar estar afiliada ao Insomni’hack ou aos apresentadores. O vídeo mencionado acima é para fornecer mais contexto para abordagens comuns de Threat Hunting.Esta apresentação de Roberto Rodriguez e Jose Luis Rordiguez é uma das minhas favoritas. Ambos os apresentadores são conhecidos líderes de pensamento e contribuintes para a comunidade de desenvolvimento de threat hunting de código aberto. Recomendo fortemente assistir ao vídeo completo e também conferir seus respectivos blogs.

Como Abreviar o Processo de Threat Hunting

Ao equilibrar eficácia e eficiência, estamos realmente falando sobre abordar os seguintes problemas.

- Tecnologia

A velocidade é fundamental ao executar pesquisas complexas ao longo do tempo. Sem entrar em detalhes específicos e criticando certas plataformas, é importante notar que algumas tecnologias de armazenamento de logs e SIEM são capazes de executar pesquisas mais rapidamente do que outras. A diferença entre uma pesquisa que leva 30 segundos e 3 minutos, multiplicada por centenas de exercícios por ano, começa a se acumular em ganhos reais de eficiência.

- Informação

Estou intencionalmente lançando uma rede ampla ao usar o termo ‘informação’. Dentro de uma prática de Threat Hunting, a informação pode e deve vir de múltiplos lugares interna e externamente para direcionar o foco e enriquecer os exercícios. Simplificando, um Threat Hunting mais informado e estratégico é mais eficaz do que caçar às cegas com pesquisas e dashboards aleatórios.

- Feeds de Inteligência de Ameaças

- Rede de Engano Interna

- Rede de Engano Externa

- Modelagem de Ameaças (Idealmente, mapeada para o Framework ATT&CK da MITRE e informada por partes interessadas técnicas e comerciais.)

- OSINT

- Engenharia Reversa de Malware

- Idealmente, mapeado para o Framework ATT&CK da MITRE e informado por partes interessadas técnicas e comerciais.

- Pessoas

Poderíamos discorrer sobre por que ter as pessoas certas é importante; no entanto, também sabemos que esse tipo de conversa é menos impactante, dada a atual lacuna de habilidades no setor. Uma conversa significativa neste momento é mais sobre automatizar ou aumentar a força de trabalho existente.

- Processos

Esta é a cola que mantém tudo junto e traz eficácia e eficiência à Tecnologia, Informação e Pessoas.

I. Compreendendo Entregáveis/Impacto

- Como o Threat Hunting melhora sua postura geral de segurança?

- GRC

- Proteção

- Detecção

- Resposta

II. Quantificando Progresso/Valor

- Como você mede o progresso do seu programa de Threat Hunting?

- Um aumento ou diminuição nos entregáveis está correlacionado com o valor do negócio?

Admitidamente, todos esses fatores estão profundamente relacionados e difíceis de consolidar em entidades distintas. Em resumo, para abreviar o processo de hunting de ameaças, precisamos de uma solução que (a) funcione com as melhores tecnologias, (b) forneça informações avançadas e relevantes, (c) reduza a carga de trabalho por meio de automação ou enriquecimento e (d) forneça algum tipo de estrutura processual para entender e quantificar o valor.Plataforma Detection as Code da SOC PrimeNos últimos cinco anos, a SOC Prime tem ajudado organizações a realizar operações de Threat Hunting por meio da plataforma Detection as Code.

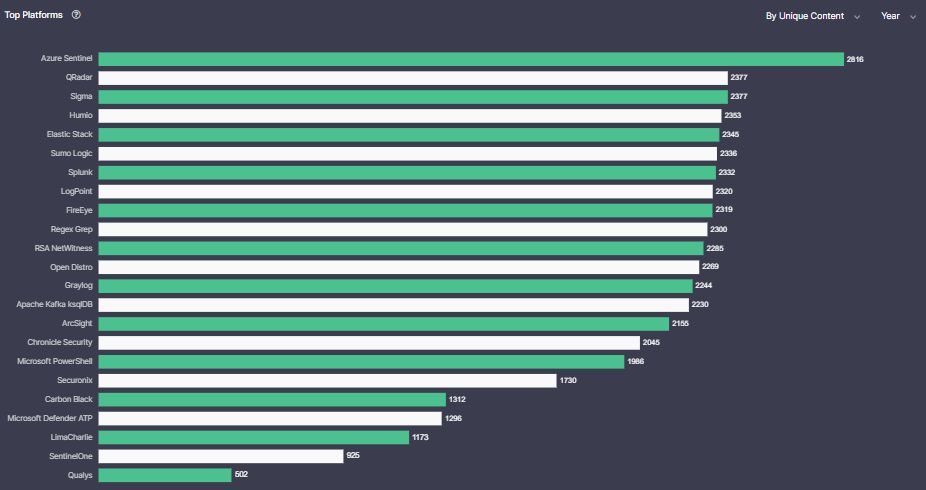

A plataforma é um arsenal de mais de 100.000 regras específicas de ameaças multiplataforma, projetadas para resolver o problema de tecnologia, informação, pessoas e processos no Threat Hunting.Item (a), o conteúdo da plataforma Detection as Code da SOC Prime é compatível com todas as principais plataformas SIEM.

Desenvolvemos conteúdo para as principais plataformas SIEM do setor. Qualquer que seja a plataforma que você atualmente use, ou esteja considerando migrar potencialmente, estaremos prontos para fornecê-lo as detecções corretas.Item (b), nosso conteúdo de detecção é avançado e relevante para ameaças emergentes.

Desenvolvemos conteúdo para as principais plataformas SIEM do setor. Qualquer que seja a plataforma que você atualmente use, ou esteja considerando migrar potencialmente, estaremos prontos para fornecê-lo as detecções corretas.Item (b), nosso conteúdo de detecção é avançado e relevante para ameaças emergentes.

Como uma plataforma comunitária, a plataforma Detection as Code da SOC Prime atua como um agregador de novos conteúdos de detecção criados pela equipe de P&D da SOC Prime, Threat Bounty Hunters independentes, e desenvolvedores comunitários. Lançamos e atualizamos novos conteúdos diariamente, ajudando as equipes a responder ao rapidamente evolutivo panorama de ameaças.Item (c), a plataforma se integra com o Elastic e vem com nosso aplicativo SOC Workflow para gerenciamento de casos/incidentes, enriquecimento e automação.

Como uma plataforma comunitária, a plataforma Detection as Code da SOC Prime atua como um agregador de novos conteúdos de detecção criados pela equipe de P&D da SOC Prime, Threat Bounty Hunters independentes, e desenvolvedores comunitários. Lançamos e atualizamos novos conteúdos diariamente, ajudando as equipes a responder ao rapidamente evolutivo panorama de ameaças.Item (c), a plataforma se integra com o Elastic e vem com nosso aplicativo SOC Workflow para gerenciamento de casos/incidentes, enriquecimento e automação.

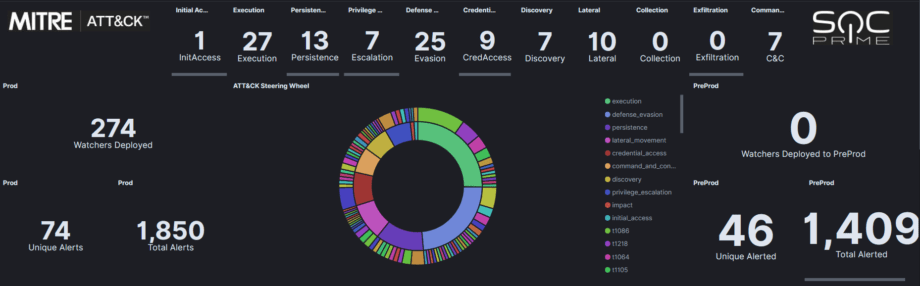

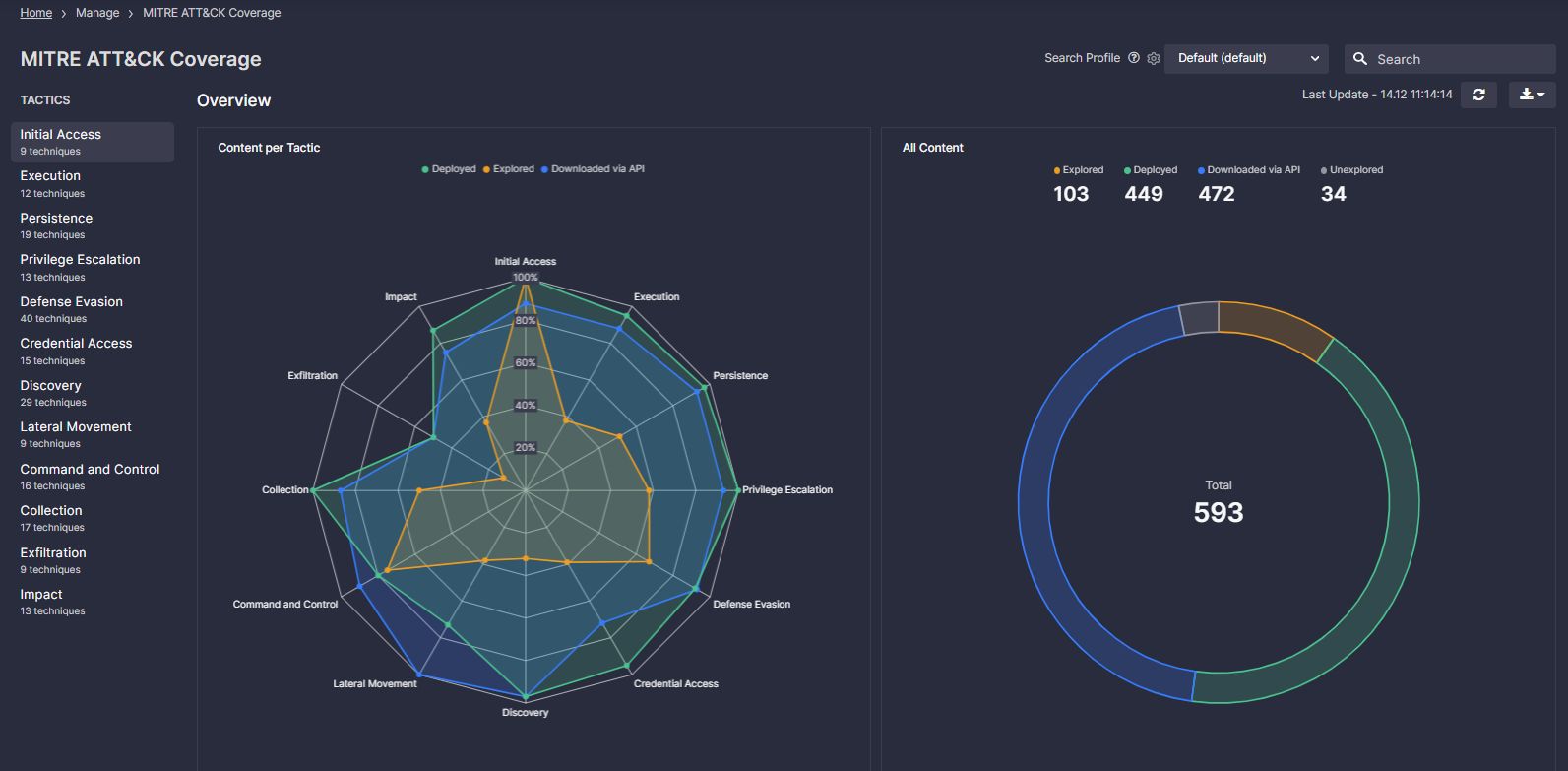

Com mais de 30.000+ regras disponíveis, operacionalizar conteúdo rapidamente é a chave para o sucesso. Nosso aplicativo SOC Workflow é incluído na maioria dos níveis pagos e fornece gerenciamento de casos nativos e funcionalidade semelhante a SOAR diretamente do stack.Item (d), nosso conteúdo de detecção é mapeado para o framework MITRE ATT&CK para fornecer estrutura conceitual e atuar como uma ferramenta para comunicar valor e progresso para as partes interessadas.Mapeamos mais de 95% do nosso conteúdo de detecção contra o Framework MITRE ATT&CK. Isso permite que as organizações melhorem sua própria capacidade ao confiar na especialização especializada da nossa comunidade.

Com mais de 30.000+ regras disponíveis, operacionalizar conteúdo rapidamente é a chave para o sucesso. Nosso aplicativo SOC Workflow é incluído na maioria dos níveis pagos e fornece gerenciamento de casos nativos e funcionalidade semelhante a SOAR diretamente do stack.Item (d), nosso conteúdo de detecção é mapeado para o framework MITRE ATT&CK para fornecer estrutura conceitual e atuar como uma ferramenta para comunicar valor e progresso para as partes interessadas.Mapeamos mais de 95% do nosso conteúdo de detecção contra o Framework MITRE ATT&CK. Isso permite que as organizações melhorem sua própria capacidade ao confiar na especialização especializada da nossa comunidade. A partir daqui, as equipes podem identificar rapidamente alvos de caça, realizar pesquisas adicionais sobre atores de ameaça e TTPs relevantes, e acessar consultas e regras específicas de ameaças que podem ser usadas para iniciar a caça com apenas alguns cliques.

A partir daqui, as equipes podem identificar rapidamente alvos de caça, realizar pesquisas adicionais sobre atores de ameaça e TTPs relevantes, e acessar consultas e regras específicas de ameaças que podem ser usadas para iniciar a caça com apenas alguns cliques.

Como mapeamos nossas regras para o framework ATT&CK, podemos medir a cobertura de detecção em um ambiente e avaliar o progresso ao longo do tempo.

Por exemplo; poderíamos dizer que há 6 meses, você tinha cobertura para 20/144 técnicas. Hoje, após implementar sistematicamente regras adicionais para técnicas ausentes, você agora tem cobertura para 60/144 técnicas. Isso é o triplo da cobertura de detecção! Além disso, você agora tem um roteiro de operações de segurança que define:

- Lacunas de Detecção Atuais

- Táticas

- Técnicas

- Atores de Ameaça

- Fontes de Log para Adquirir/Integrar

- Tipos de Evento para Configurar

Exemplo:

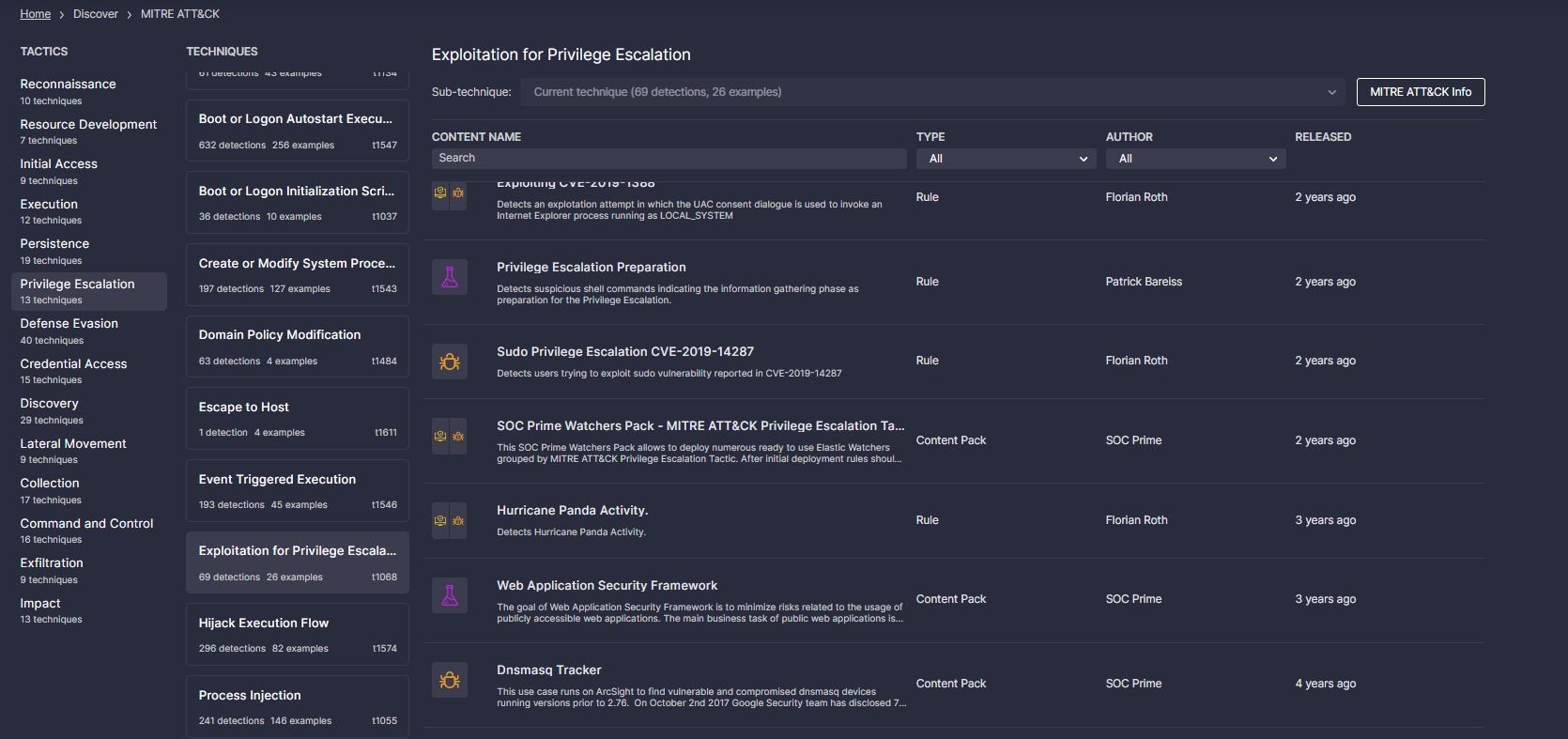

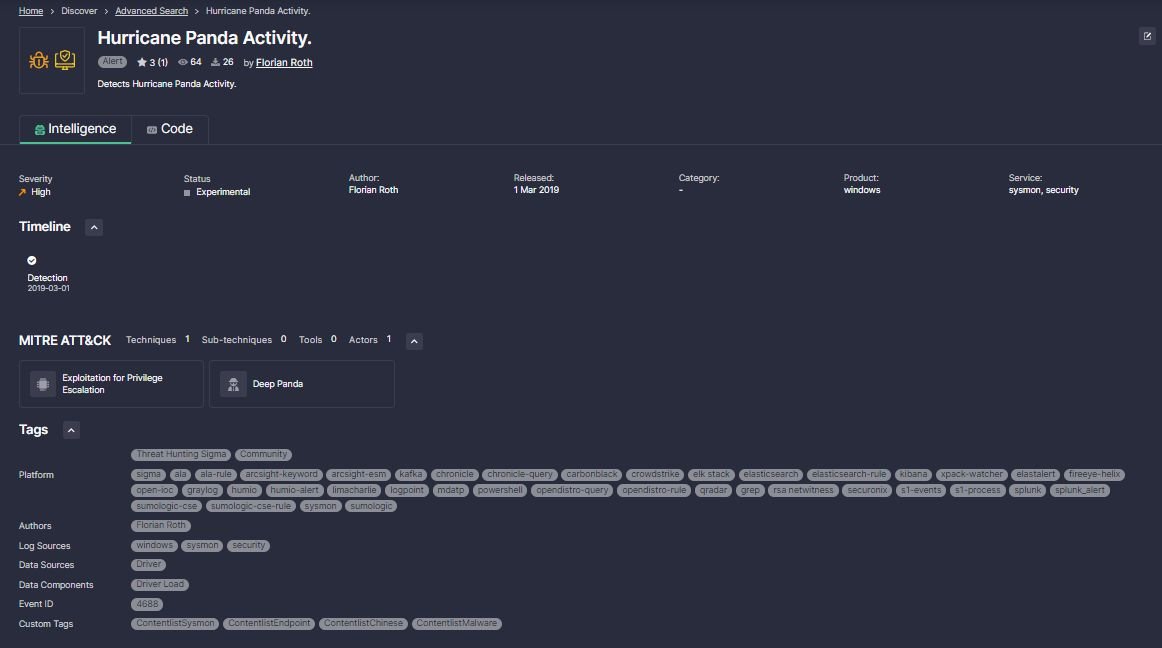

https://tdm.socprime.com/tdm/info/FHh5xhYB3zlf/Como exemplo, selecionamos a Técnica “Exploitation for Privilege Escalation” sob a Tática “Privilege Escalation”. A partir daqui, conseguimos encontrar a Regra Sigma “Hurricane Panda Activity”, que contém uma referência direta ao artigo de pesquisa em que se baseou e condições específicas para as técnicas e comandos que este Ator de Ameaça utiliza. Com uma regra pronta para uso, um Threat Hunter poderia rapidamente iniciar um exercício, pulando as fases mais longas e mais intensivas em recursos de pesquisa e formação de hipóteses.

Resumo:

Como produto, a plataforma Detection as Code da SOC Prime cumpre todos os quatro requisitos que apresentamos para turbinar o processo de threat hunting. Claro, também temos um catálogo inteiro de serviços profissionais projetados para ajudar as equipes a cumprir esses valores no caso, infelizmente frequente, em que estão com falta de pessoal.

O acesso comunitário à Plataforma é gratuito! Inscreva-se e comece a explorar nosso conteúdo de detecção hoje em “TDM.SOCPRIME.COM“. Como sempre, sinta-se à vontade para nos contatar diretamente com perguntas ou para uma reunião.