Logo após o ressurgimento de uma versão mais avançada NonEuclid RAT no cenário de ameaças cibernéticas, uma nova iteração de malware conhecida como o backdoor Eagerbee representa uma ameaça crescente para organizações no Oriente Médio, visando principalmente Provedores de Serviços de Internet (ISPs) e agências estatais. A variante do backdoor EAGERBEE aprimorada pode implantar cargas úteis, escanear sistemas de arquivos e executar comandos shell, demonstrando uma evolução significativa de suas capacidades ofensivas.

Detectar Infecções de Malware EAGERBEE

Em 2024, os ataques cibernéticos aumentaram globalmente, com as organizações experimentando uma média de 1.308 ataques por semana. Além disso, a variedade de variantes de malware e técnicas de ataque continua a crescer, com os pesquisadores registrando um aumento de 30% no volume global de malware em comparação a 2023. À medida que a superfície de ataque se expande e os métodos de infiltração se tornam mais sofisticados, detectar proativamente possíveis intrusões tornou-se um desafio cada vez mais difícil.

Para ajudar os defensores cibernéticos a identificar a intrusão nos estágios iniciais, a Plataforma SOC Prime para defesa cibernética coletiva oferece a maior coleção mundial de algoritmos de detecção sobre ameaças emergentes apoiados por um conjunto avançado de ferramentas para detecção e caça de ameaças.

Clique no botão Explorar Detecções abaixo para acessar um conjunto selecionado de regras Sigma que abordam infecções por EAGERBEE. Todas as regras estão mapeadas para a estrutura MITRE ATT&CK e compatíveis com mais de 30 soluções SIEM, EDR, e Data Lake. Além disso, as detecções são enriquecidas com metadados detalhados, incluindo CTI referências, cronogramas de ataque, configurações de auditoria e mais.

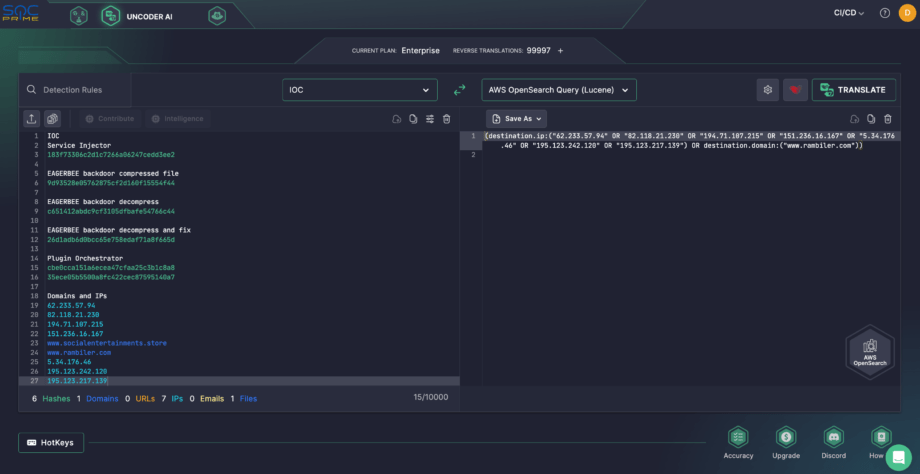

Os engenheiros de segurança também podem aproveitar a Uncoder AI para otimizar o empacotamento de IOC e análise retrospectiva dos TTPs dos adversários vistos em ataques EAGERBEE. Converta instantaneamente IOCs em consultas personalizadas compatíveis com várias linguagens de SIEM, EDR e Data Lake.

Análise de Malware EAGERBEE

Pesquisadores de cibersegurança descobriram uma nova iteração do framework de malware EAGERBEE, que tem sido usada por atacantes para atacar ISPs e órgãos governamentais no Oriente Médio. A última versão do backdoor EAGERBEE (também conhecido como Thumtais) apresenta recursos mais sofisticados, como um injetor de serviço para implantação de backdoor e plugins para entrega de cargas, acesso a arquivos e controle remoto, marcando um avanço notável.

O uso da iteração mais recente do malware é atribuído com confiança média a um grupo de hackers rastreado como CoughingDown. EAGERBEE foi inicialmente identificado por Elastic Security Labs, vinculado a um grupo de ciberespionagem patrocinado pelo estado conhecido como REF5961. Foi observado em ataques de ciberespionagem contra agências governamentais do Sudeste Asiático e vinculado ao coletivo de hackers apoiado pela nação chinesa, que a Sophos rastreou como “Palácio Carmesim”. EAGERBEE também foi implantado em várias organizações no Leste Asiático, com duas delas comprometidas por meio da vulnerabilidade nefasta ProxyLogon (CVE-2021-26855) em servidores Exchange. Após a violação, webshells maliciosos foram carregados e usados para executar comandos nos servidores afetados.

Na última operação ofensiva que arma o EAGERBEE, uma DLL injetora lança o backdoor para coletar dados do sistema e exfiltrá-los para um servidor remoto via socket TCP. Ainda assim, o ponto de entrada exato permanece incerto. O servidor então responde com um Orquestrador de Plug-in que relata dados do sistema e gerencia processos em execução. Também injeta, descarrega e gerencia plugins que executam comandos para operações de arquivo, gerenciamento de processos, conexões remotas e serviços do sistema.

O EAGERBEE adapta-se constantemente para fortalecer sua furtividade, permitindo-lhe evadir medidas de segurança tradicionais. Ao incorporar código malicioso em processos legítimos, mantém suas atividades comuns de shell fora do radar, tornando a detecção mais desafiadora. A evolução contínua do malware enfatiza a necessidade crítica de maior conscientização em cibersegurança e defesa proativa. Plataforma SOC Prime para defesa cibernética coletiva equipam organizações de diversos setores da indústria e pesquisadores individuais com soluções de ponta para superar ameaças cibernéticas, incluindo variantes de malware emergentes e ataques APT altamente crescentes.