Na SOC Prime, somos capturados pela missão de obter o máximo valor de cada ferramenta de segurança e possibilitar a proteção eficaz contra as ameaças emergentes.

Em agosto de 2020, o projeto SIGMA adotou o backend Sysmon da SOC Prime. O backend gera regras Sysmon para serem adicionadas a uma configuração Sysmon, o que é revolucionário para quem usa filtragem base “include” para o Sysmon.

Eventos Sysmon

O Microsoft-Windows-Sysmon/Operational EventLog contém todos os eventos gerados pelo Sysmon. A seleção dos eventos (gerados pelos produtos de segurança que dependem do EventLog) ajuda a alinhar o monitoramento geral de eventos e facilita a análise individual de cada um.

O uso eficaz de Sysmon como uma ferramenta de detecção depende tanto de um esquema de configuração XML eficaz quanto estruturado. Você pode configurar sua instância Sysmon através do arquivo de configuração XML. Atente-se que as operações lógicas que você aplica aos campos podem variar dependendo das diferentes versões do esquema.

Você pode verificar os tipos de eventos suportados pela versão atual do Sysmon aqui.

Regras Sysmon

Com as Regras Sysmon, você pode configurar a filtragem das seguintes maneiras:

- Filtros de Tipo de Evento

- Filtros de Tipo de Evento organizados usando Grupos de Regras

- Filtros de Tipo de Evento organizados em conjuntos de Regras dentro de Grupos de Regras

Você pode implementar até 2 instâncias de cada Tipo de Evento – 1 “include” e 1 “exclude” para toda a configuração, a relação padrão entre os filtros é E (AND). Se os filtros coincidirem, eles são incluídos e colocados no EventLog usando a lógica E.

Grupos de Regras Sysmon

O elemento RuleGroup oferece uma oportunidade para capturar eventos de ação mais detalhados. Ao criar vários elementos de Regra com múltiplos filtros, é possível construir regras de lógica complexa.

Um RuleGroup tem opções de nome e groupRelation:

- Como não há um campo dedicado para o nome de um RuleGroup no esquema de eventos, o valor do nome é mostrado no campo RuleName

- Para configurar a lógica do RuleGroup, você pode aplicar a groupRelation “e” ou “ou”

Além disso, você deve lembrar que não é possível estabelecer um RuleGroup acionável corretamente apenas com vários elementos do mesmo tipo de filtro (por exemplo, Include-Include). Para o tipo de filtro “Include”, deve haver um filtro “Exclude” anexado ao RuleGroup usando a groupRelation E.

Para atualizar sua configuração existente com a Regra Sysmon do SOC Prime Threat Detection Marketplace:

- Execute com direitos de administrador: sysmon.exe -c sysmonconfig.xml

- Verifique o valor da groupRelation do RuleGroup dentro da instrução incluída na Regra Sysmon:

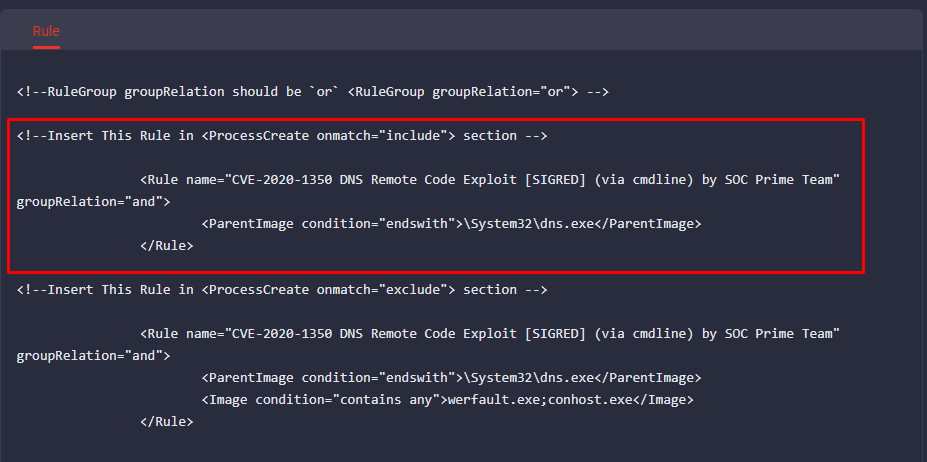

3. Siga as instruções adicionais e insira o valor do filtro “include” na seção apropriada do RuleGroup:

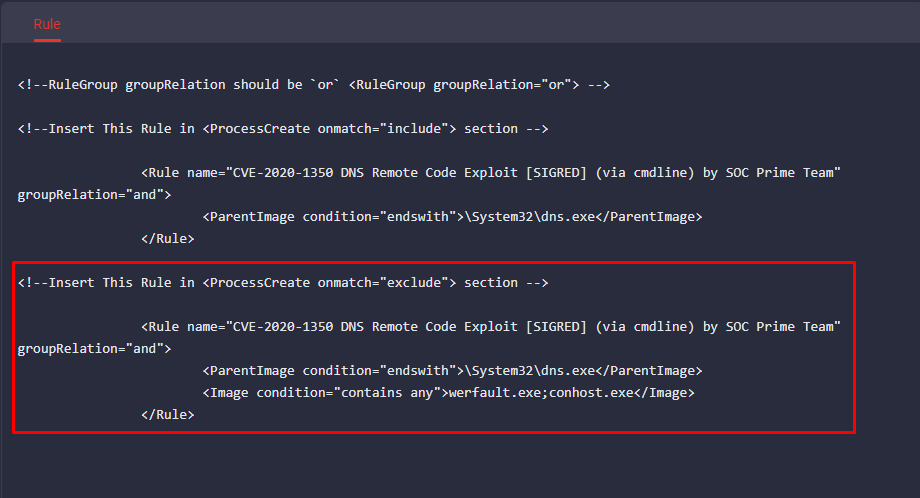

4. Insira o valor do filtro “exclude” na seção apropriada do RuleGroup:

Os eventos acionados por uma determinada regra têm o valor RuleName adicionado para que você possa explorar facilmente os detalhes do evento acionado.

Conteúdo de detecção para Sysmon

Para obter todo o conteúdo aplicável para Sysmon, vá para o painel de Pesquisa de Conteúdo do Threat Detection Marketplace e escolha Sysmon na barra de Plataforma.

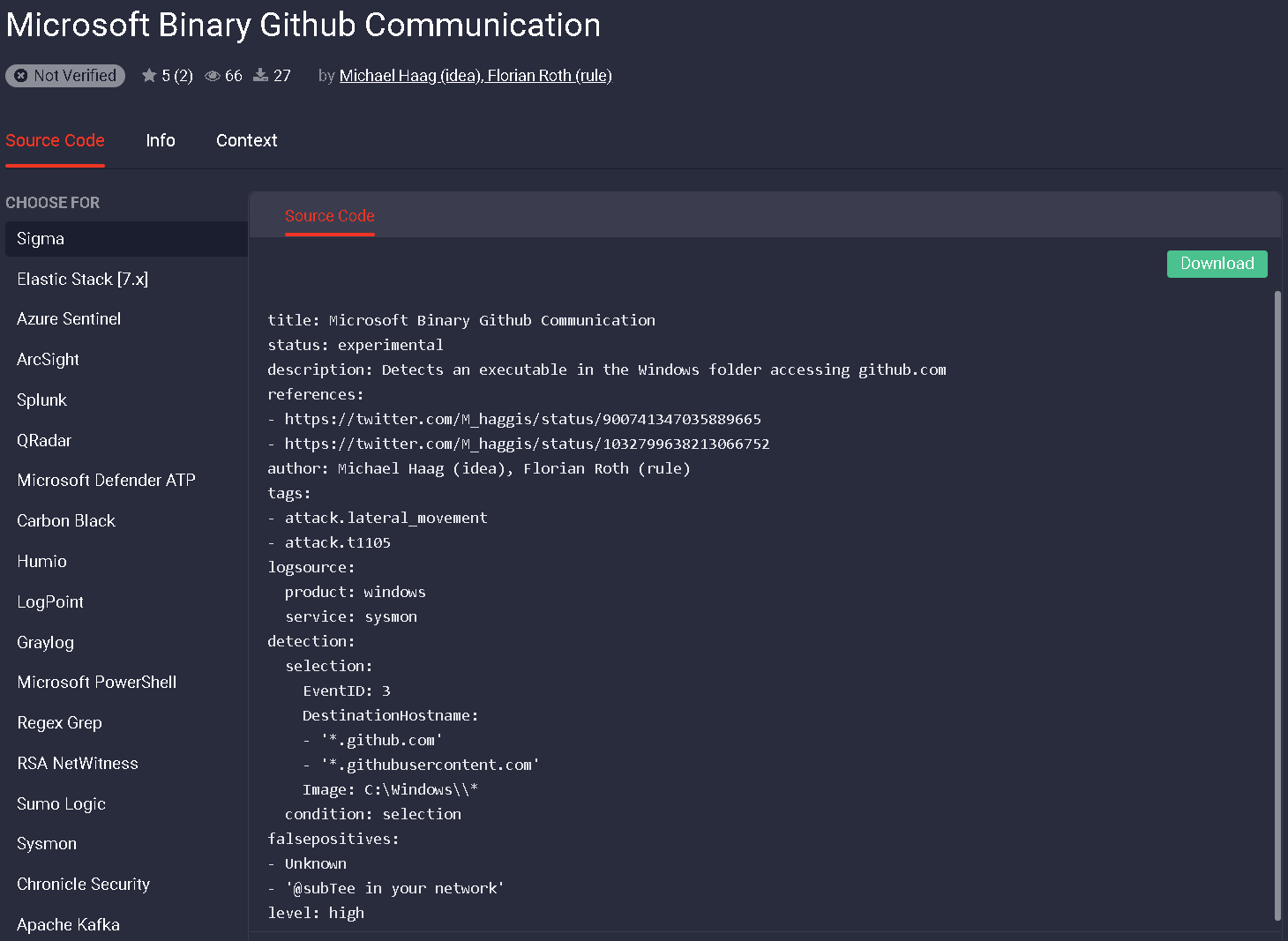

Tomemos, por exemplo, a regra SIGMA “Microsoft Binary Github Communication” de Michael Hag e Florian Roth. Esta regra procura qualquer conexão de rede para github.com a partir de binários em C:Windows (e todos os diretórios filhos).

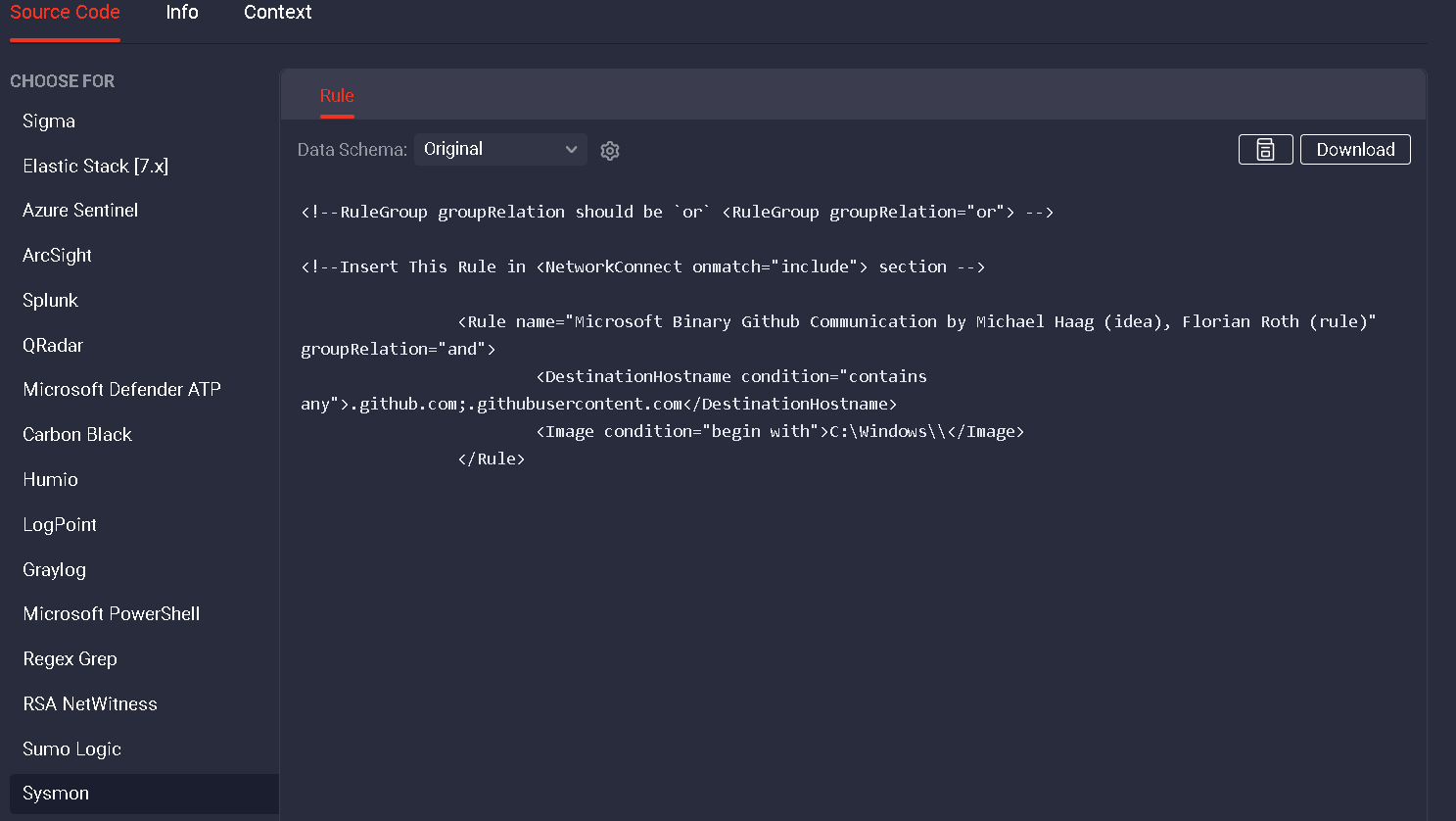

Garantindo que esta atividade seja capturada pelo nosso filtro sysmon baseado em “include”, podemos usar a tradução gerada pelo Threat Detection Marketplace selecionando “sysmon.” Como visto abaixo, o backend gera um filtro Sysmon baseado em “include” para a regra Sigma.

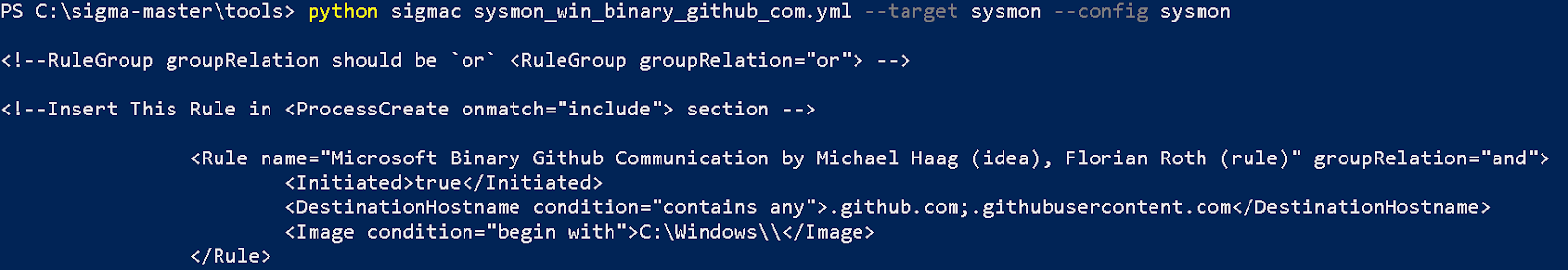

Como alternativa, pode-se utilizar também o programa python SIGMAC do repositório SIGMA para gerar a configuração sysmon. Basta definir o SIGMAC –config e –target como “sysmon”:

![]()

Nota: atualmente, o sysmon dá precedência aos filtros “exclude”. Portanto, você não pode, por exemplo, excluir tudo em C:windowssystem32 e “incluir” seletivamente binários interessantes (como o rundll32.exe). Portanto, é possível que sua configuração sysmon contenha uma exclusão que cause falha em algumas regras “include” relacionadas (nenhum evento é gerado mesmo que o Include coincida).

Assine o Threat Detection Marketplace para acessar mais de 90.000 regras de Detecção e Resposta, parsers, consultas de pesquisa e outros conteúdos mapeados para os frameworks CVE e MITRE ATT&CK®. Quer criar seu próprio conteúdo de detecção? Junte-se ao nosso Programa de Recompensas por Ameaças e contribua para as iniciativas globais de caça às ameaças.