No 1º trimestre de 2024, defensores descobriram ciberataques destrutivos contra os sistemas de tecnologia da informação e comunicação (ICT) de aproximadamente 20 organizações no setor de infraestrutura crítica em 10 regiões da Ucrânia. O CERT-UA tem observado essa atividade rastreada como um cluster de ameaça separado, UAC-0133, que, com alto nível de confiança, está ligado a um grupo de ciber-espionagem patrocinado pelo estado russo conhecido como UAC-0002, também chamado de Sandworm ou APT44.

Detectar Ataques UAC-0212 Ligados ao Subcluster APT Sandworm

O crescente aumento de campanhas ofensivas direcionadas à Ucrânia e seus aliados continua a moldar o cenário em evolução das ameaças cibernéticas, com hackers patrocinados pelo estado russo usando frequentemente a Ucrânia como um campo de testes para refinar suas táticas antes de lançá-las em nível global.

A Plataforma SOC Prime para defesa cibernética coletiva equipa profissionais de segurança com um conjunto de algoritmos de detecção curados para resistir proativamente a ataques UAC-0212 também conhecidos como Sandworm ou APT44 contra a infraestrutura crítica da Ucrânia e potencialmente ameaçando organizações em outros países, conforme o mais recente alerta CERT-UA#13702 . Clique no botão Explorar Detecções para aprofundar as listas de regras Sigma relevantes, enriquecidas com CTI acionável e metadados abrangentes, incluindo cronogramas de ataques, taxas de falsos positivos e sugestões de configuração de auditoria. Todas as detecções também são totalmente compatíveis com tecnologias SIEM, EDR e Data Lake de alto nível para facilitar a detecção de ameaças em plataforma cruzada.

Para mais conteúdo de detecção contra atividade maliciosa relacionada ao coletivo de ciber-espionagem notório vinculado à Rússia, conhecido sob diversos nomes e identificadores, aplique as seguintes tags (“UAC-0002,” “UAC-0133,” “Sandworm,” “APT44,” ou “Seashell Blizzard”) para agilizar sua busca na Plataforma SOC Prime.

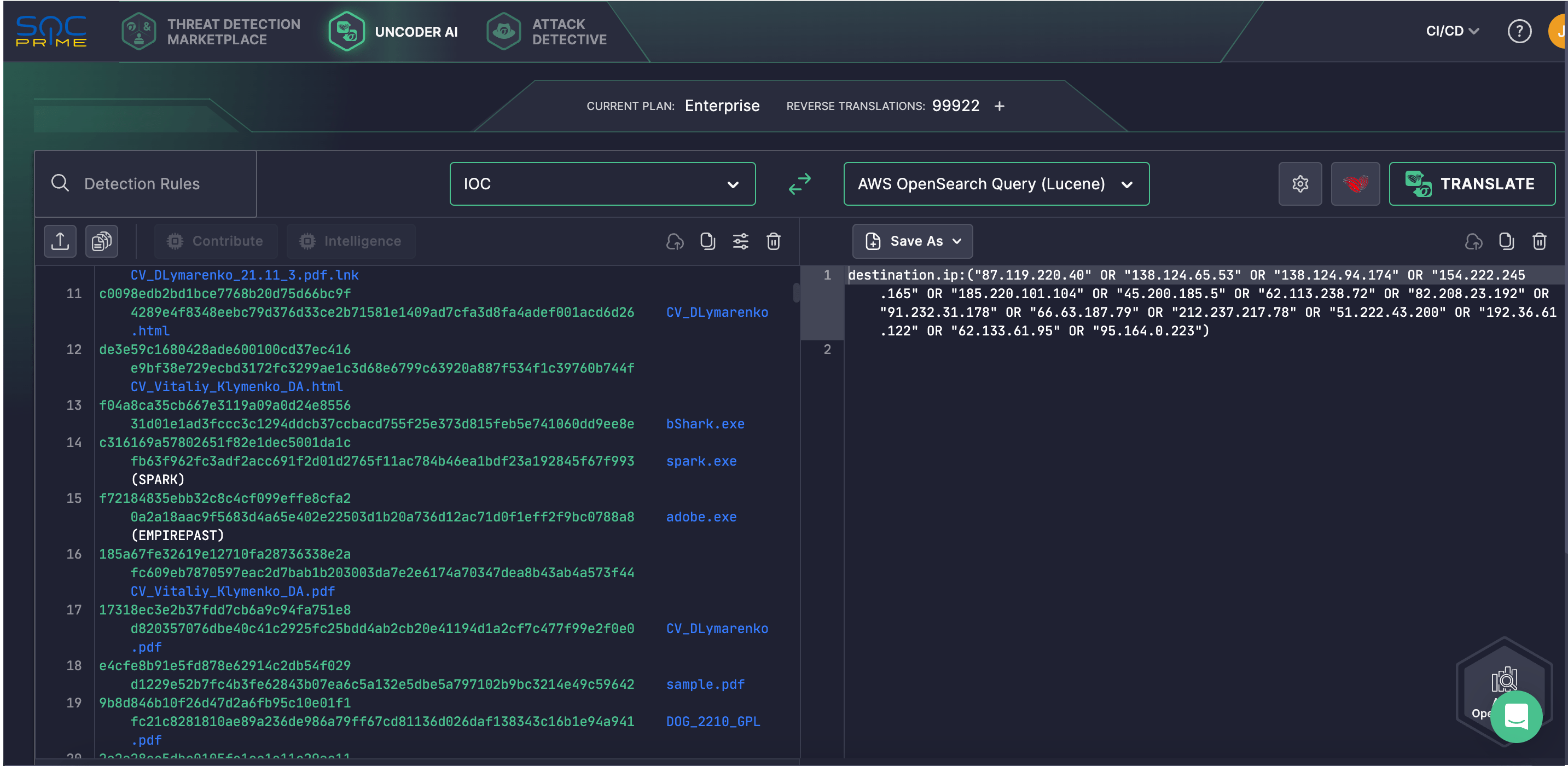

As organizações também podem minimizar os riscos de intrusões buscando por ameaças UAC-0212 com consultas otimizadas para desempenho convertíveis dos IOCs relevantes do mais recente alerta CERT-UA via Uncoder AI.

Análise de Ataques UAC-0212: Atividade Ligada ao APT Sandworm

Em 23 de fevereiro de 2025, na véspera do terceiro aniversário da invasão em larga escala da Rússia na Ucrânia, pesquisadores do CERT-UA emitiram um novo alerta CERT-UA#13702 avisando defensores cibernéticos sobre os riscos crescentes de intrusões ligadas ao grupo UAC-0212. De acordo com a investigação, no início de 2024, adversários planejavam lançar ciberataques destrutivos contra os sistemas de tecnologia da informação e comunicação de aproximadamente 20 organizações ucranianas nos setores de energia, água e fornecimento de calor em várias regiões. Para rastrear essa atividade, pesquisadores identificaram um cluster de ameaça dedicado, UAC-0133, que é altamente provável que esteja ligado ao notório coletivo hacker afiliado ao GRU da Rússia, conhecido como (Sandworm, APT44, UAC-0002, ou Seashell Blizzard). No meio da primavera de 2024, o CERT-UA emitiu o alerta correspondente descobrindo as evidências de um ciber-sabotagem planejado visando interromper os sistemas ICT de organizações de infraestrutura crítica em toda a Ucrânia.

Desde a segunda metade de 2024, adversários experimentaram diferentes conjuntos de TTPs, incluindo documentos em PDF contendo links enviados para as vítimas. Clicar no link, combinado com a exploração do CVE-2024-38213, acionou o download de um arquivo LNK (com a extensão “pdf.lnk”) no sistema comprometido. Executar o arquivo rodou um comando PowerShell, que não apenas baixou e exibiu um documento de engodo, mas também buscou, assegurou persistência (via chave de registro Run) e executou arquivos EXE/DLL.

Entre as ferramentas ofensivas, o grupo UAC-0212 aproveita o SECONDBEST/EMPIREPAST, o malware SPARK e o CROOKBAG, um loader baseado em GoLang. Além disso, em vários casos, atacantes empregaram RSYNC para possibilitar a exfiltração prolongada de documentos.

Com base na análise de múltiplas campanhas interligadas conduzidas entre o meio do verão de 2024 e fevereiro de 2025, o subcluster APT Sandworm expandiu sua atividade além da Ucrânia. Por exemplo, adversários lançaram ataques direcionados contra empresas fornecedoras na Sérvia e na Tchéquia, com um escopo geográfico mais amplo no geral. Notavelmente, apenas em agosto de 2024, o UAC-0212 comprometeu pelo menos uma dúzia de empresas de logística ucranianas. Entre janeiro de 2025 e 20 de fevereiro de 2025, adversários conduziram operações maliciosas contra empresas ucranianas especializadas no projeto e fabricação de equipamentos para secagem, transporte e armazenamento de grãos, juntamente com campanhas ofensivas contra mais de 25 empresas ucranianas envolvidas no desenvolvimento de sistemas automatizados de controle de processos e serviços de instalação elétrica.

No estágio inicial do ataque, adversários se passam por clientes potenciais, se envolvem em correspondência por email com a vítima e se esforçam para persuadi-la a abrir um arquivo PDF malicioso disfarçado de “documentação técnica”. Essa atividade rastreada como UAC-0212, considerada um subcluster do UAC-0002, indica uma intenção clara de infiltrar-se nas redes de fornecedores de serviços. O objetivo final é aproveitar os dados adquiridos para comprometer os sistemas ICT de infraestruturas críticas e empresas de serviços essenciais.

Defensores notificam organizações sobre os riscos complexos por trás das intrusões do grupo, pois, em apenas algumas horas após o comprometimento inicial, os atacantes se movem lateralmente pela rede e estabelecem persistência em servidores vulneráveis, equipamentos de rede ativos ou estações de trabalho automatizadas dos usuários.

Contexto MITRE ATT&CK®

Aproveitar o MITRE ATT&CK fornece visibilidade granular no contexto das operações ofensivas atribuídas ao UAC-0212. Explore a tabela abaixo para ver a lista completa de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas correspondentes do ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Initialization Scripts (T1037) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

Modify Registry (T1112) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Indirect Command Execution (T1202) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Exfiltration | Exfiltration Over Web Servicer (T1567) |