Após relatos de exploração ativa de CVE-2025-61882, uma falha no Oracle E-Business Suite utilizada recentemente em ataques de roubo de dados Cl0p, outro problema crítico surgiu no software Fortra GoAnywhere. A vulnerabilidade recém-divulgada, rastreada como CVE-2025-10035, permite injeção de comandos sem autenticação e RCE já foi armada pelo grupo de ameaças Storm-1175 para implantar o ransomware Medusa.

Detectar Tentativas de Exploração do CVE-2025-10035 Ligadas ao Storm-1175

Com mais de 35.000 novas vulnerabilidades registradas pela NIST em 2025, as equipes de cibersegurança enfrentam uma intensa corrida contra o tempo. Como a exploração de vulnerabilidades continua a dominar como o principal vetor de ataque e as ameaças se tornam cada vez mais avançadas, a detecção proativa é de importância primordial para acompanhar o ritmo dos atacantes.

Registre-se agora na Plataforma SOC Prime para acessar uma extensa coleção de conteúdo de detecção selecionado e inteligência de ameaças nativa em IA, ajudando sua equipe a superar campanhas ofensivas sofisticadas que usam explorações de vulnerabilidade para comprometer sistemas. A equipe da SOC Prime lançou recentemente uma nova regra Sigma abordando as últimas tentativas de exploração do CVE-2025-10035 ligadas à atividade do adversário Storm-1175.

Possíveis Padrões de Exploração de CVE-2025-10035 no GoAnywhere Managed File Transfer (via cmdline)

Esta regra Sigma está alinhada com o framework MITRE ATT&CK®, abordando a tática de Acesso Inicial e a técnica de Explorar Aplicação Voltada ao Público (T1190). A regra pode ser usada em mais de 30 plataformas SIEM, EDR e Data Lake para acelerar os procedimentos de engenharia de detecção em múltiplos ambientes.

Para acessar a pilha de detecção abrangente que aborda esta ameaça e ajudar sua organização a reduzir o risco de exposição, clique no Explorar Detecções botão:

Para um alcance mais amplo de conteúdo SOC para a detecção de exploração de vulnerabilidades, engenheiros de segurança também podem aplicar a tag “CVE”.

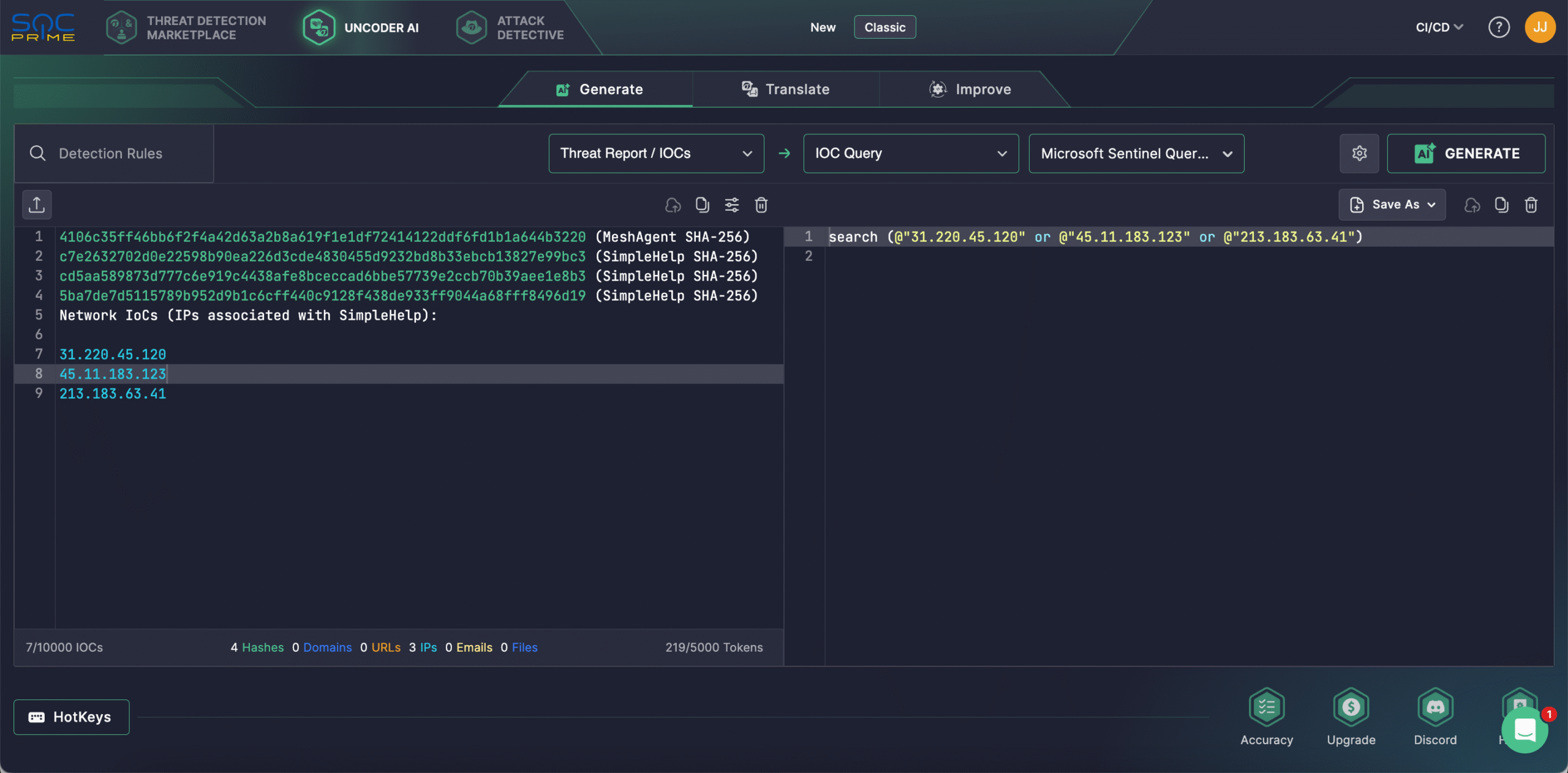

Engenheiros de segurança também podem aproveitar o Uncoder AI, um IDE e co-piloto para engenharia de detecção. Com o Uncoder, os defensores podem instantaneamente converter IOCs em consultas de caça personalizadas, criar código de detecção a partir de relatórios de ameaças brutos, gerar diagramas de Fluxo de Ataque, permitir a previsão de tags ATT&CK, aproveitar a otimização de consultas baseada em IA e traduzir conteúdo de detecção em várias plataformas. Por exemplo, defensores cibernéticos podem instantaneamente converter IOCs do último relatório da equipe de inteligência de ameaças da Microsoft em consultas IOC personalizadas prontas para serem executadas no ambiente SIEM ou EDR escolhido.

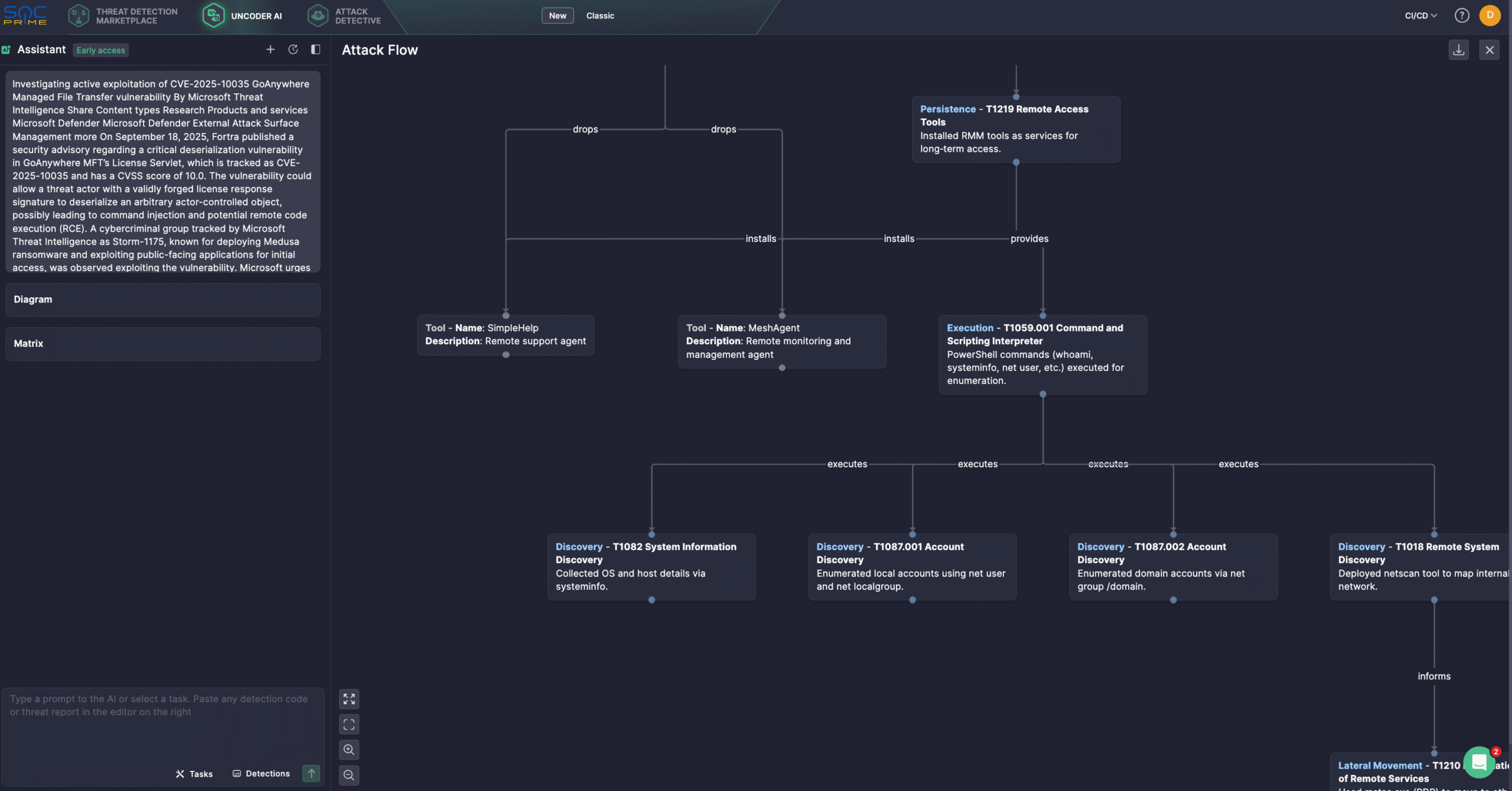

Alternativamente, profissionais de segurança podem aproveitar o novo modo Uncoder AI, aprimorado com funcionalidade de Bot de Chat e suporte a ferramentas MCP, para gerar um diagrama de Fluxo de Ataque em poucos cliques.

Análise do CVE-2025-10035

Em 18 de setembro de 2025, a Fortra lançou um aviso de segurança detalhando uma vulnerabilidade crítica no GoAnywhere Managed File Transfer (MFT) License Servlet, rastreada como CVE-2025-10035 com a mais alta pontuação CVSS de 10.0. A falha permite que um atacante crie uma assinatura de resposta de licença forjada, possibilitando a desserialização de objetos arbitrários controlados pelo atacante, o que poderia levar à injeção de comandos e potencialmente a RCE.

relatório da equipe de inteligência de ameaças da Microsoft atribuiu a exploração ativa desta vulnerabilidade ao grupo Storm-1175, conhecido pelo implante de ransomware Medusa e pela exploração de aplicações expostas ao público para acesso inicial. A vulnerabilidade afeta versões do software até 7.8.3, onde os atacantes podem contornar a verificação de assinatura manipulando o mecanismo de resposta de licença.

Pesquisadores observaram atividade de exploração em múltiplas organizações, com os primeiros incidentes relacionados datando de 11 de setembro de 2025. A cadeia de ataques em múltiplas etapas do Storm-1175 começou com a exploração da falha zero-day para acesso inicial, seguida por persistência através das ferramentas remotas RMM SimpleHelp e MeshAgent implementadas sob o processo do GoAnywhere MFT. Os atacantes também criaram web shells .jsp nos diretórios do MFT juntamente com essas cargas úteis RMM.

A atividade subsequente incluiu reconhecimento de usuários e sistemas, varredura de rede com netscan e movimento lateral via mstsc.exe. Para C2, os adversários usaram as ferramentas RMM implantadas e estabeleceram túneis Cloudflare para comunicações criptografadas. Na fase de exfiltração, o Rclone foi executado para extrair dados, com pelo menos um caso confirmado de implantação do ransomware Medusa.

A exploração bem-sucedida poderia permitir que atacantes não autenticados—caso consigam criar ou interceptar respostas de licença válidas—alcançassem a injeção de comandos e RCE em sistemas vulneráveis, tornando esta questão altamente perigosa para instâncias do GoAnywhere expostas à internet. Uma vez comprometidos, os atacantes podem realizar descoberta de sistema e usuários, manter persistência e implantar ferramentas adicionais para movimento lateral e cargas úteis de ransomware.

Medidas potenciais de mitigação do CVE-2025-10035 para minimizar os riscos de exploração incluem a aplicação de patches imediatamente após as recomendações da Fortra. Ainda assim, a atualização não aborda atividade de exploração anterior, e uma revisão do sistema impactado pode ser necessária. Isso inclui auditoria dos mecanismos de verificação de licença e monitoramento próximo dos ambientes GoAnywhere para atividade incomum para reduzir a exposição à ameaça.

A crescente ameaça de exploração do CVE-2025-10035, aliada ao tempo de avanço de um mês dos atacantes e à implantação confirmada de ransomware, destaca a necessidade urgente de maior vigilância em cibersegurança e medidas de defesa proativas. A SOC Prime seleciona um conjunto completo de produtos apoiado por IA, capacidades automatizadas e inteligência de ameaças em tempo real, equipando defensores com tecnologias de ponta para prevenir ciberataques em seus estágios mais iniciais, enquanto otimiza os custos operacionais e melhora a escalabilidade.