Logo depois que a Microsoft divulgou um zero-day no Office explorado ativamente (CVE-2026-21509) em 26 de janeiro de 2026, a CERT-UA relatou que o UAC-0001 (APT28) estava aproveitando a vulnerabilidade em campo. O ator de ameaça apoiado pela Rússia mirou organizações na Ucrânia e na UE com documentos maliciosos do Office, e os metadados mostram que uma amostra foi criada em 27 de janeiro às 07:43 UTC, ilustrando a rápida transformação em arma do CVE-2026-21509.

Detectar Atividades UAC-0001 também conhecidas como APT28 Baseadas no Alerta CERT-UA#19542

APT28 (UAC-0001) tem um longo histórico de realização de operações cibernéticas alinhadas com os interesses do estado russo, com um foco persistente na Ucrânia e seus parceiros aliados. A Ucrânia frequentemente serve como ambiente inicial de teste para novas táticas, técnicas e procedimentos que mais tarde são ampliados para alvos internacionais mais amplos.

A mais recente campanha UAC-0001 em destaque segue o mesmo padrão. De acordo com CERT-UA#19542, o UAC-0001 mirou órgãos governamentais ucranianos com documentos maliciosos do Office explorando o CVE-2026-21509 para implantar o framework COVENANT. O mesmo padrão de ataque foi posteriormente observado contra organizações da UE, demonstrando uma rápida expansão operacional além da Ucrânia.

Inscreva-se na Plataforma SOC Prime para defender proativamente sua organização contra ataques do UAC-0001 (APT28) explorando o CVE-2026-21509. Basta pressionar Explorar Detecções abaixo e acessar uma pilha de regras de detecção relevante, enriquecida com IA nativa CTI, mapeada para o framework MITRE ATT&CK®, e compatível com uma ampla gama de tecnologias SIEM, EDR e Data Lake.

Os especialistas em segurança também podem usar a tag “CERT-UA#19542” baseada no identificador de alerta relevante do CERT-UA para procurar diretamente a pilha de detecção e rastrear quaisquer alterações de conteúdo. Para mais regras para detectar ataques relacionados à atividade do adversário UAC-0001, as equipes de segurança podem pesquisar na biblioteca do Threat Detection Marketplace utilizando as tags “UAC-0001” ou “APT28” baseadas no identificador do grupo, bem como a tag “CVE-2026-21509” que aborda a exploração zero-day do Microsoft Office.

Além disso, os usuários podem consultar um item dedicado a Ameaças Ativas nos ataques mais recentes do UAC-0001 (APT28) para acessar o resumo de IA, regras de detecção relacionadas, simulações e o fluxo de ataque em um só lugar.

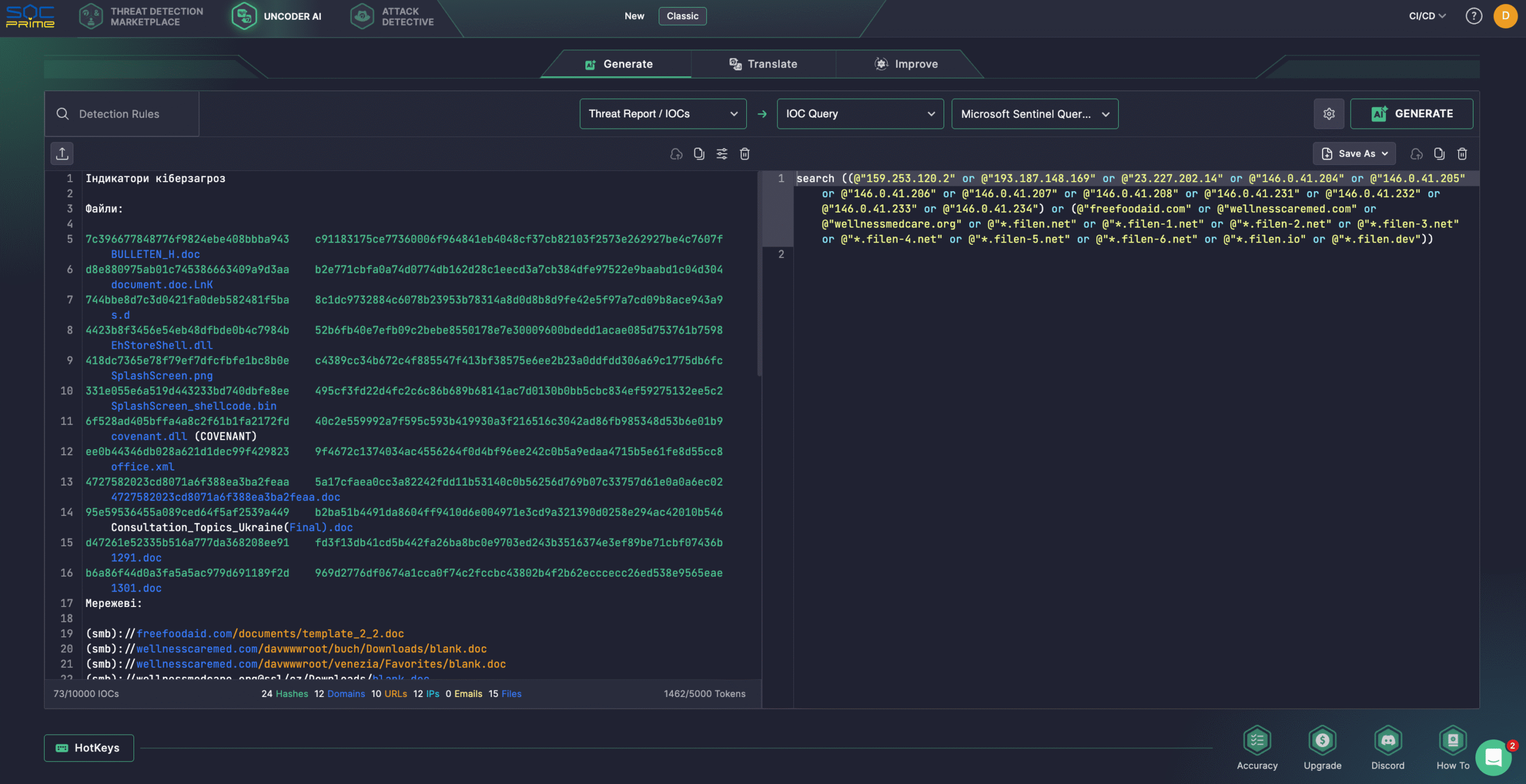

As equipes de segurança também podem confiar no Uncoder AI para criar detecções a partir de relatórios de ameaças brutas, documentar e otimizar o código e gerar Fluxos de Ataque. Além disso, os defendores cibernéticos podem facilmente converter IOCs do último CERT-UA#19542 alerta em consultas otimizadas para desempenho, compatíveis com sua pilha de segurança.

Analisando Ataques UAC-0001 (APT28) Explorando o CVE-2026-21509

No final de janeiro de 2026, a CERT-UA observou uma série de ataques cibernéticos direcionados atribuídos ao UAC-0001 (APT28) que exploravam uma vulnerabilidade do Microsoft Office explorada ativamente e rastreada como CVE-2026-21509. A atividade maliciosa surgiu logo após a Microsoft divulgar publicamente a falha e foi inicialmente direcionada a entidades governamentais ucranianas antes de se expandir para organizações em toda a União Europeia.

Para estabelecer o acesso inicial, os atacantes distribuíram documentos do Microsoft Word especialmente elaborados explorando o CVE-2026-21509. Um documento, intitulado “Consultation_Topics_Ukraine(Final).doc,” referenciava o COREPER, o Comitê de Representantes Permanentes da UE, que prepara decisões e coordena políticas entre os estados membros da UE. Embora o arquivo tenha se tornado publicamente acessível em 29 de janeiro, a análise de metadados mostrou que ele foi criado em 27 de janeiro (um dia após o avisoda Microsoft), indicando a rápida transformação da vulnerabilidade em arma.

Paralelamente, a CERT-UA recebeu relatos de e-mails de phishing se passando por correspondência oficial do Centro Hidrometeorológico Ucraniano. Essas mensagens, enviadas para mais de 60 destinatários, principalmente dentro das autoridades executivas centrais da Ucrânia, continham anexos DOC maliciosos. Quando abertas no Microsoft Office, os documentos estabeleciam uma conexão de rede com um recurso externo via WebDAV e baixavam um arquivo de atalho contendo código projetado para recuperar e iniciar um arquivo executável.

A execução bem-sucedida do payload baixado resulta na criação de um arquivo DLL malicioso, EhStoreShell.dll, disfarçado como legítimo Enhanced Storage Shell Extension library, e um arquivo de imagem (SplashScreen.png) contendo shellcode. O ataque também modifica o caminho do registro do Windows para CLSID {D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D}, implementando o sequestro de COM, e cria uma tarefa agendada nomeada OneDriveHealth.

A execução agendada da tarefa faz com que o processo explorer.exe termine e reinicie, o que (devido ao sequestro de COM) garante o carregamento de EhStoreShell.dll. O DLL executa o shellcode do arquivo de imagem, resultando, em última análise, no lançamento da estrutura COVENANT . As comunicações de comando e controle para o COVENANT dependeram da infraestrutura de armazenamento em nuvem legítima fornecida pela Filen (filen.io).

No final de janeiro de 2026, a CERT-UA identificou documentos adicionais usando a mesma cadeia de exploração e mecanismos de entrega em ataques contra organizações baseadas na UE. Sobreposições técnicas na estrutura do documento, URLs incorporadas e infraestrutura de suporte sugerem que esses incidentes faziam parte de uma campanha coordenada do UAC-0001 (APT28), demonstrando a rápida escalada da operação além de seus alvos iniciais na Ucrânia.

Dada a exploração ativa de um zero-day do Microsoft Office e os desafios que muitas organizações enfrentam em aplicar rapidamente patches ou mitigação, espera-se mais abuso do CVE-2026-21509 no curto prazo.

Para reduzir a superfície de ataque, as organizações devem implementar as medidas de mitigação descritas no avisoda Microsoft, incluindo as configurações recomendadas do registro do Windows. Além disso, como o UAC-0001 (APT28) utiliza infraestrutura legítima de nuvem da Filen para operações de comando e controle do COVENANT, as interações de rede com domínios e endereços IP relacionados à Filen devem ser restritas ou submetidas a monitoramento avançado.

Além disso, os especialistas em segurança podem contar com a Plataforma de Inteligência de Detecção Nativa da IA da SOC Prime, que equipa as equipes SOC com tecnologias de ponta e a melhor experiência em cibersegurança para se antecipar aos ataques do APT28 enquanto mantém a eficácia operacional.

Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK oferece uma visão aprofundada sobre os últimos ataques do UAC-0001 (APT28) explorando o CVE-2026-21509 para atacar entidades ucranianas e da UE. A tabela abaixo exibe todas as regras Sigma relevantes mapeadas para as táticas, técnicas e sub-técnicas associadas do ATT&CK. Tactics Techniques Sigma Rule Persistence Scheduled Task/Job: Scheduled Task (T1053.005) Event Triggered Execution: Component Object Model Hijacking (T1546.015) Defense Evasion Masquerading: Match Legitimate Resource Name or Location (T1036.005) Command and Control Application Layer Protocol: Web Protocols (T1071.001) Ingress Tool Transfer (T1105) Impact Service Stop (T1489)