O Grupo XE, provavelmente um coletivo de hackers vinculado ao Vietnã que tem estado ativo na arena de ameaças cibernéticas por mais de uma década, acredita-se estar por trás da exploração de algumas vulnerabilidades zero-day do VeraCore. zero-day Durante a campanha mais recente, os adversários armaram falhas do VeraCore rastreadas como CVE-2024-57968 e CVE-2025-25181 para implantar shells reversos e web shells, garantindo acesso remoto furtivo às instâncias alvo e demonstrando a evolução nas operações ofensivas do grupo.

Detectar Ataques do Grupo XE

Com um aumento de vulnerabilidades críticas sob exploração ativa identificadas desde o início de 2025, atores de ameaça estão utilizando cada vez mais novos exploits para comprometer seus alvos de interesse. Entre esses adversários, o Grupo XE se destaca por aproveitar zero-days do VeraCore (CVE-2024-57968, CVE-2025-25181) em suas campanhas mais recentes.

Para detectar possíveis intrusões nos estágios iniciais, a Plataforma SOC Prime para defesa cibernética coletiva oferece um conjunto de regras Sigma abordando os ataques mais recentes do Grupo XE, apoiado por um conjunto completo de produtos para detecção avançada de ameaças e caça. Basta clicar no Explore Detecções botão abaixo e imediatamente aprofundar-se em um conjunto de conteúdos dedicados.

As regras são compatíveis com múltiplas soluções SIEM, EDR e Data Lake, sendo mapeadas para o framework MITRE ATT&CK para agilizar a investigação de ameaças. Além disso, cada regra é acompanhada por metadados abrangentes, incluindo CTI referências, cronologias de ataque, recomendações de triagem e configurações de auditoria.

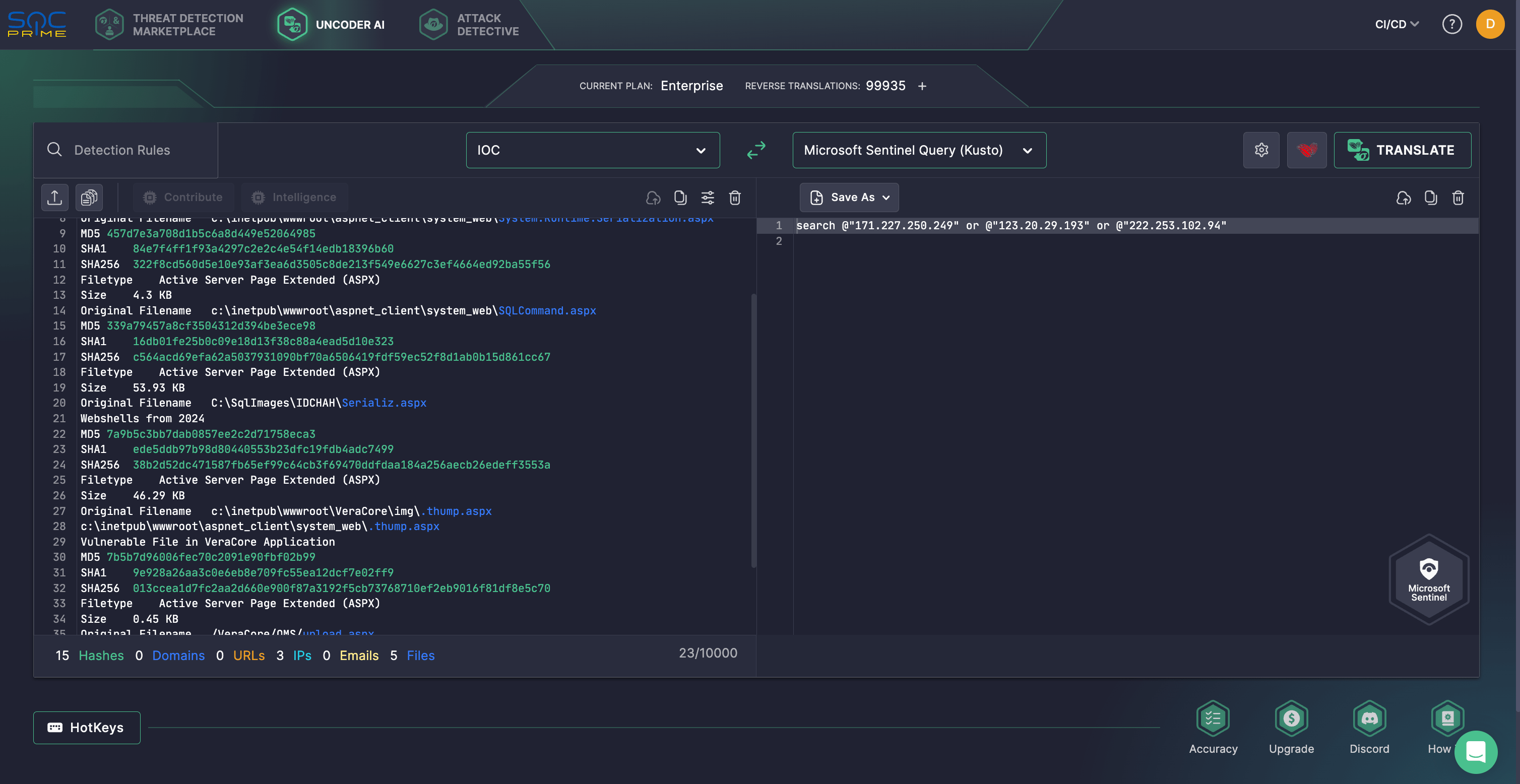

Além disso, especialistas em segurança podem caçar seamless IOCs fornecidos na análise da atividade do Grupo XE pela Intezer. Confie na Uncoder AI para criar consultas personalizadas baseadas em IOC em questão de segundos e trabalhar automaticamente com elas no seu ambiente SIEM ou EDR escolhido. Anteriormente disponível apenas para clientes corporativos, a Uncoder AI agora está acessível a pesquisadores individuais, oferecendo suas capacidades completas. Veja os detalhes aqui.

Análise de Atividade do Grupo XE

Inquérito pela Intezer e Solis Security obtém insights sobre a atividade mais recente do Grupo XE, um coletivo de hackers sofisticado acreditado como sendo de origem vietnamita, notório por visar web shells e distribuição de malware. O Grupo XE emprega técnicas avançadas suportadas por uma infraestrutura coordenada. Inicialmente, os adversários se especializaram em roubo de dados de cartão de crédito, principalmente usando ataques de cadeia de suprimentos com JavaScript malicioso injetado, web shells ASPXSPY personalizados para acesso não autorizado, disfarçando executáveis como arquivos PNG para gerar shells reversos.

No início da primavera de 2023, a CISA divulgou um aviso sobre a exploração de vulnerabilidades do Progress Telerik em vários servidores IIS de propriedade de estados dos EUA. O alerta indicava que vários atores, incluindo o Grupo XE, realizaram atividades de reconhecimento e escaneamento para armar CVE-2019-18935 no servidor IIS da agência que executava o Telerik UI para ASP.NET AJAX.

Em 2024, os atores de ameaça mudaram seu foco para ataques de cadeia de suprimentos, explorando CVEs emergentes com métodos avançados. Recentemente, o Grupo XE armou dois zero-days no VeraCore, CVE-2024-57968 e CVE-2025-25181, permitindo-lhes implantar web shells para acesso não autorizado persistente.

CVE-2024-57968, uma falha crítica de validação de upload com um escore CVSS de 9.9, afeta versões do VeraCore anteriores a 2024.4.2.1 ao permitir que adversários carreguem arquivos em diretórios não intencionais, potencialmente expondo-os ao acesso de outros usuários via navegação na web. CVE-2025-25181 (com um escore CVSS de 5.8) é um problema de injeção SQL no timeoutWarning.asp das versões do Advantive VeraCore até 2025.1.0, permitindo que hackers remotos executem comandos SQL arbitrários através do parâmetro PmSess1.

As táticas maliciosas mais recentes do Grupo XE se estendem além de campanhas de curto prazo. Por exemplo, atores de ameaça invadiram uma organização em 2020 e mantiveram persistência por anos, reutilizando posteriormente um web shell instalado anteriormente em 2024. Isso destaca sua estratégia de ataque metódica e encoberta.

A mudança do Grupo XE para exploits zero-day destaca a crescente sofisticação e adaptabilidade das técnicas adversárias, exigindo estratégias de defesa rápidas e proativas. Ao confiar na Plataforma SOC Prime para defesa cibernética coletiva, as organizações podem se manter à frente de adversários em constante evolução, ameaças crescentes e superfícies de ataque em expansão, enquanto possibilitam uma postura cibernética robusta.