Ao longo de março de 2025, defensores observaram um aumento na atividade de ciberespionagem pelo grupo de hackers UAC-0219 direcionado aos setores críticos ucranianos com o malware WRECKSTEEL. Em abril, o CERT-UA emitiu um novo alerta notificando a comunidade global de ciberdefesa sobre uma nova onda de operações de espionagem orquestradas por outro coletivo de hackers rastreado como UAC-0226. Desde fevereiro de 2025, pesquisadores têm monitorado de perto as atividades de coleta de inteligência direcionadas do grupo contra a Ucrânia usando outro stealer conhecido como GIFTEDCROOK, com foco principal em centros de inovação militar, as forças armadas, entidades de aplicação da lei e instituições governamentais regionais.

Detectar Ataques do UAC-0226 Cobertos no Alerta CERT-UA#14303

De acordo com o Relatório Anual do Panorama de Ameaças da CERT-EU, em 2024, 44% dos incidentes relatados estavam ligados a ciberespionagem ou táticas de preposicionamento usualmente atribuídas a atores patrocinados por estados, com foco principal na exfiltração de dados e no estabelecimento de acesso persistente e furtivo. Na primavera de 2025, o CERT-UA já observava um aumento na atividade de ciberespionagem contra a Ucrânia atribuída ao UAC-0200, UAC-0219, e UAC-0226. O mais recente alerta CERT-UA#14303 destaca a campanha contínua de ciberespionagem do UAC-0226 aproveitando o stealer GIFTEDCROOK.

SOC Prime Platform para defesa cibernética coletiva, cura uma coleção dedicada de algoritmos de detecção para ajudar organizações ucranianas e aliadas a impedir proativamente ataques de ciberespionagem do UAC-0226, cobertos pelo aviso correspondente do CERT-UA. Clique em Explorar Detecções para acessar regras Sigma relevantes enriquecidas com inteligência acionável, alinhadas com o MITRE ATT&CK®, e compatíveis com diversas soluções SIEM, EDR e Data Lake.

As equipes de segurança também podem pesquisar na biblioteca de Detecções-como-Código da SOC Prime por conteúdo relevante usando as tags correspondentes “alerta CERT-UA#14303” e “UAC-0226” para detectar a atividade do adversário em tempo hábil.

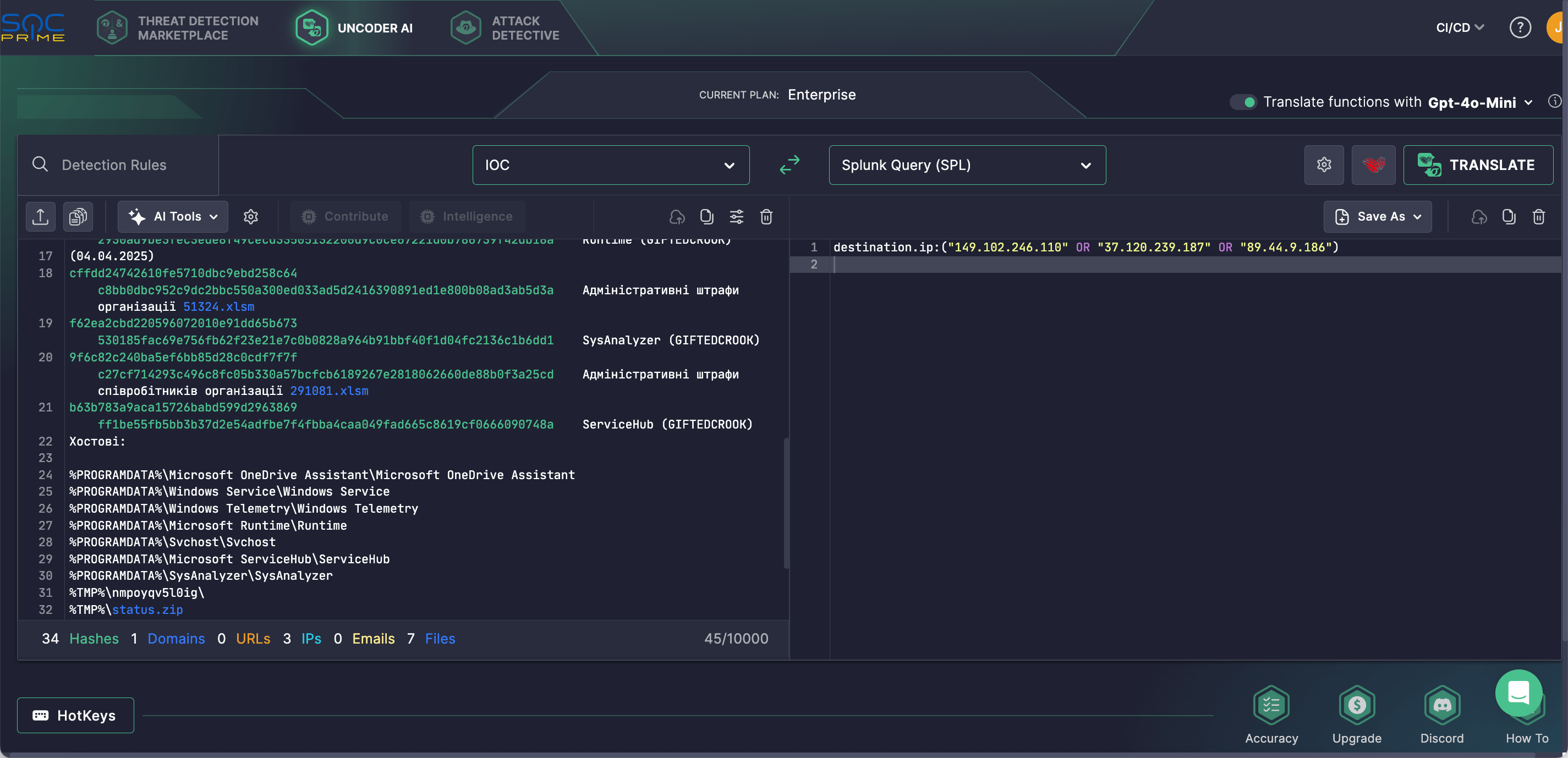

Além disso, engenheiros de segurança podem contar com Uncoder AI, uma IA privada não-agentic para engenharia de detecção informada por ameaças, para converter automaticamente IOCs da pesquisa CERT-UA em consultas de caça acionáveis e buscar sem interrupções ataques UAC-0226 na instância SIEM ou EDR em uso.

Análise do Ataque UAC-0226

Em 6 de abril de 2025, o CERT-UA lançou um novo aviso de segurança, CERT-UA#14303, focado em operações de ciberespionagem contra a Ucrânia aproveitando o stealer GIFTEDCROOK baseado em C/C++. Pesquisadores vêm observando a campanha contínua de ciberespionagem ligada ao grupo UAC-0226 desde fevereiro de 2025, com centros de inovação militar, unidades das forças armadas, agências de aplicação da lei e órgãos do estado local, especialmente aqueles situados perto da fronteira oriental do país, sendo seus alvos principais.

A falha de infecção começa por meio do vetor de ataque de phishing contendo arquivos Excel com macros habilitadas (.xlsm), usando comumente tópicos de isca como desminagem, multas administrativas, produção de drones ou compensação por propriedades danificadas. Esses documentos escondem cargas úteis codificadas em base64 dentro das células do Excel. As macros embutidas decodificam o conteúdo em arquivos executáveis, salvam-nos sem extensões de arquivo e os executam na máquina da vítima.

Até abril de 2025, duas variantes de malware associadas a esta atividade foram identificadas. A primeira é uma ferramenta baseada em .NET incorporando um script de shell reverso PowerShell proveniente do repositório público do GitHub PSSW100AVB. A segunda, chamada GIFTEDCROOK, é um stealer C/C++ projetado para extrair dados de navegadores Chrome, Edge e Firefox (cookies, histórico, credenciais salvas), arquivá-los usando o cmdlet Compress-Archive do PowerShell e exfiltrá-los via Telegram. Como os e-mails de phishing estão sendo enviados de contas comprometidas, incluindo via webmail, defensores recomendam que os administradores de sistema revisem a integridade e profundidade dos logs de e-mail e de servidores web.

Contexto MITRE ATT&CK

Aproveitar o MITRE ATT&CK proporciona visibilidade detalhada sobre o contexto da última operação de ciberespionagem UAC-0226 direcionada a centros de inovação e entidades governamentais ucranianas com o stealer GIFTEDCROOK. Explore a tabela abaixo para ver a lista completa de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas ATT&CK correspondentes.