No final de março de 2025, o CERT-UA observou um aumento nas operações de ciberespionagem visando a Ucrânia, orquestradas pelo grupo hacker UAC-0200 usando DarkCrystal RAT. Pesquisadores descobriram recentemente pelo menos três outros ataques de ciberespionagem ao longo de março contra órgãos estatais e organizações de infraestrutura crítica na Ucrânia, com o objetivo de roubar informações sensíveis de sistemas comprometidos usando malware especializado. Esses ataques são atribuídos ao coletivo hacker UAC-0219 e dependem do malware WRECKSTEEL, que foi observado nas variantes VBScript e PowerShell.

Detectar Ataques UAC-0219 Usando WRECKSTEEL Coberto no Alerta CERT-UA#14283

De acordo com a pesquisa da Cyble, phishing permaneceu como o vetor de ataque dominante no cenário de ameaças cibernéticas da Ucrânia em 2024, com os atacantes usando e-mails de spear-phishing contendo links ou anexos maliciosos para explorar erros humanos como ponto de entrada.

No início de abril de 2025, o CERT-UA emitiu um alerta CERT-UA#14283 avisando a comunidade global de defensores cibernéticos de pelo menos três incidentes de ciberespionagem focados no roubo de dados usando o ladrão especializado baseado em PowerShell chamado WRECKSTEEL.

Plataforma SOC Prime para defesa cibernética coletiva, organiza uma coleção dedicada de regras Sigma para ajudar empresas, incluindo agências governamentais e organizações de infraestrutura crítica, a defender-se proativamente contra ataques UAC-0219 cobertos no alerta CERT-UA#14283. Clique no Explorar Detecções botão para acessar instantaneamente um conjunto relevante de algoritmos de detecção compatíveis com múltiplas soluções nativas de nuvem e SIEM, EDR e Data Lake on-prem, alinhadas com o MITRE ATT&CK®, e aprimoradas com inteligência de ameaça abrangente.

Alternativamente, as equipes de segurança podem aplicar diretamente as correspondentes “UAC-0219” ou “WRECKSTEEL” tags para refinar sua busca de conteúdo dentro da biblioteca Detection-as-Code na Plataforma SOC Prime.

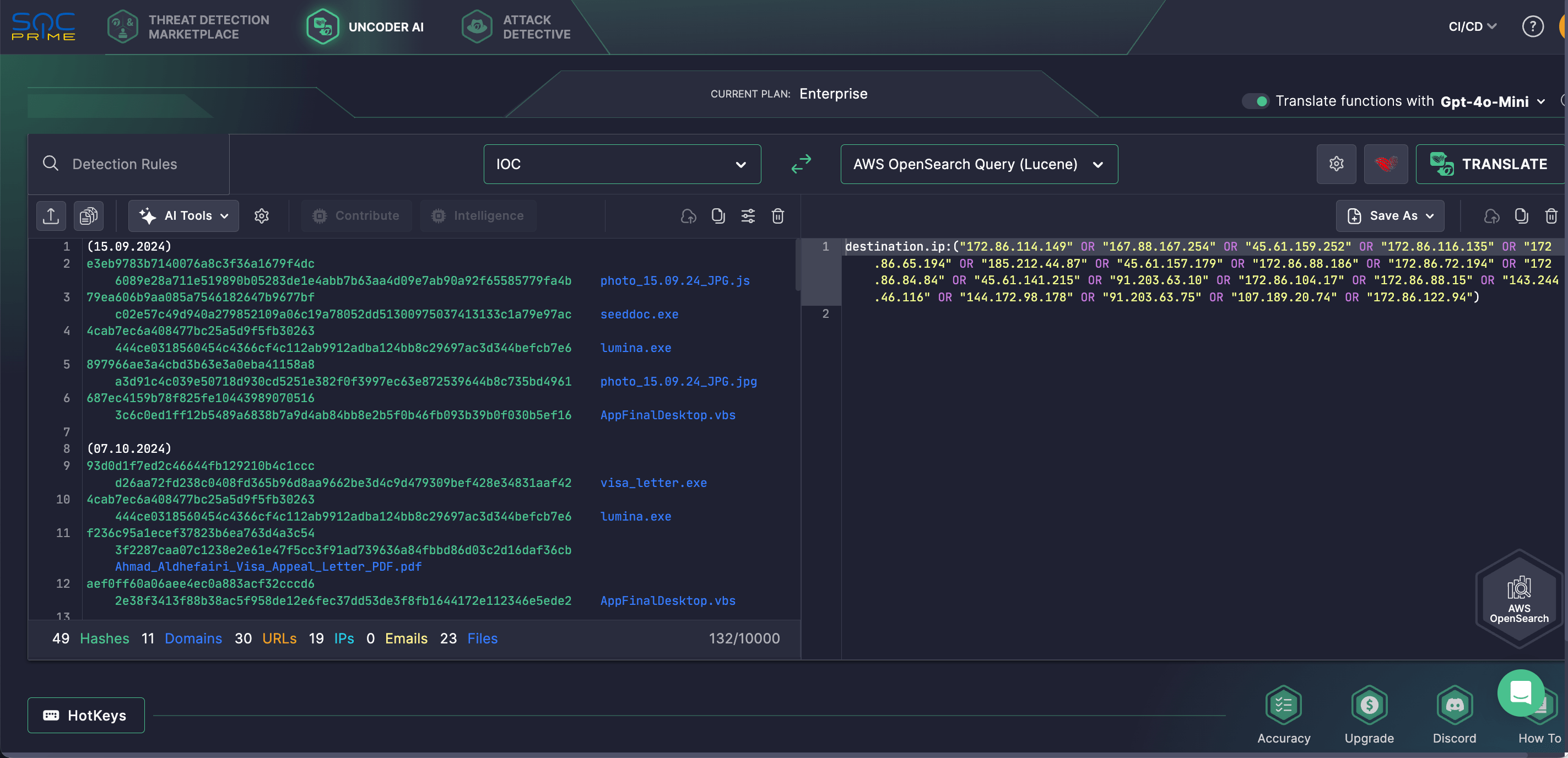

Os engenheiros de segurança também podem contar com Uncoder AI para simplificar a correspondência de IOCs e aprimorar a caça retrospectiva de ameaças. Este IDE privado e co-piloto movido por IA para engenharia de detecção informada por ameaças converte perfeitamente os IOCs da pesquisa relevante do CERT-UA em consultas de caça personalizadas, prontas para uso em ambientes SIEM ou EDR para identificar potenciais ameaças UAC-0219.

Análise de Ataque UAC-0219

O CERT-UA continua a coletar e analisar sistematicamente dados de incidentes cibernéticos para fornecer inteligência sobre ameaças atualizada. Em março de 2025, pelo menos três ataques cibernéticos contra agências governamentais e o setor de infraestrutura crítica na Ucrânia foram observados no cenário de ameaças cibernéticas, ligados ao grupo hacker UAC-0219. Os adversários dependeram principalmente do malware WRECKSTEEL projetado para exfiltração de arquivos, disponível em ambas as suas iterações VBScript e PowerShell.

Nesta última campanha abordada no respectivo avisado CERT-UA#14283, o grupo utilizou contas comprometidas para distribuir e-mails de phishing contendo links para serviços públicos de compartilhamento de arquivos, como DropMeFiles e Google Drive. Em alguns casos, esses links estavam incorporados em anexos PDF. Clicar nesses links acionava o download e execução de um carregador VBScript (tipicamente com extensão .js), que então executava um script PowerShell. Este script foi projetado para procurar e exfiltrar arquivos de extensões específicas (.doc, .txt, .xls, .pdf, etc.) e capturar capturas de tela usando cURL.

A análise indica que essa atividade maliciosa está em andamento desde, pelo menos, o outono de 2024. Anteriormente, os atores da ameaça implantaram arquivos EXE criados com o instalador NSIS, que continham documentos de isca (PDF, JPG), um ladrão baseado em VBScript e o visualizador de imagens “IrfanView” para tirar screenshots. No entanto, desde 2025, a funcionalidade de captura de tela foi integrada ao PowerShell.

Contexto MITRE ATT&CK®

Aproveitar o MITRE ATT&CK proporciona visibilidade aprofundada no contexto da mais recente operação de ciberespionagem UAC-0219 visando órgãos estatais e organizações de infraestrutura crítica na Ucrânia. Explore a tabela abaixo para ver a lista completa de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas correspondentes do ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Defense Evasion | Masquerading: Double File Extension (T1036.007) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

Collection | Screen Capture (T1113) | |

Command and Control | Application Layer Protocol: Web Protocols (T1071.001) | |

Ingress Tool Transfer (T1105) | ||

Exfiltration | Exfiltration Over Web Services (T1567) |