O coletivo de hackers UAC-0099, ativo em campanhas de ciberespionagem contra a Ucrânia desde meados de 2022, ressurgiu no cenário de ameaças cibernéticas. A equipe do CERT-UA investigou recentemente uma série de ciberataques vinculados ao grupo UAC-0099, que têm como alvo autoridades governamentais, forças de defesa e empresas do setor de defesa ucraniano, utilizando o loader MATCHBOIL, o backdoor MATCHWOK e o stealer DRAGSTARE.

Detectar Atividade do UAC-0099 Usando os Malwares MATCHBOIL, MATCHWOK & DRAGSTARE

A onda crescente de campanhas de ciberespionagem altamente persistentes que utilizam phishing como vetor inicial de ataque, adotando TTPs em evolução e vinculadas ao grupo UAC-0099, incentiva as equipes de segurança a aumentar a conscientização em cibersegurança e reforçar as defesas organizacionais. Para ajudar as organizações a se protegerem contra ataques emergentes do UAC-0099, direcionados aos setores público e de defesa, e abordados na pesquisa mais recente do CERT-UA, a Plataforma SOC Prime reuniu uma lista dedicada de conteúdos de detecção relevantes.

Clique no botão Explorar Detecções para acessar a coleção completa de regras Sigma relevantes mapeadas para o MITRE ATT&CK®, enriquecidas com CTI acionável e metadados operacionais, prontas para implantação no formato de linguagem compatível com seu SIEM, EDR e Data Lake.

Alternativamente, os engenheiros de segurança podem aplicar as tags personalizadas “MATCHBOIL”, “MATCHWOK” ou “DRAGSTARE” para buscar detecções específicas contra ciberataques mencionados no último alerta do CERT-UA. Para conteúdos adicionais de detecção, as equipes podem usar a tag “UAC-0099” para reforçar defesas proativas contra a atividade persistente do grupo.

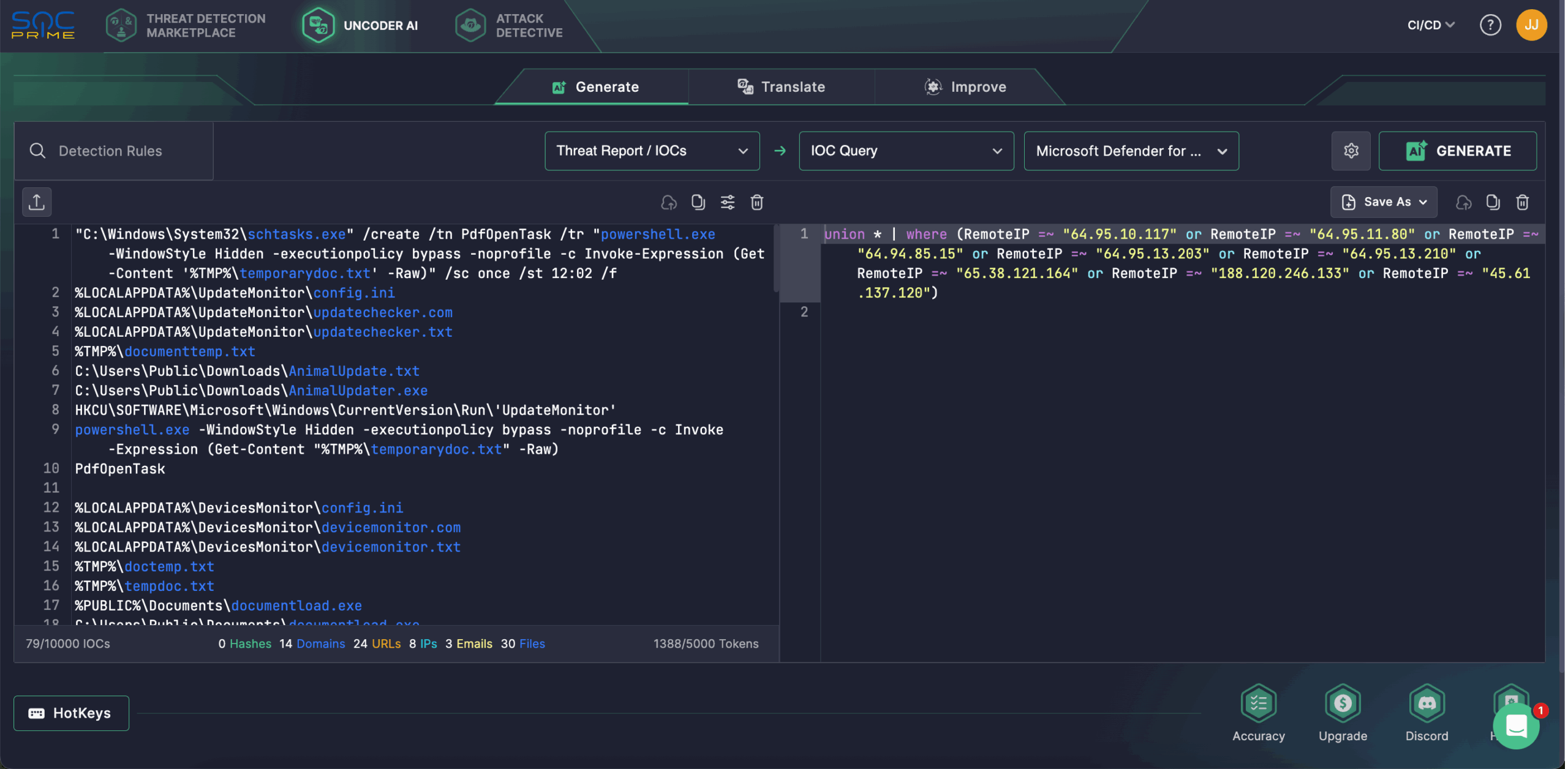

Os engenheiros de segurança também utilizam o Uncoder AI para acelerar a correlação de IOCs e caçar indicadores relacionados às ameaças do UAC-0099 com base na pesquisa relevante do CERT-UA. A plataforma permite a conversão automática de IOCs de qualquer formato não binário em consultas de hunting personalizadas compatíveis com a solução SIEM ou EDR selecionada. Na aba Generate do Uncoder AI, insira as informações de ameaça, selecione Threat Report/IOCs > IOC Query, escolha a plataforma e obtenha instantaneamente a consulta de IOC pronta para execução no seu ambiente.

Análise da Atividade do UAC-0099

O nefasto coletivo UAC-0099 tem conduzido operações de ciberespionagem contra a Ucrânia há mais de três anos, confiando principalmente em campanhas de phishing para obter acesso inicial e utilizando diversas ferramentas adversárias, incluindo múltiplas amostras de malware, loaders e stealers. Entre 2022 e 2023, os atacantes obtiveram acesso remoto não autorizado a inúmeros computadores de entidades ucranianas, visando coletar inteligência dos sistemas comprometidos. Durante novembro e dezembro de 2024, os defensores registraram um aumento na atividade maliciosa do grupo, direcionando o setor público ucraniano por meio de campanhas de phishing e implantando o malware LONEPAGE.

Em 4 de agosto de 2025, o CERT-UA emitiu um novo alerta notificando os defensores sobre uma onda de novos ciberataques contra órgãos estatais, forças de defesa e empresas do setor de defesa ucraniano, orquestrados pelo UAC-0099.

A fase inicial do ataque envolve a distribuição de e-mails de phishing, enviados principalmente via UKR.NET. Esses e-mails contêm links para serviços legítimos de compartilhamento de arquivos (às vezes encurtados via serviços de URL), levando ao download de um arquivo duplo que inclui um arquivo HTA. Este contém um VBScript adicionalmente ofuscado que cria no sistema infectado um arquivo de texto com dados codificados em HEX (“documenttemp.txt”), um arquivo de texto com código PowerShell (“temporarydoc.txt”) e uma tarefa agendada (“PdfOpenTask”).

A tarefa agendada “PdfOpenTask” é projetada para ler e executar o código PowerShell cuja função principal é converter os dados codificados em HEX em bytes, gravá-los em um arquivo com a extensão “.txt”, renomear este arquivo para um executável (“AnimalUpdate.exe”) no mesmo diretório e criar uma tarefa agendada para executá-lo.

Como resultado, o loader MATCHBOIL (provavelmente substituindo o LONEPAGE) é implantado no sistema comprometido. A resposta a incidentes revelou que ferramentas adicionais, como o backdoor MATCHWOK e o stealer DRAGSTARE, também podem ser baixadas para a máquina.

MATCHBOIL é um malware baseado em C# que baixa cargas úteis adicionais para a máquina infectada e cria uma chave de registro na ramificação “Run” para habilitar sua execução.

Quando executado, coleta informações básicas do sistema, incluindo o ID de hardware da CPU, número de série do BIOS, nome de usuário e endereço MAC da interface de rede. Esses valores são concatenados e usados no cabeçalho “SN” das solicitações HTTP. MATCHBOIL se comunica com o servidor C2 por HTTP, adicionando cabeçalhos personalizados, enquanto o cabeçalho “User-Agent” contém uma string codificada no código. Para baixar cargas úteis, o malware emite uma solicitação HTTP GET para um URI específico, decodifica os dados de HEX e BASE64 e os grava em um arquivo .com. O endereço do servidor C2 também é obtido via HTTP GET e armazenado em um arquivo de configuração. A persistência do MATCHBOIL é garantida por uma tarefa agendada criada durante a execução inicial do arquivo HTA entregue no anexo do e-mail de phishing.

MATCHWOK é um backdoor em C# projetado para executar comandos PowerShell compilando programas .NET em tempo de execução e passando os comandos para o interpretador PowerShell via STDIN. O resultado dos comandos é salvo em %TEMP%\tempres e transmitido ao servidor C2 via HTTPS. Os comandos a serem executados são criptografados com AES-256 e incorporados entre tags <script> em um arquivo ou página carregada pelo backdoor. A persistência é garantida pelo loader MATCHBOIL, que cria uma chave de registro na ramificação “Run“. O backdoor utiliza técnicas de anti-análise para se manter oculto, incluindo verificações de processos específicos.

Outro malware do kit ofensivo do grupo observado na última campanha é o DRAGSTARE, um stealer de informações em C#. Ele coleta dados extensivos do sistema, incluindo nome do computador, nome de usuário, versão e arquitetura do sistema operacional, número de processadores lógicos, tamanho da RAM, nome e tipo de disco, espaço total e livre, detalhes da interface de rede, resultados de ping de hosts da rede local, lista de conexões TCP ativas e muito mais.

Este malware implementa o roubo de credenciais de navegadores Chrome e Mozilla, incluindo chaves de criptografia descriptografadas, bancos de dados SQLite e arquivos como key4.db, cert9.db, logins.json e pkcs11.txt, extraindo dados de autenticação como logins, senhas e cookies.

DRAGSTARE busca recursivamente arquivos com extensões específicas nos diretórios Desktop, Documents e Downloads, move-os para um diretório de preparo, arquiva-os em um arquivo ZIP e os exfiltra. Além disso, executa comandos PowerShell recebidos do servidor C2 em uma thread separada.

DRAGSTARE também aplica técnicas de evasão para evitar a detecção, como verificações de análise anti-malware, e garante persistência criando uma chave de registro na ramificação “Run” do Windows.

As mudanças observadas nos TTPs do grupo UAC-0099 indicam a natureza evolutiva e persistente dessa ameaça cibernética. Esses desenvolvimentos destacam a necessidade crítica de medidas robustas de cibersegurança, pois o kit adversário em constante evolução do grupo e sua capacidade de permanecer indetectável representam uma ameaça persistente para as organizações-alvo. Confie na suite completa de produtos da SOC Prime, apoiada por IA, recursos automatizados e inteligência de ameaças em tempo real, para defender proativamente contra ataques APT emergentes e outras ameaças de qualquer escala e sofisticação.

Contexto MITRE ATT&CK

O uso do MITRE ATT&CK oferece uma visão detalhada sobre as operações mais recentes do UAC-0099 que exploram os malwares MATCHBOIL, MATCHWOK e DRAGSTARE. A tabela abaixo descreve todas as regras Sigma relevantes mapeadas para as táticas, técnicas e sub-técnicas ATT&CK associadas.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

System Owner/User Discovery (T1033) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Obfuscated Files or Information (T1027) | |

Modify Registry (T1112) | ||

Masquerading (T1036) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Application Layer Protocol: Web Protocols (T1071.001) | |

Ingress Tool Transfer (T1105) | ||