O coletivo de hackers russo patrocinado pelo Estado, conhecido como UAC-0001 (também conhecido como APT28), volta a estar no centro das atenções em cibersegurança. Na primavera de 2024, há mais de um ano, a equipa do CERT-UA investigava um incidente que visava organismos executivos do Estado e identificou um servidor baseado em Windows. Em maio de 2025, a ESET partilhou informações relevantes indicando o acesso não autorizado a uma conta de email do domínio gov.ua, evidência de atividade maliciosa contínua contra entidades estatais ucranianas. A investigação forense digital revelou o uso de duas ferramentas maliciosas: um componente do framework COVENANT e o backdoor BEARDSHELL.

Detetar Atividade do UAC-0001 (APT28) com Base no Alerta Mais Recente do CERT-UA

Os grupos de hackers ligados à Rússia continuam a representar desafios significativos para os defensores, evoluindo constantemente os seus TTPs e melhorando a sua capacidade de evasão. Desde o início da guerra em grande escala na Ucrânia, os grupos APT patrocinados pela Rússia têm-se tornado cada vez mais ativos, usando o conflito como campo de testes para métodos de ataque inovadores.

O CERT-UA alerta para uma nova vaga de ataques atribuídos ao grupo UAC-0001 (também conhecido como APT28), apoiado pelo GRU, que utiliza malware COVENANT e BEARDSHELL, com o setor público como alvo principal. Recorra à plataforma SOC Prime para uma defesa cibernética colaborativa e aceda a conteúdos de deteção enriquecidos com contexto, ajudando organizações ucranianas e aliadas a identificar intrusões atempadamente e a conter ameaças cobertas no alerta correspondente do CERT-UA. Clique em Explorar Deteções abaixo para aceder instantaneamente ao conjunto dedicado de regras Sigma, enriquecidas com inteligência de ameaças em tempo real, mapeadas para o MITRE ATT&CK® e compatíveis com dezenas de tecnologias SIEM, EDR e Data Lake.

Os engenheiros de segurança também podem explorar a biblioteca Detection-as-Code da SOC Prime pesquisando pelas tags “UAC-0001” e “APT28” para localizar rapidamente conteúdo relevante e detetar a atividade dos adversários com agilidade.

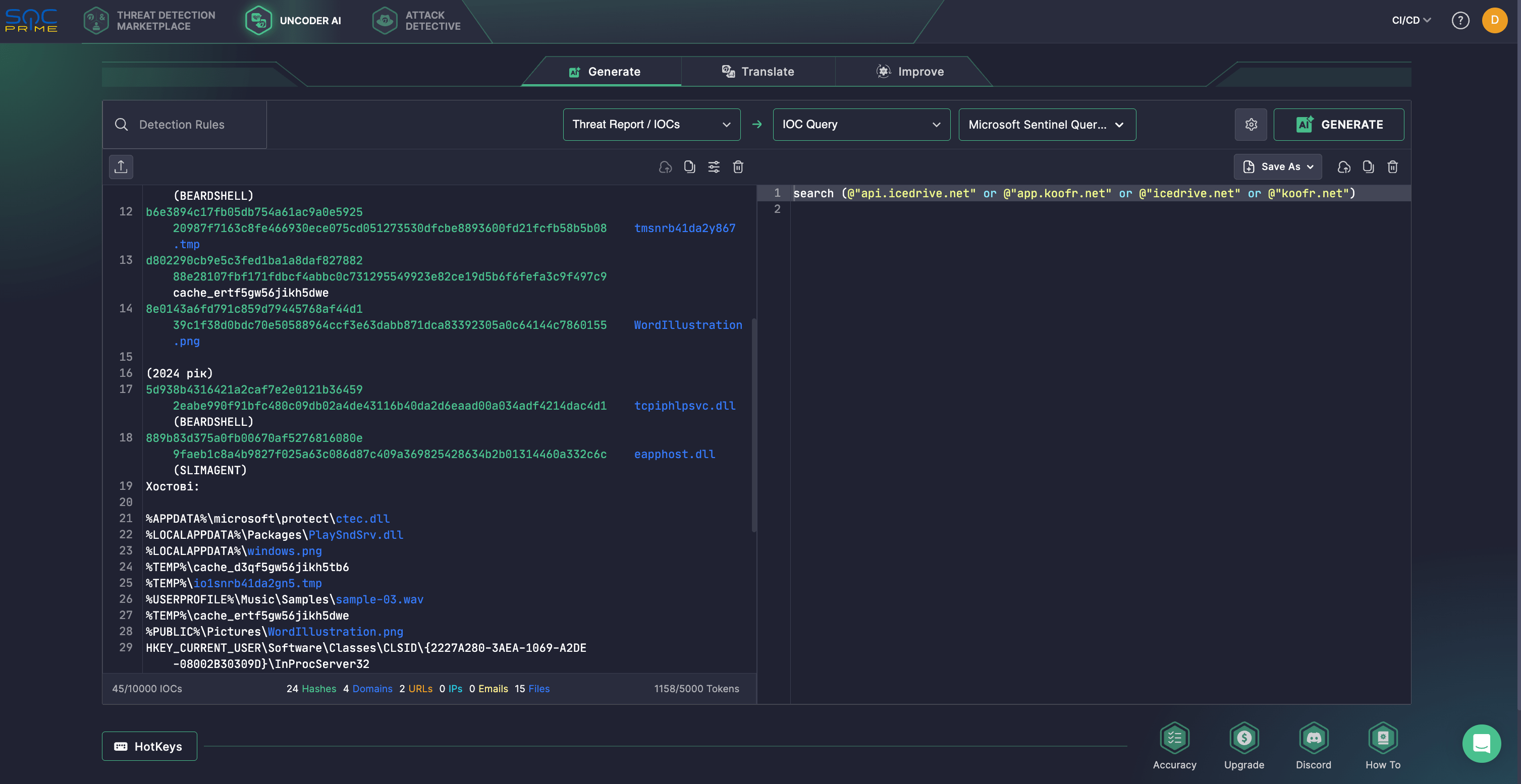

As equipas também podem tirar partido do Uncoder AI, um copiloto baseado em IA que apoia os engenheiros de deteção ao longo de todo o processo, otimizando fluxos de trabalho e aumentando a cobertura. O Uncoder AI permite a conversão automática de IOCs do relatório do CERT-UA em queries personalizadas prontas a executar no SIEM ou EDR selecionado, para procurar instantaneamente ataques do UAC-0001.

Para os clientes que utilizam o Microsoft Defender for Endpoint, a SOC Prime oferece uma proposta exclusiva que permite a caça automatizada de ameaças atribuídas ao APT28 e a outros 48 atores estatais russos. Recorra ao Bear Fence, um serviço sempre ativo, plug-and-play, totalmente integrado com o seu MDE. Detete automaticamente o Fancy Bear e outros grupos relacionados através de um cenário exclusivo “Attack Detective”, usando 242 regras de comportamento selecionadas manualmente, mais de 1 milhão de IOCs e um feed dinâmico de TTPs baseado em IA.

Análise da Campanha Mais Recente do UAC-0001 (APT28)

Em 21 de junho de 2025, investigadores do CERT-UA emitiram um novo alerta informando sobre a atividade maliciosa contínua orquestrada pelo notório grupo russo patrocinado pelo Estado, conhecido como APT28, afiliado à Unidade 26165 da agência de inteligência militar russa (GRU).

Os agentes do APT28, também conhecidos pelos nomes Fighting Ursa, Fancy Bear, Forest Blizzard, STRONTIUM, Pawn Storm ou UAC-0001, continuam a visar o setor público ucraniano, utilizando frequentemente campanhas de phishing e exploração de vulnerabilidades de software. Por exemplo, em abril de 2023, o UAC-0001 realizou uma grande campanha de phishing contra múltiplas entidades governamentais ucranianas, usando emails falsificados.

Em abril de 2024, o grupo testou uma nova ferramenta personalizada chamada GooseEgg, com o objetivo de explorar a vulnerabilidade crítica CVE-2022-38028 no Print Spooler do Windows. Os ataques expandiram-se para além da Ucrânia, atingindo organizações na Europa Ocidental e América do Norte. Em outubro de 2024, os atacantes usaram um comando PowerShell oculto na área de transferência como técnica de acesso inicial, facilitando a exfiltração de dados e o lançamento de malware METASPLOIT.

No final de maio de 2025, autoridades internacionais de cibersegurança publicaram o Alerta CISA AA25-141A, detalhando uma campanha de ciberespionagem conduzida pelo APT28. Esta operação de dois anos teve como alvo empresas de tecnologia e logística, com foco naquelas envolvidas na coordenação e entrega de ajuda à Ucrânia.

A campanha mais recente rastreada pelo CERT-UA remonta a março–abril de 2024, quando a resposta a incidentes num sistema de informação de uma autoridade executiva central revelou um servidor baseado em Windows com múltiplas ferramentas maliciosas. Uma das amostras incluía o BEARDSHELL, um backdoor desenvolvido em C++ capaz de descarregar, desencriptar e executar scripts PowerShell, cujos resultados são exfiltrados via API do Icedrive. Durante a infeção, cada máquina comprometida criava um diretório único baseado num hash hash64_fnv1a do nome do computador e do GUID do perfil de hardware.

Outro malware observado na campanha do APT28 contra órgãos do Estado foi o SLIMAGENT, também desenvolvido em C++, com a capacidade de capturar capturas de ecrã, encriptá-las (AES+RSA) e armazená-las localmente no formato: %TEMP%\Desktop_%d-%m-%Y_%H-%M-%S.svc.

No momento da análise, o vetor de infeção inicial e o método de entrega ainda não eram conhecidos. Os ficheiros foram submetidos a fornecedores de cibersegurança de confiança e a investigadores de ameaças para análise posterior.

Em maio de 2025, o CERT-UA recebeu informações acionáveis da ESET sobre acesso não autorizado a uma conta de email no domínio gov.ua. Como resposta, o CERT-UA, em coordenação com o Centro de Cibersegurança da Unidade Militar A0334, iniciou medidas adicionais de resposta a incidentes. A investigação revelou a presença de componentes do COVENANT e do backdoor BEARDSHELL.

A infeção inicial teve origem num documento malicioso intitulado “Акт.doc”, entregue via Signal. O atacante, bem informado sobre o alvo, incorporou uma macro no documento.

Quando ativada, a macro criou dois ficheiros e adicionou uma chave de registo para realizar hijacking COM, ativando o ctec.dll na próxima execução do explorer.exe. A função do ctec.dll era desencriptar e executar shellcode a partir de windows.png, levando à execução na memória do componente do COVENANT ksmqsyck.dx4.exe, que utilizava a API do Koofr como canal C2.

O COVENANT também foi usado para implantar os ficheiros %LOCALAPPDATA%\Packages\PlaySndSrv.dll e %USERPROFILE%\Music\Samples\sample-03.wav. O primeiro lê shellcode do ficheiro .wav, resultando na execução do malware BEARDSHELL. A persistência é garantida através de outra chave de registo COM hijacked, ativada por uma tarefa agendada.

Os principais fatores que contribuem para o sucesso do ataque incluem o uso de documentos com macros, a entrega via Signal, a evasão de proteções do host e o abuso de serviços legítimos (Koofr, Icedrive) como canais C2.

Como medidas de mitigação dos ataques UAC-0001 (APT28), recomenda-se auditar, monitorizar e restringir a execução de macros para prevenir a infeção inicial. As organizações também devem analisar e limitar o tráfego de rede para serviços fiáveis que possam ser abusados para comunicação C2, especificamente app.koofr.net e api.icedrive.net.

À medida que os ataques atribuídos ao grupo UAC-0001 (APT28) continuam a visar entidades governamentais ucranianas e se expandem além das fronteiras, as equipas de segurança esforçam-se para reforçar as defesas em todo o seu ecossistema. A SOC Prime disponibiliza uma suite completa de produtos suportada por IA, automação e inteligência de ameaças acionável, permitindo uma defesa proativa de próxima geração.

Contexto MITRE ATT&CK

O uso do MITRE ATT&CK oferece uma visão detalhada da campanha mais recente do UAC-0001 (APT28), que visa entidades governamentais ucranianas com malware COVENANT e BEARDSHELL. A tabela abaixo apresenta todas as regras Sigma relevantes mapeadas para as táticas, técnicas e sub-técnicas ATT&CK correspondentes.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Scheduled Task (T1053.005) | |

Service Execution (T1569.002) | ||

Visual Basic (T1059.005) | ||

Defense Evasion | Hide Artifacts (T1564) | |

Persistence | Boot or Logon Autostart Execution (T1547) | |

Scheduled Task (T1053.005) | ||

Component Object Model Hijacking (T1546.015) | ||

Impact | Service Stop (T1489) | |

Command and Control | Web Protocols (T1071.001) | |