De acordo com o Relatório de Atividade APT da ESET Q2 2024-Q3 2024, grupos de ameaças ligados à China dominam as APT campanhas globais, com MustangPanda responsável por 12% da atividade durante os trimestres observados de 2024. Outro grupo APT nefasto apoiado pela China, rastreado como MirrorFace (também conhecido como Earth Kasha), foi observado expandindo seu alcance geográfico para atacar a agência diplomática na UE usando o backdoor ANEL. A campanha ofensiva do adversário, que foi descoberta no final do verão de 2024, veio à tona conhecida como a operação AkaiRyū (que significa “Dragão Vermelho” em japonês).

Detectar Ataques da Operação AkaiRyū Vinculados à Atividade MirrorFace

Devido ao aumento das tensões geopolíticas nos últimos anos, a ameaça representada por APTs aumentou, tornando-se uma das principais preocupações para especialistas em cibersegurança. Agentes de ameaças patrocinados por estados estão explorando vulnerabilidades de zero-day, campanhas de spear-phishing e malware de última geração para infiltrar infraestruturas críticas, sistemas financeiros e redes governamentais. Isso destaca a necessidade urgente de medidas defensivas aprimoradas e colaboração internacional em cibersegurança, sendo que a mais recente operação AkaiRyū de MirrorFace (também conhecido como Earth Kasha) apenas reitera essa tendência preocupante.

Plataforma SOC Prime para defesa cibernética coletiva, curando uma coleção de algoritmos de detecção para ajudar as equipes de segurança a antecipadamente impedir ataques APT do MirrorFace, incluindo a última campanha contra diplomatas europeus. Os algoritmos de detecção fornecidos são enriquecidos com inteligência de ameaças relevante, mapeados para o framework MITRE ATT&CK®, e estão prontos para serem instantaneamente convertidos no formato de linguagem SIEM, EDR ou Data Lake escolhido.

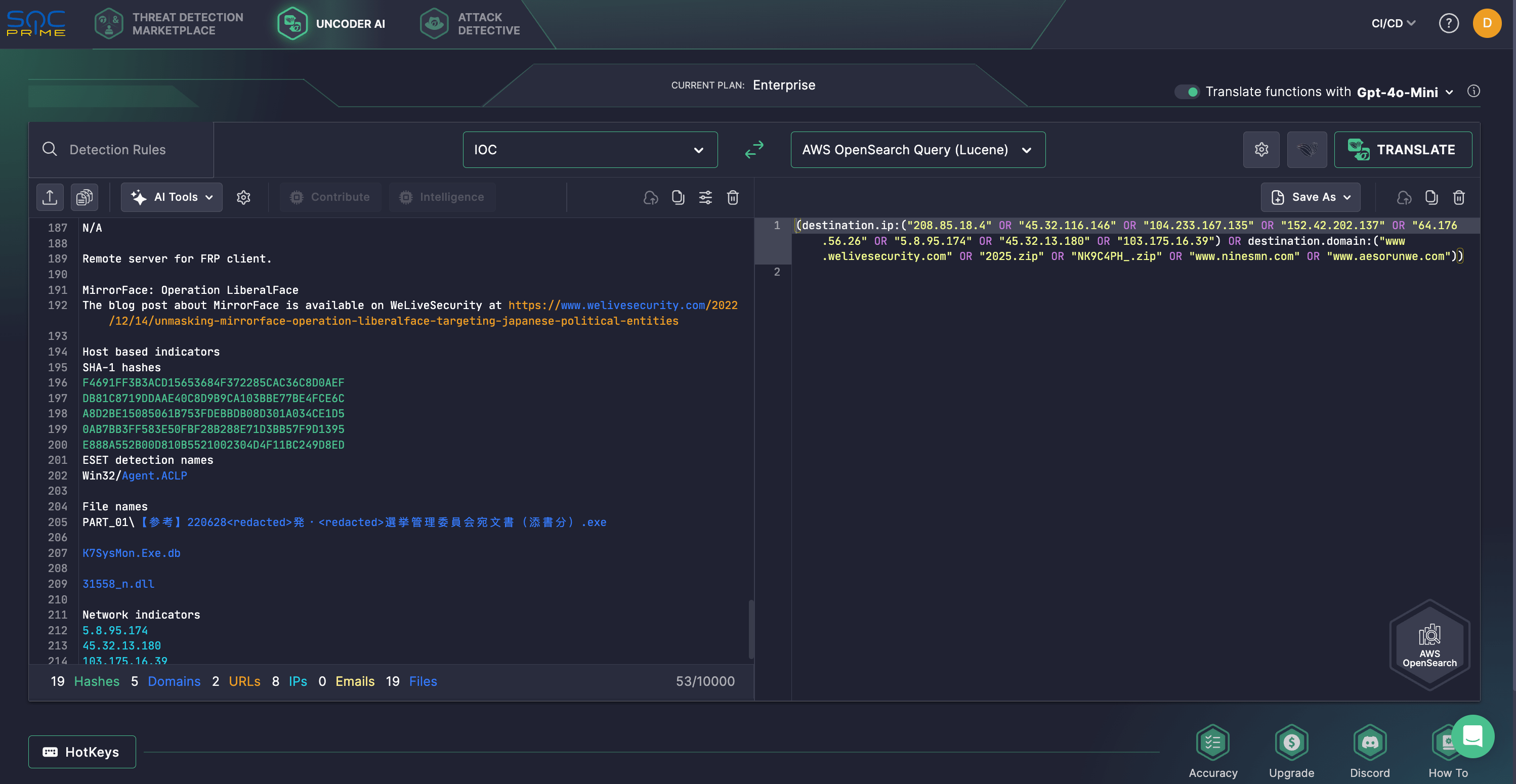

Além disso, os profissionais de segurança podem procurar IOC’s da última pesquisa da ESET sobre a Operação AkaiRyū. Com Uncoder AI, os defensores podem facilmente analisar esses IOC’s e transformá-los em consultas personalizadas adaptadas para a plataforma SIEM ou EDR escolhida. Anteriormente exclusivo para clientes corporativos, o Uncoder AI agora está disponível para pesquisadores individuais, proporcionando acesso completo às suas poderosas capacidades. Saiba mais aqui.

Defensores cibernéticos que buscam mais conteúdo de detecção sobre TTPs usados em ataques APT podem explorar o Threat Detection Marketplace usando a tag “APT”. Isso fornece acesso a uma coleção abrangente de regras e consultas projetadas para detectar atividades maliciosas associadas a grupos patrocinados por estados.

Análise de Atividade MirrorFace: Ataques Alvejando a Europa Central Usando Backdoor ANEL

Em agosto de 2024, o notório grupo APT alinhado à China, conhecido como MirrorFace, mudou seu enfoque do Japão para as organizações da UE, visando a entidade diplomática da Europa Central na última campanha chamada “Operação AkaiRyū”. Pesquisadores da ESET desvendaram esta operação e observaram as TTPs evolutivas do grupo ao longo de 2024, incluindo o uso de novas ferramentas ofensivas como um AsyncRATpersonalizado, o ressurgimento do backdoor ANEL, e uma cadeia de execução sofisticada.

MirrorFace, também conhecido como Earth Kasha, é um agente de ameaça ligado à China por trás de diversas campanhas de ciberespionagem, principalmente visando o Japão e suas organizações afiliadas. Altamente considerado um subgrupo do APT10, MirrorFace tem estado ativo desde pelo menos 2019, visando setores como mídia, defesa, diplomacia, finanças e academia. Notavelmente, em 2022, os agentes de ameaça lançaram uma campanha de spear-phishing contra entidades políticas japonesas. Na última campanha, o grupo parece estar tentando infiltrar-se em uma entidade europeia pela primeira vez.

Em 2024, além de um AsyncRAT personalizado, o grupo também utilizou túneis remotos do Visual Studio Code para acesso furtivo e execução de código, uma tática também vista em ataques pelo Tropic Trooper e Mustang Panda. Especializando-se em espionagem e exfiltração de dados, o MirrorFace continuou usando os backdoors LODEINFO e HiddenFace, malware comum do arsenal ofensivo do grupo. Em 2024, os hackers também enriqueceram suas ferramentas adversárias com ANEL, um backdoor previamente associado ao APT10.

Entre junho e setembro de 2024, o MirrorFace lançou várias campanhas de spear-phishing, enganando vítimas para abrir anexos ou links maliciosos. Uma vez dentro, os atacantes usaram aplicativos legítimos para instalar malware de forma encoberta. O MirrorFace se passou por entidades confiáveis para atrair alvos a abrir documentos comprometidos ou clicar em links maliciosos. Na Operação AkaiRyū, hackers exploraram aplicativos da McAfee e JustSystems para implantar o backdoor ANEL.

Em 20 de junho de 2024, o MirrorFace visou dois funcionários de um instituto de pesquisa japonês usando um documento Word malicioso, protegido por senha, que executava código VBA ao passar o mouse para carregar o backdoor ANEL (v5.5.4) via um executável assinado da McAfee. Mais tarde, em 26 de agosto de 2024, atacaram um instituto diplomático da Europa Central enviando um e-mail inicial benigno fazendo referência à Expo 2025 – a ser realizada em Osaka, Japão – e usaram-no como isca. Este foi seguido por um segundo e-mail com um link malicioso do OneDrive para um arquivo ZIP. Esse arquivo continha um arquivo LNK disfarçado que, ao ser aberto, iniciou uma cadeia de comandos PowerShell que baixavam arquivos maliciosos adicionais. O ataque, por fim, usou um aplicativo assinado pela JustSystems para carregar e descriptografar o ANEL (v5.5.5), dando um ponto de apoio ao MirrorFace. A operação combinou malware personalizado com um trojan de acesso remoto modificado. Além do ANEL, o MirrorFace adotou novas ferramentas, incluindo um AsyncRAT altamente modificado, Windows Sandbox e túneis remotos do VS Code.

O aumento nas campanhas de ciberespionagem ligadas a grupos apoiados pela China está gerando maior conscientização entre os defensores cibernéticos. O MirrorFace fortaleceu sua segurança operacional apagando evidências de suas ações, como excluir ferramentas e arquivos, limpar logs de eventos do Windows e executar malware no Windows Sandbox para complicar investigações. Isso destaca a necessidade de organizações globais aumentarem a vigilância e se protegerem proativamente contra ameaças em evolução. Confie na Plataforma SOC Prime para defesa cibernética coletiva a fim de reduzir a superfície de ataque constantemente em expansão e manter-se atualizado em relação a campanhas APT emergentes e ameaças cibernéticas de qualquer escala e sofisticação.