Em julho de 2025, pesquisadores divulgaram o ressurgimento do grupo de ransomware Interlock, que utiliza uma versão modificada do malware ClickFix para implantar uma nova iteração em PHP de seu RAT personalizado. Em resposta à crescente ameaça, agências como o FBI e a CISA emitiram recentemente um alerta conjunto de cibersegurança para a comunidade global de defensores cibernéticos sobre a intensificação da atividade do grupo Interlock. Observou-se que os agentes obtêm acesso inicial por meio de downloads drive-by raros de sites legítimos comprometidos e da técnica de engenharia social ClickFix, empregando finalmente um modelo de dupla extorsão ao exfiltrar e criptografar dados para pressionar as vítimas a pagarem o resgate.

Detectar atividade do ransomware Interlock

Segundo a IBM, os incidentes levam mais de 250 dias para serem detectados e custam em média 4,99 milhões de dólares para recuperação. Ao mesmo tempo, as operações de ransomware continuam evoluindo, tornando-se mais sofisticadas e visando desde grandes corporações até pequenas empresas. O último alerta aa25-203a da CISA e parceiros sobre o ransomware Interlock destaca essa ameaça em crescimento, indicando que o grupo já atacou múltiplas vítimas em diversos setores.

Registre-se na plataforma SOC Prime para detectar possíveis ataques à sua organização em estágios iniciais, com uma coleção dedicada de regras que cobrem as TTPs associadas à atividade do ransomware Interlock. Clique em Explorar Detecções para acessar o conjunto de regras enriquecidas com CTI acionável e suportadas por uma suíte completa de produtos para detecção avançada e threat hunting.

Todas as regras são compatíveis com múltiplas soluções SIEM, EDR e Data Lake, e estão mapeadas ao framework MITRE ATT&CK. Além disso, cada regra inclui metadados detalhados, como referências CTI, cronogramas de ataque, recomendações de triagem e mais.

Opcionalmente, defensores podem aplicar as etiquetas “Interlock Ransomware” e “aa25-203a” para filtrar conteúdo no Threat Detection Marketplace conforme suas necessidades. Também é possível usar a etiqueta “Ransomware” para acessar um conjunto mais amplo de regras de detecção global.

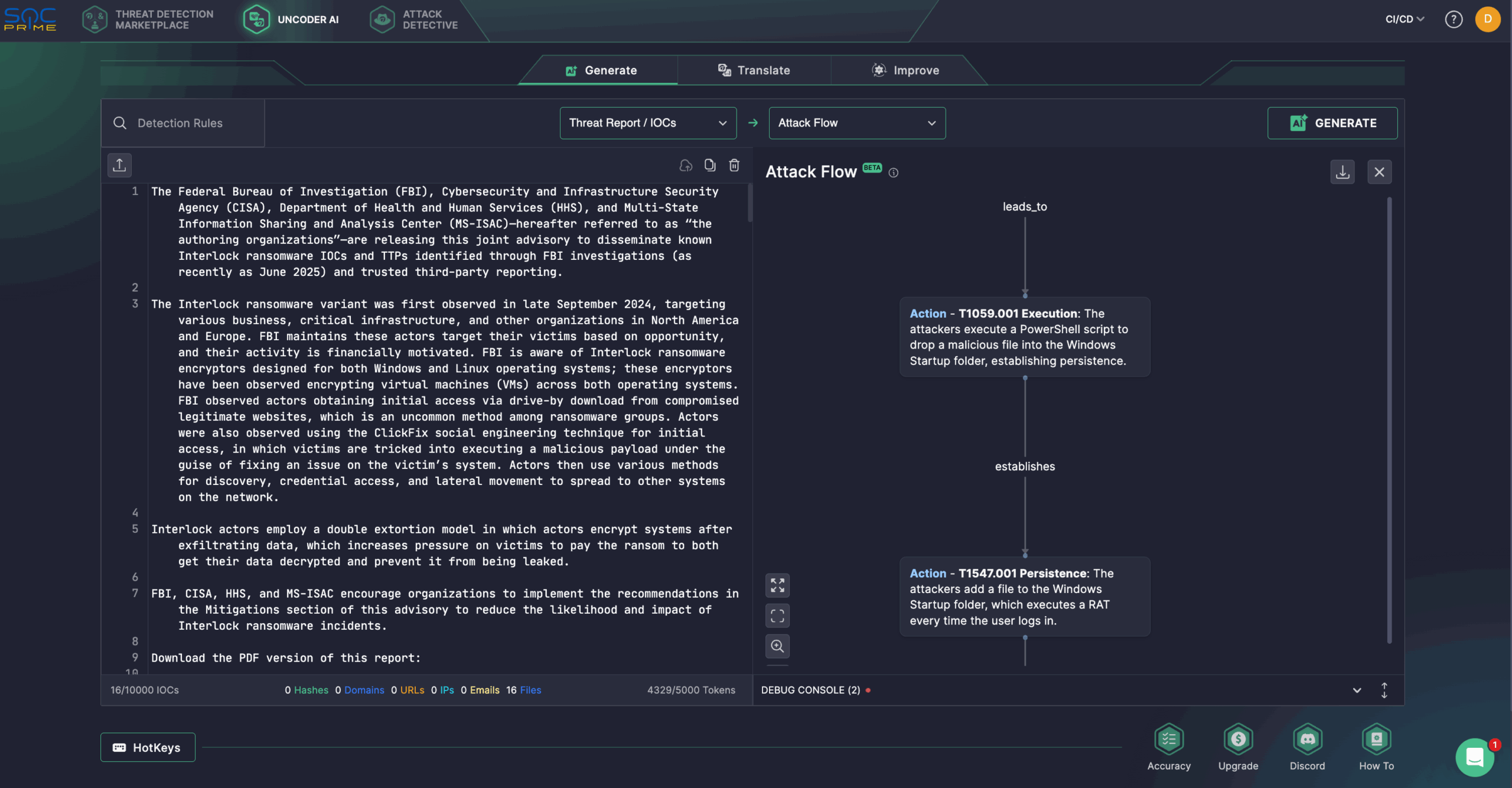

Especialistas em segurança também podem agilizar a investigação de ameaças com o Uncoder AI, um IDE privado e copiloto de detecção. Gere algoritmos de detecção a partir de relatórios de ameaça, realize varreduras rápidas de IOC, preveja tags ATT&CK, otimize queries com sugestões de IA e traduza-as para múltiplos formatos SIEM, EDR e Data Lake. Por exemplo, defensores podem usar a alerta aa25-203a para gerar um Attack Flow com apenas um clique.

Análise do ataque de ransomware Interlock coberto no alerta aa25-203a

O grupo de ransomware Interlock é uma ameaça relativamente recente no panorama cibernético, mas evoluiu rapidamente em sofisticação e impacto. Desde setembro de 2024, operadores de Interlock atacam um amplo espectro de empresas e infraestruturas críticas na América do Norte e Europa. Motivados financeiramente e oportunistas, infiltram sistemas e interrompem serviços essenciais, empregando um modelo de dupla extorsão: criptografam e exfiltram dados, entregam um código único e direcionam as vítimas a contatar via Tor (.onion), sem demanda inicial de resgate.

Até o momento, o Interlock concentra-se na criptografia de máquinas virtuais, sem afetar hosts, estações de trabalho ou servidores físicos, embora isso possa se alterar em campanhas futuras. Além disso, agências observaram semelhanças entre Interlock e variantes de ransomware Rhysida.

Pesquisadores detectaram que atores do Interlock empregam técnicas incomuns de acesso inicial, como downloads drive-by de sites comprometidos e a técnica ClickFix, que engana usuários a executarem um comando PowerShell codificado em Base64 via CAPTCHA falso. Anteriormente, disfarçavam payloads como atualizações de navegador; recentemente, imitam atualizações de software de segurança. Após execução, o malware instala um RAT personalizado via PowerShell na pasta de inicialização e estabelece persistência modificando a chave “Chrome Updater” no registro do Windows.

Os atacantes também utilizam scripts PowerShell para coleta de informação do sistema, seguidos por ferramentas C2 como Cobalt Strike, SystemBC, Interlock RAT5 e NodeSnake RAT. Uma vez no sistema, executam comandos para instalar um ladrão de credenciais (cht.exe) e um keylogger (klg.dll), registrando credenciais e pressionamentos de tecla. Eles também utilizam Stealers como Lumma e Berserk para escalada de privilégios. Para exfiltração em nuvem, exploram Azure Storage Explorer, AzCopy, e WinSCP para roubo de dados. O movimento lateral ocorre via RDP, AnyDesk e PuTTY, com uso de Kerberoasting para obtenção de privilégios de administrador de domínio.

Como medidas de mitigação, as agências recomendam uma estratégia de defesa em camadas: filtragem DNS, firewalls de acesso web, políticas de senha compatíveis com NIST, MFA, ICAM, atualização constante de software e firmware, priorização de patches de CVEs, segmentação de rede para limitar movimento lateral, aliadas ao uso da suíte completa da SOC Prime, com IA, automação, CTI em tempo real e princípios zero-trust, permitindo que organizações variados implementem uma estratégia de cibersegurança escalável e preparada para o futuro.