Defensores lançam luz sobre um conjunto de vulnerabilidades em Ivanti Cloud Service Appliances (CSA) que podem ser encadeadas para exploração adicional. O último alerta conjunto da CISA e FBI notifica a comunidade global de defesa sobre pelo menos duas cadeias de exploração usando vulnerabilidades do Invanti rastreadas como CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 e CVE-2024-9380. Adversários podem tirar proveito das cadeias de exploração ao utilizar o flas para obter acesso inicial, executar RCE, roubar credenciais e implantar malware em redes-alvo.

Detecte cadeias de exploração CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 e CVE-2024-9380

As vulnerabilidades das Cloud Service Appliances (CSA) da Ivanti representam um risco significativo para a segurança empresarial devido ao papel crucial que esses sistemas desempenham na gestão do acesso remoto seguro e autenticação. Comumente implantadas como sistemas voltados para a internet, as CSAs da Ivanti são particularmente atraentes para invasores que buscam explorar fraquezas para acesso não autorizado a redes empresariais sensíveis.

As últimas cadeias de exploração utilizando vulnerabilidades CVE-2024-8963, CVE-2024-9379, CVE-2024-8190 e CVE-2024-9380 estão sendo ativamente usadas em campo. Essas explorações permitem que invasores executem várias ações maliciosas, assumindo o controle dos sistemas empresariais. Para enfrentar esta crescente ameaça, ação imediata é essencial para os defensores cibernéticos.

The SOC Prime Platform para defesa cibernética coletiva oferece regras de detecção curadas que abordam tentativas de exploração das últimas vulnerabilidades CSA da Ivanti. Apoiada por um kit completo para pesquisa de ameaças e engenharia de detecção, a plataforma capacita organizações a se defenderem proativamente contra ameaças emergentes. Basta clicar no Explorar Detecções botão abaixo e acessar imediatamente um stack de detecção relevante cobrindo tentativas de exploração descritas no aviso consultivo AA25-022A.

Todas as regras estão mapeadas para o framework MITRE ATT&CK® e compatíveis com mais de 40 soluções SIEM, EDR e Data Lake. Cada regra é enriquecida com extensa CTI, incluindo referências da mídia, cronogramas de ataques, configurações de auditoria e outros metadados.

Especialistas em segurança que buscam mais conteúdo de detecção para o caso de uso de detecção proativa de exploração de vulnerabilidades podem acessar toda a coleção de regras Sigma navegando no Marketplace de Detecção de Ameaças através da tag CVE. Além disso, os defensores cibernéticos podem sempre se manter atualizados com as últimas ameaças com nosso principal painel de Ameaças Ativas – agora disponível gratuitamente com Acesso Pessoal à SOC Prime Platform.

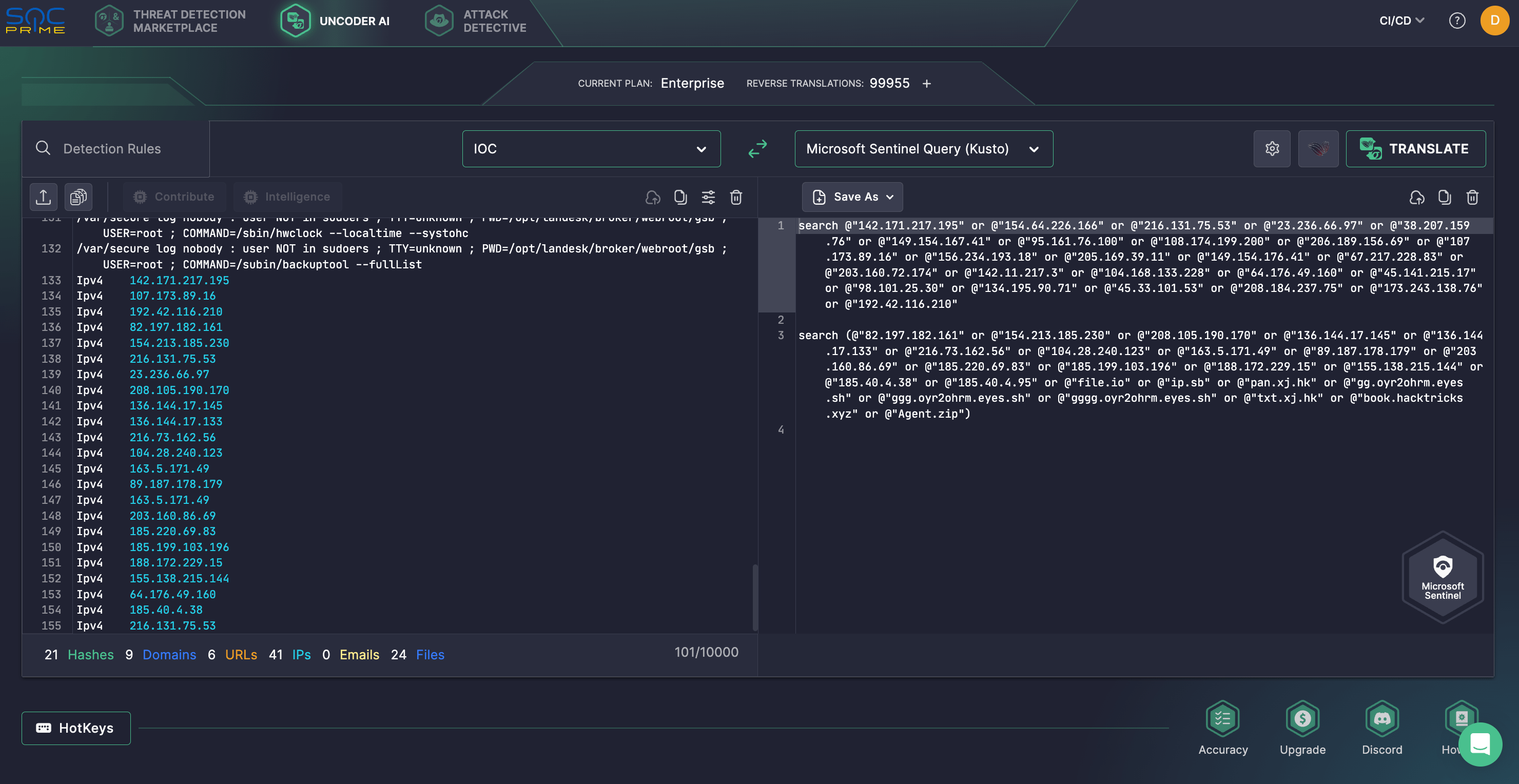

Além disso, para simplificar a pesquisa de ameaças, os especialistas em segurança podem caçar perfeitamente por IOCs fornecidos no aviso consultivo AA25-022A da CISA. Confie no SOC Prime’s Uncoder AI para criar consultas baseadas em IOCs personalizadas em questão de segundos e trabalhar automaticamente com elas no seu ambiente SIEM ou EDR escolhido. Anteriormente disponível apenas para clientes corporativos, o Uncoder AI agora está acessível a pesquisadores individuais, oferecendo suas capacidades completas. Confira os detalhes aqui.

Análise das Vulnerabilidades Críticas CSA da Ivanti

Em 22 de janeiro de 2025, a CISA e o FBI emitiram uma alerta conjunto de cibersegurança AA25-022A seguindo a exploração de vulnerabilidades críticas CSA da Ivanti, incluindo CVE-2024-8963, uma falha de bypass administrativo, CVE-2024-9379, uma vulnerabilidade de injeção SQL, juntamente com falhas RCE rastreadas como CVE-2024-8190 e CVE-2024-9380.

Adversários armaram as vulnerabilidades mencionadas acima em cadeias de exploração para acesso inicial, RCE, roubo de credenciais e posterior implantação de webshell em redes comprometidas. Os atacantes usaram principalmente duas cadeias de exploração de vulnerabilidade: uma combinando CVE-2024-8963 com CVE-2024-8190 e CVE-2024-9380, e outra ligando CVE-2024-8963 com CVE-2024-9379. Em um incidente confirmado, os atacantes se moveram lateralmente para dois servidores adicionais.

Em setembro de 2024, o fornecedor emitiu duas consultas de segurança revelando a exploração de CVE-2024-8190 and CVE-2024-8963. Em outubro de 2024, a Ivanti seguiu com outro aviso consultivo sobre a exploração de CVE-2024-9379, CVE-2024-9380 e CVE-2024-9381.

De acordo com os avisos do fornecedor, todas as quatro questões de segurança impactam a versão 4.6x do Ivanti CSA antes do build 519, enquanto CVE-2024-9379 e CVE-2024-9380 também afetam as versões CSA 5.0.1 e anteriores. De acordo com a Ivanti, essas vulnerabilidades não foram exploradas na versão 5.0.

Relatórios de cibersegurança indicam que essas vulnerabilidades foram exploradas como zero days. Devido a evidências de exploração ativa, a CISA as incluiu em seu Catálogo de Vulnerabilidades Conhecidamente Exploradas (KEV).

Na primeira cadeia de exploração, hackers armaram o CVE-2024-8963 junto com falhas de segurança de RCE CVE-2024-8190 e CVE-2024-9380. Eles inicialmente enviaram uma solicitação GET para adquirir tokens de sessão e CSRF, seguidos por uma solicitação POST para manipular a função setSystemTimeZone e executar código. Em alguns casos, usaram scripts Python codificados em base64 para roubar credenciais administrativas criptografadas. Após obter as credenciais, os adversários realizaram login e usaram a CVE-2024-9380 para executar comandos com privilégios elevados. Implantaram webshells para persistência e, em alguns casos, criaram um canal RC2 TCP reverso. Em outro incidente, mantiveram o acesso desabilitando a vulnerabilidade DateTimeTab.php, removendo webshells e limpando rastros de exploração usando comandos sudo.

Na segunda cadeia de exploração, os adversários aproveitaram CVE-2024-8963 e CVE-2024-9379 para obter acesso inicial por meio de uma solicitação GET específica. Uma vez dentro da rede alvo, tentaram explorar CVE-2024-9379 para criar um web shell, enviando solicitações GET e POST com uma injeção SQL na entrada de tentativas de bloqueio. A injeção deu aos invasores sinal verde para inserir um usuário na tabela user_info, com código bash embutido na entrada. Embora a tentativa de login tenha falhado, o aplicativo processou erroneamente o código bash, permitindo que os adversários usassem comandos echo para construir um webshell. No entanto, não há indicação de que conseguiram criar um funcional.

Desde que a versão 4.6 do Ivanti CSA é considerada obsoleta e não recebe mais patches, o que a torna altamente propensa a ataques cibernéticos, as organizações exigem ultra-responsividade para se defenderem pontualmente contra intrusões. Para reduzir os riscos de exploração de vulnerabilidades do Ivanti CSA, é fortemente recomendado que os administradores de rede atualizem para a versão mais recente suportada do Ivanti CSA. As organizações são recomendadas a coletar e analisar logs e artefatos para quaisquer sinais de atividade maliciosa e seguir as orientações de resposta a incidentes delineadas no aviso consultivo da CISA & FBI. Para elevar as defesas em escala e implementar uma estratégia proativa de cibersegurança, SOC Prime Platform oferece um conjunto completo de produtos para detecção avançada de ameaças, caça automatizada de ameaças e engenharia de detecção baseada em inteligência como uma solução altamente viável e inovadora contra tentativas de exploração de vulnerabilidades cada vez mais frequentes.