Atualização: Este artigo foi atualizado para refletir os insights da pesquisa da ESET de 11 de agosto de 2025, abrangendo detalhes emergentes do fluxo de ataque.

À medida que o verão alcança seu auge, o cenário de ameaças cibernéticas se aquece rapidamente. Após a divulgação recente do CVE-2025-8292, uma vulnerabilidade use-after-free no Media Stream do Chrome, pesquisadores de segurança identificaram a exploração ativa de um novo zero-day no WinRAR para entrega do malware RomCom.

Rastreada como CVE-2025-8088, essa falha de traversal de caminho na versão Windows do WinRAR permite que atacantes executem código arbitrário por meio da criação de arquivos de arquivo maliciosos. Embora os métodos exatos e os atores de ameaça por trás da campanha ainda sejam desconhecidos, o uso do backdoor RomCom sugere possível envolvimento de grupos hackers de origem russa.

Detecte Tentativas de Exploração do CVE-2025-8088 para Entrega do RomCom

Com mais de 29.000 novas vulnerabilidades registradas pelo NIST este ano, a corrida está aberta para as equipes de cibersegurança. Enquanto a exploração de vulnerabilidades continua sendo o vetor de ataque predominante, e com o crescimento da sofisticação das ameaças, a detecção proativa é essencial para reduzir a superfície de ataque e mitigar riscos.

Cadastre-se agora na Plataforma SOC Prime para acessar uma extensa biblioteca de regras de detecção enriquecidas com contexto e inteligência artificial, ajudando você a se manter um passo à frente dos ataques que exploram vulnerabilidades emergentes. A plataforma oferece detecções selecionadas que abordam a mais recente exploração zero-day do WinRAR para entrega do RomCom, apoiada por um conjunto completo de produtos para engenharia de detecção baseada em IA, caça automatizada de ameaças e detecção avançada. Clique no botão Explore Detecções abaixo para explorar a pilha de detecções relevantes.

Defensores cibernéticos também podem navegar pelo Threat Detection Marketplace utilizando a tag “RomCom” para conteúdos mais específicos. Para explorar um conjunto mais amplo de regras relacionadas à exploração de vulnerabilidades, basta aplicar a tag “CVE” para visualizar toda a coleção.

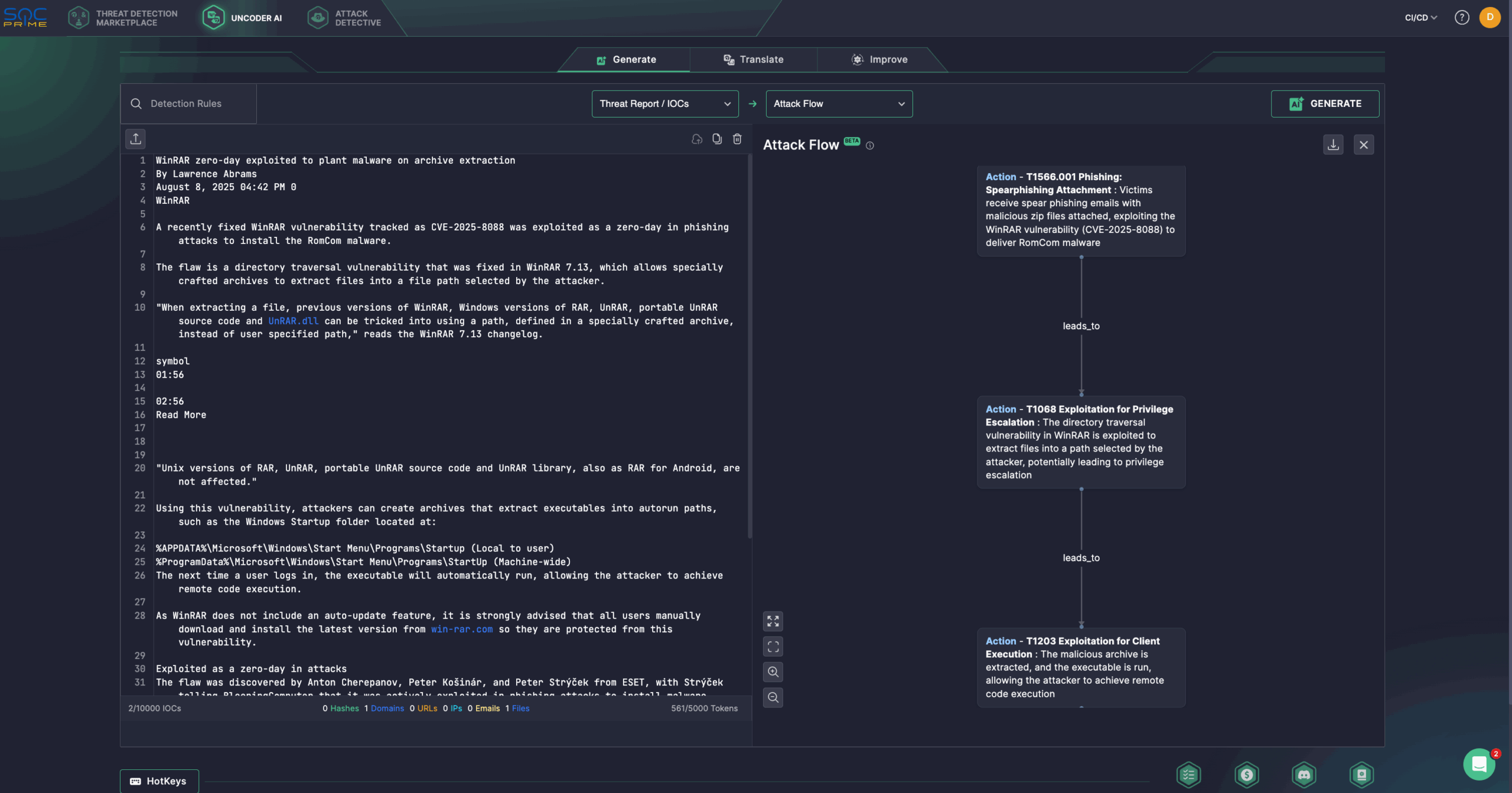

Além disso, especialistas em segurança podem otimizar investigações de ameaças usando o Uncoder AI, um IDE privado e co-piloto para engenharia de detecção informada por ameaças. Gere algoritmos de detecção a partir de relatórios brutos, execute varreduras rápidas de IOCs, preveja tags ATT&CK, otimize consultas com dicas de IA e traduza-as para múltiplas linguagens SIEM, EDR e Data Lake. Por exemplo, profissionais de segurança podem usar o último artigo do Bleeping Computer sobre CVE-2025-8088 para gerar um diagrama de fluxo de ataque em poucos cliques. Alternativamente, engenheiros de segurança podem utilizar o Uncoder AI para converter IOCs do repositório GitHub da ESET em consultas IOC personalizadas prontas para rodar no SIEM ou EDR escolhido e caçar ameaças relacionadas ao RomCom instantaneamente.

Análise do CVE-2025-8088

Pesquisadores de segurança identificaram que a vulnerabilidade do WinRAR, rastreada como CVE-2025-8088, estava sendo explorada ativamente como zero-day em campanhas de phishing direcionadas para disseminar o malware RomCom. Essa falha de traversal de caminho afeta a versão Windows do WinRAR e permite que atacantes executem código arbitrário por meio da criação de arquivos maliciosos.

De acordo com o aviso oficial, versões anteriores do WinRAR (incluindo Windows RAR, UnRAR, código-fonte portátil do UnRAR e UnRAR.dll) podem ser enganadas durante a extração para usar um caminho maliciosamente criado em vez do previsto. Isso permite que atacantes coloquem arquivos em locais não autorizados.

Especificamente, atores maliciosos podem criar arquivos de arquivo que extraem executáveis maliciosos em pastas de inicialização automática, como a específica do usuário %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup ou a do sistema %ProgramData%\Microsoft\Windows\Start Menu\Programs\StartUp. Isso permite que o malware seja executado automaticamente na próxima vez que o usuário fizer login, possibilitando que atacantes obtenham execução remota de código para instalação do backdoor RomCom.

Notavelmente, versões Unix do RAR, UnRAR, código-fonte portátil do UnRAR, biblioteca UnRAR e RAR para Android não são afetadas por essa falha.

A família de malwares RomCom está associada a um coletivo hacker de origem russa, conhecido por vários apelidos, incluindo UAT-5647, Storm-0978, Tropical Scorpius, UAC-0180 e UNC2596. Esse grupo também é responsável pelas operações do infame ransomware Cuba. Conhecidos por técnicas avançadas de hacking, estão ativos desde pelo menos 2019 e são notórios por implantar diversas famílias de malware, incluindo RomCom RAT e SystemBC. Em 2022, atores de ameaça usaram o backdoor RomCom para atacar órgãos estatais ucranianos, indicando possíveis vínculos com operações de ciberespionagem a favor do governo de Moscou.

A vulnerabilidade foi descoberta pelos pesquisadores da ESET Anton Cherepanov, Peter Košinár e Peter Strýček, que a reportaram ao fornecedor. O último relatório da ESET identificou três cadeias de ataque separadas que entregam iterações conhecidas do malware RomCom: Mythic Agent, SnipBot e MeltingClaw. A cadeia de execução do Mythic Agent é acionada via Updater.lnk, que adiciona msedge.dll a um local de registro COM hijack. Essa DLL descriptografa shellcode AES e executa apenas se o domínio do sistema corresponder a um valor fixo, lançando o agente Mythic para comunicações C2, execução de comandos e entrega de payload.

Outra cadeia de infecção que causa a distribuição do malware variante SnipBot é iniciada ao executar via Display Settings.lnk, que roda ApbxHelper.exe (uma versão adulterada do PuTTY CAC com certificado inválido). Ele verifica pelo menos 69 documentos recentemente abertos antes de descriptografar shellcode que recupera mais payloads de servidores controlados pelos atacantes.

A terceira falha de execução ligada à entrega do malware MeltingClaw é iniciada por Settings.lnk, que executa Complaint.exe (RustyClaw). Este baixa uma DLL MeltingClaw que puxa e executa módulos maliciosos adicionais da infraestrutura do adversário.

O problema foi corrigido na versão 7.13 do WinRAR, lançada em 30 de julho de 2025, portanto os usuários são aconselhados a atualizar rapidamente para a versão segura. Além disso, para se antecipar aos atacantes e detectar proativamente tentativas de exploração, as equipes de segurança podem contar com o conjunto completo de produtos da SOC Prime, suportado por IA, automação e inteligência de ameaças em tempo real, fortalecendo as defesas da organização em escala.