Alerta de segurança para defensores cibernéticos! A Microsoft recentemente corrigiu uma vulnerabilidade crítica de elevação de privilégios (CVE-2023-23397) que afeta o Microsoft Outlook para Windows, permitindo que adversários despejem senhas de hash de instâncias alvo. Notavelmente, a falha tem sido explorada na natureza como um zero-day desde abril de 2022, sendo utilizada em ataques cibernéticos contra o governo, o setor militar e organizações de infraestrutura crítica em toda a Europa.

Detecção do CVE-2023-23397

Com o número crescente de falhas de segurança afetando produtos de software amplamente utilizados, a detecção proativa da exploração de vulnerabilidades tem sido um dos principais casos de uso de segurança em 2021-2022 e ainda mantém a posição de liderança. A infame vulnerabilidade de escalonamento de privilégios rastreada como CVE-2023-23397 com uma classificação de gravidade de 9,8 baseada na pontuação CVSS impacta todas as versões do Microsoft Outlook. Sendo ativamente explorada na natureza, essa vulnerabilidade do Microsoft Outlook, quando abusada por atacantes, pode representar uma séria ameaça para organizações que dependem desses produtos populares da Microsoft. Para ajudar as organizações a detectar ativamente a atividade de adversários e detectar proativamente os padrões de exploração do CVE-2023-23397, a equipe da SOC Prime lançou recentemente regras relevantes do Sigma. Siga os links abaixo para acessar instantaneamente essas detecções mapeadas para a estrutura MITRE ATT&CK v12 e instantaneamente convertíveis para as soluções líderes da indústria de SIEM, EDR e XDR.

Possíveis padrões de exploração do Microsoft Outlook [CVE-2023-23397] (via criação de processo)

Esta regra Sigma aborda a tática de Acesso a Credenciais com a Autenticação Forçada (T1187) usada como sua técnica principal.

Outlook usado para abrir arquivo de mensagem isolado com localização suspeita (via linha de comando)

A regra Sigma referenciada acima também aborda a tática de Acesso a Credenciais com a técnica de Autenticação Forçada (T1187) juntamente com a tática de Acesso Inicial representada pela técnica de Phishing (T1566).

Ao clicar no Explorar Detecções botão, as organizações podem obter acesso instantâneo a ainda mais algoritmos de detecção destinados a ajudar a identificar o comportamento malicioso ligado às tentativas de exploração do CVE-2023-23397 que podem afetar potencialmente suas instâncias do Microsoft Outlook. Para uma investigação de ameaças mais eficiente, as equipes também podem investigar metadados relevantes, incluindo referências ATT&CK e CTI.

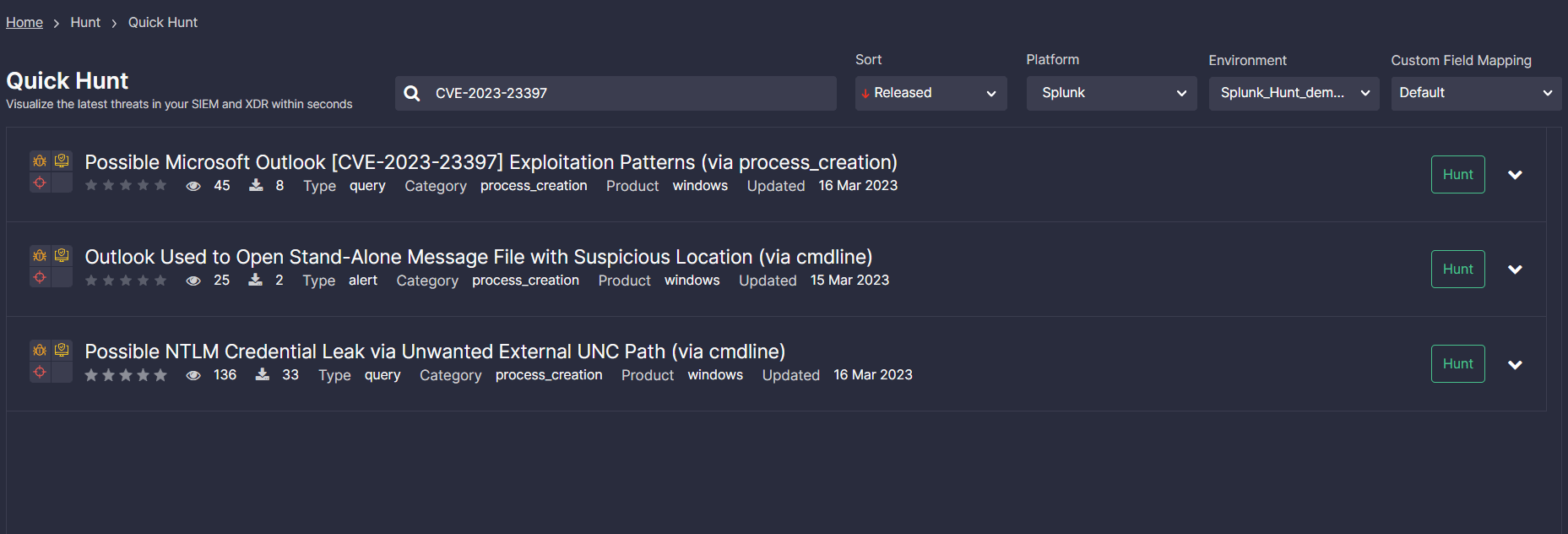

As equipes também podem aproveitar ao máximo o módulo Quick Hunt da SOC Prime para pesquisar ameaças relacionadas às tentativas de exploração do CVE-2023-23397. Aplique a tag personalizada “CVE-2023-23397” para filtrar a lista de consultas verificadas com base nas suas necessidades atuais, selecione sua plataforma e ambiente, e investigue imediatamente, economizando segundos na sua investigação de ameaças.

Análise do Zero-Day do Microsoft Outlook: CVE-2023-23397

O Patch Tuesday de março de 2023 lançou luz sobre uma notória vulnerabilidade de elevação de privilégios (CVE-2023-23397) que impacta todas as versões do Microsoft Outlook para Windows. O bug permite que os atacantes capturem credenciais NTLM enviando um e-mail malicioso para a vítima. De acordo com o aviso da Microsoft, nenhuma interação do usuário é necessária, já que o e-mail é disparado automaticamente quando recuperado e processado pelo servidor de e-mail.

Apesar de a autenticação NTLM ser considerada arriscada, ela ainda é utilizada em sistemas mais novos para torná-los compatíveis com os mais antigos. A autenticação, neste caso, é realizada com hashes de senha que o servidor captura de um cliente enquanto acessa o recurso compartilhado. O CVE-2023-23397 permite que hackers roubem esses hashes, que são posteriormente aproveitados para uma autenticação bem-sucedida na rede de interesse.

A vulnerabilidade foi descoberta pela primeira vez pela CERT Ucraniana e posteriormente investigada pelas equipes de Inteligência de Incidentes e Ameaças da Microsoft. Pesquisadores da Microsoft atribuem suas tentativas de exploração a atores de ameaças apoiados pela Rússia envolvidos em ataques cibernéticos direcionados a organizações europeias.

Pesquisadores de cibersegurança assumem que a atividade maliciosa pode estar ligada ao infame coletivo de hackers apoiado pela nação russa rastreado como APT28 (também conhecido como Fancy Bear APT ou UAC-0028). Com base na investigação do Serviço Estatal de Comunicações Especiais e Proteção de Informações da Ucrânia (SSSCIP), os atores de ameaça APT28 estavam por trás de uma série de ataques cibernéticos direcionados a enfraquecer a infraestrutura crítica da Ucrânia no início da primavera de 2022. Esse coletivo de hackers também foi observado em uma série de outras campanhas adversárias contra a Ucrânia em 2022, nas quais eles usaram a vulnerabilidade zero-day do Windows CVE-2022-30190 para espalhar Cobalt Strike Beacon e várias amostras de malware CredoMap nos sistemas comprometidos.

Como medidas de mitigação potenciais, os defensores cibernéticos recomendam corrigir o CVE-2023-23397 em tempo hábil e aplicar o script da Microsoft para verificar se as mensagens no Exchange usam um caminho UNC e garantir que não haja traços de exploração de vulnerabilidade.

Procurando maneiras de estar à frente de quaisquer ameaças cibernéticas e sempre ter detecção para TTPs adversários relacionados à mão? Obtenha acesso a mais de 800 regras para CVEs atuais e emergentes para identificar riscos em tempo hábil e fortalecer sua postura de cibersegurança. Acesse 140+ regras Sigma gratuitamente ou explore a lista completa de algoritmos de detecção relevantes sob demanda em https://my.socprime.com/pricing/