Uma vulnerabilidade crítica recém-revelada no SAP NetWeaver, uma falha de upload de arquivo não autenticada que permite RCE e rastreada como CVE-2025-31324, está sendo ativamente explorada por vários grupos ligados a nações-estados da China para atacar sistemas de infraestrutura crítica. Os defensores atribuem as intrusões observadas a grupos de ciberespionagem chineses, que provavelmente estão associados ao Ministério da Segurança do Estado da China (MSS) ou seus contratados privados associados.

Detectar Tentativas de Exploração do CVE-2025-31324 Ligadas a Adversários com Conexões na China

As zero-day explorações cada vez mais definem ataques cibernéticos modernos, uma falha de máxima severidade no SAP NetWeaver, CVE-2025-31324, seguiu o mesmo caminho, com exploração generalizada desde abril de 2025 por prováveis grupos APT ligados à China que visam infraestrutura crítica.

Para resistir proativamente aos crescentes riscos de intrusões, registre-se na Plataforma SOC Prime e acesse um conjunto de regras Sigma para detecção de exploração do CVE-2025-31324 ligado à última campanha de grupos com conexões na China.

Profissionais de segurança que buscam mais algoritmos de detecção abordando explorações do CVE-2025-31324 podem navegar no Threat Detection Marketplace pelo ID CVE diretamente, ou seguir este link. Além disso, usando a tag CVE, defensores cibernéticos podem acessar uma coleção mais ampla de regras para detectar a exploração de vulnerabilidades.

As detecções são compatíveis com dezenas de soluções SIEM, EDR e Data Lake, e estão alinhadas com o framework MITRE ATT&CK® . Elas também são enriquecidas com metadados acionáveis para fornecer um contexto abrangente de ameaça cibernética para uma investigação aprofundada.

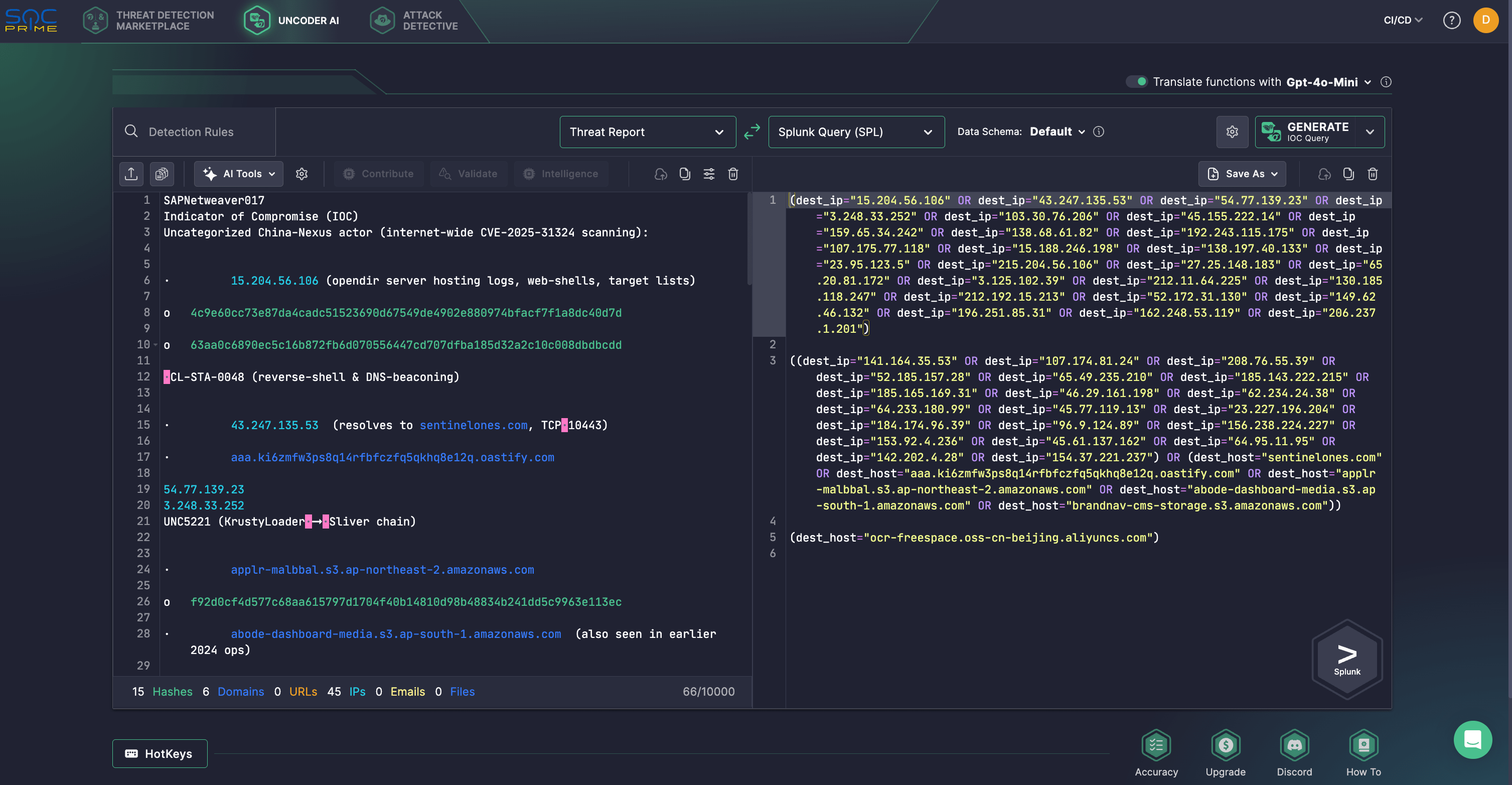

Engenheiros de segurança também podem aproveitar Uncoder AI—uma IA privada, não-agente, desenvolvida para engenharia de detecção informada por ameaças. Com o Uncoder, defensores podem converter automaticamente IOCs do relatório dedicado EclecticIQ em consultas de caça acionáveis, permitindo uma investigação eficiente da atividade APT com conexão na China explorando o CVE-2025-31324. Além disso, o Uncoder suporta a criação de lógica de detecção a partir de relatórios de ameaças brutas, previsão de tags ATT&CK, otimização de consultas orientada por IA e tradução de conteúdo de detecção em várias plataformas.

Análise de Exploração do CVE-2025-31324 Ligada a Grupos APT Chineses

Em abril de 2025, defensores observaram campanhas de exploração de alta intensidade visando infraestrutura crítica, abusando do SAP NetWeaver Visual Composer e explorando uma vulnerabilidade zero-day de máxima severidade, CVE-2025-31324. As operações dos adversários são estrategicamente direcionadas para infiltrar infraestrutura crítica, roubar dados sensíveis e estabelecer acesso de longo prazo a redes globais de alto valor.

Analistas do EclecticIQ avaliam que grupos ligados à China APT são altamente propensos a estar realizando ativamente uma campanha em larga escala de varredura e exploração na internet direcionada a sistemas SAP NetWeaver. A campanha visou uma gama de setores, incluindo distribuição de gás natural, serviços de gestão de água e resíduos no Reino Unido, fabricantes de dispositivos médicos e empresas de petróleo e gás nos EUA, bem como ministérios governamentais na Arábia Saudita que supervisionam políticas de investimentos e financeiras.

Evidências da extensão da campanha foram reveladas através de um servidor controlado pelo adversário hospedado no endereço IP 15.204.56[.]106, que continha logs de eventos detalhando atividades em vários sistemas comprometidos. Um servidor localizado neste endereço IP foi encontrado hospedando múltiplos arquivos, incluindo “CVE-2025-31324-results.txt”, que documenta 581 instâncias de SAP NetWeaver comprometidas que foram backdooradas com web shells, e outro arquivo TXT listando 800 domínios executando SAP NetWeaver, sugerindo que estes podem ser alvos futuros. Após a exploração do CVE-2025-31324, os atacantes implantam dois web shells para manter acesso remoto persistente e executar comandos arbitrários em sistemas infectados.

Defensores atribuem essas intrusões a grupos de hackers chineses identificados como UNC5221, UNC5174 e CL-STA-0048. CL-STA-0048 tentou configurar um shell reverso interativo com IP 43.247.135[.]53, anteriormente vinculado ao grupo. Esta gangue de hackers foi anteriormente ligada a ataques no sul da Ásia, onde exploraram falhas conhecidas em servidores IIS, Apache Tomcat e MS-SQL expostos publicamente para implantar web shells, shells reversos e malware PlugX .

Outro grupo rastreado como UNC5221 usou um web shell para implantar o KrustyLoader, uma ferramenta baseada em Rust capaz de entregar cargas secundárias como o Sliver, manter persistência e executar comandos de shell. Outro grupo de hackers por trás da exploração do CVE-2025-31324, conhecido como UNC5174, foi observado baixando o SNOWLIGHT, um carregador que se conecta a um servidor hardcoded para recuperar o VShell, um RAT baseado em Go, e o backdoor GOREVERSE.

De acordo com os pesquisadores, é altamente provável que os APTs afiliados à China continuem a armar software empresarial exposto à internet e dispositivos de borda na tentativa de obter acesso de longo prazo a infraestrutura crítica mundial.

Dada a exploração ativa contínua, usuários do SAP NetWeaver são fortemente aconselhados a atualizar prontamente suas instâncias para a última versão disponível conforme detalhado na Nota de Segurança SAP #3594142. Como medidas potenciais de mitigação para o CVE-2025-31324 em casos onde aplicar patches não é viável, o fornecedor recomenda remover o componente sap.com/devserver_metadataupload_ear conforme descrito na Nota SAP #3593336. Além disso, o acesso a /developmentserver/metadatauploader deve ser limitado a faixas de IP internas e autenticadas, e o acesso de redes não autenticadas ou públicas deve ser bloqueado usando regras de WAF ou firewall.

Como grupos de ameaças ligados à China estão estrategicamente visam plataformas amplamente utilizadas como o SAP NetWeaver, provavelmente devido ao seu papel crítico em ambientes empresariais e sua tendência a conter vulnerabilidades não corrigidas, a ultra-responsividade de defensores é um passo significativo para neutralizar proativamente ameaças emergentes. Plataforma SOC Prime equipa equipes de segurança com um conjunto completo de produtos respaldados por AI-tecnologia potenciada, capacidades automatizadas e inteligência de ameaças em tempo real para ajudar empresas globais a fortalecer suas defesas em escala.