No final do verão de 2024, o FBI, o Departamento de Defesa e a CISA emitiram um aviso conjunto alertando os especialistas em cibersegurança sobre o aumento das operações de adversários afiliados ao Irã conhecidos como Pioneer Kitten. As agências autoras de cibersegurança dos EUA, em colaboração com parceiros internacionais, emitiram recentemente outro aviso AA24-290A cobrindo a crescente atividade de atores de ameaças iranianos usando força bruta e acesso a credenciais em suas operações ofensivas para comprometer organizações em vários setores de infraestrutura crítica. Os adversários ligados ao Irã têm como objetivo roubar credenciais e informações de rede, que podem ser vendidas a cibercriminosos para facilitar ainda mais o acesso.

Detectando Ciberataques por Hackers Iranianos Descritos no Aviso CISA AA24-290A

Em 2024, grupos APT de várias regiões globais, incluindo Irã, China, Coreia do Norte e Rússia, mostraram um aumento notável em capacidades ofensivas dinâmicas e inovadoras. Hackers apoiados pelo Irã, reconhecidos como uma das ameaças APT mais formidáveis, estão criando desafios significativos para o cenário global de cibersegurança através de estratégias de ataque persistentes. O aviso mais recente AA24-290A por agências estaduais dos EUA e parceiros internacionais alerta sobre um aumento no acesso a credenciais e ataques de força bruta por adversários patrocinados pelo estado iraniano, destacando os riscos elevados enfrentados por infraestruturas críticas, governo, saúde e setores de energia em todo o mundo.

Para ficar à frente da avalanche de ataques, os profissionais de segurança podem contar com a Plataforma SOC Prime para defesa cibernética coletiva que oferece um conjunto completo de produtos para detecção avançada de ameaças, engenharia de detecção com IA e caça a ameaças automatizada. Os usuários da plataforma podem acessar as últimas informações de ameaças e regras de detecção curadas para ameaças emergentes lançadas sob SLA de 24 horas.

Pressione o botão Explorar Detecções abaixo para explorar imediatamente uma pilha dedicada de regras Sigma abordando as TTPs descritas no aviso AA24-290A. Todas as regras Sigma são mapeadas para o framework MITRE ATT&CK®, enriquecido com inteligência personalizada, e conversível para mais de 30 formatos de linguagem SIEM, EDR e Data Lake. Alternativamente, os defensores cibernéticos podem usar a tag “AA24-290A” para uma busca personalizada no Threat Detection Marketplace.

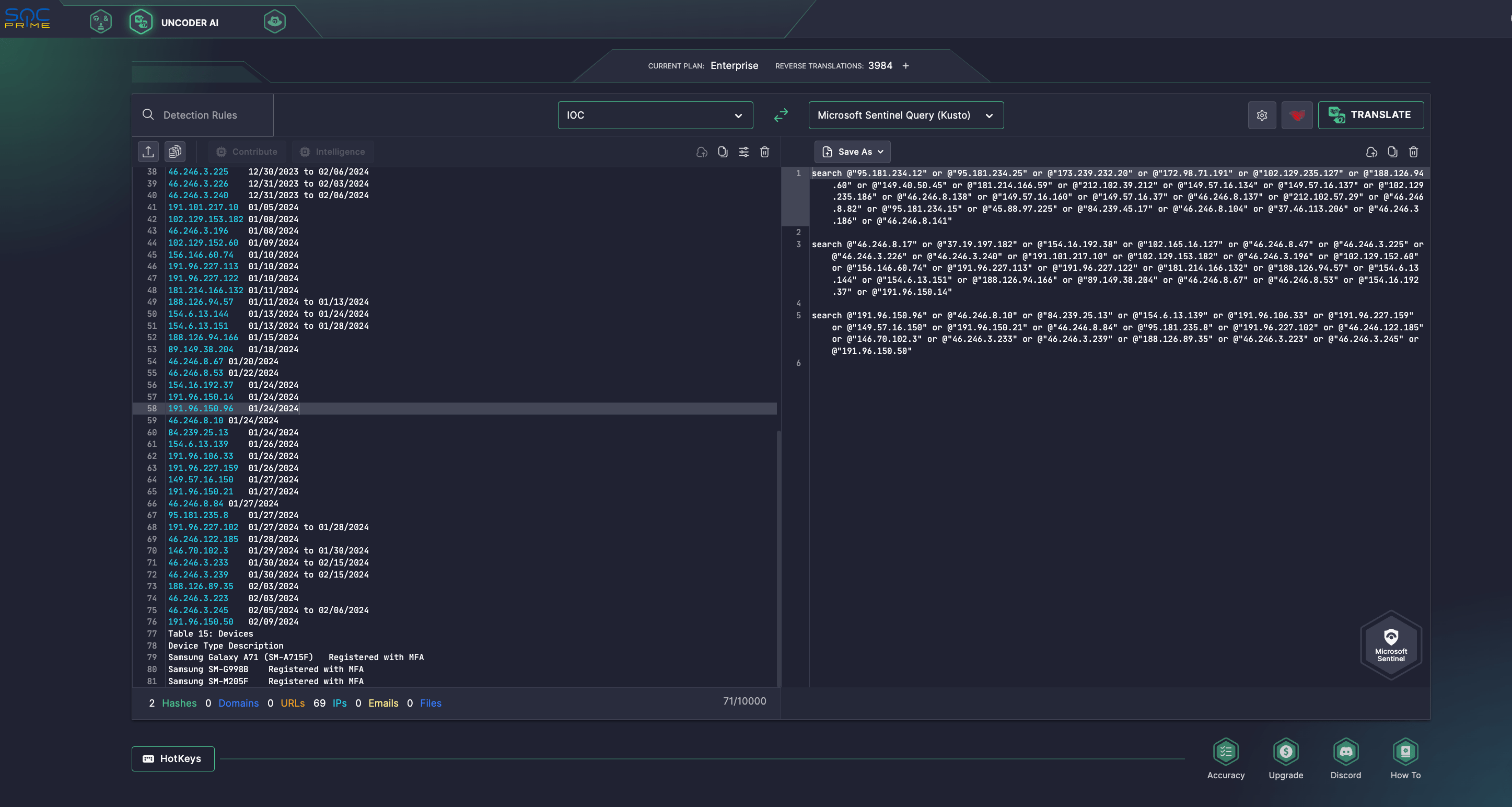

Os engenheiros de segurança também podem aproveitar o Uncoder AI para acelerar o empacotamento de IOC e a caça retrospectiva para TTPs usados em acesso a credenciais e ataques de força bruta usando IOCs do aviso correspondente, convertendo-os instantaneamente em consultas personalizadas correspondentes a SIEM, EDR e idiomas de Data Lake específicos.

Análise de Atividade Ligada ao Irã no Alerta AA24-290A

O último aviso de segurança AA24-290A das principais organizações autoras dos EUA, incluindo o FBI, CISA, NSA e parceiros internacionais, notifica os defensores sobre os riscos crescentes de uma operação ofensiva em larga escala conduzida por grupos de hackers iranianos. Os adversários aplicam várias técnicas de ataque de força bruta e atividade de acesso a credenciais para almejar organizações de infraestrutura crítica, incluindo os setores de saúde, governo, TI, engenharia e energia.

Desde meados do outono de 2024, os hackers iranianos têm empregado técnicas de força bruta, incluindo pulverização de senhas e “bombardeio por push” de MFA, para comprometer contas de usuários e acessar organizações. Eles conduziram reconhecimento de rede para reunir mais credenciais e informações que pudessem fornecer outros pontos de acesso. As agências acreditam que os atores iranianos vendem essas informações em fóruns cibercriminosos, onde podem ser usadas por outros para atividades maliciosas adicionais.

Após obter acesso às redes alvo, os adversários ligados ao Irã empregaram vários métodos para coletar credenciais adicionais, elevar privilégios e reunir informações sobre os sistemas e a rede da organização. Eles também se moveram lateralmente dentro da rede e baixaram dados que poderiam ajudar outros hackers com mais acesso e exploração.

Os adversários aplicaram contas de e-mail de usuários e grupos legítimos, frequentemente obtidas por métodos de força bruta, como pulverização de senhas, para obter acesso inicial a sistemas Microsoft 365, Azure e Citrix. Eles também exploraram a “fadiga de MFA” enviando notificações push repetidas até que os usuários as aprovassem. Uma vez dentro, os atores registraram seus próprios dispositivos com MFA para garantir seu acesso. Em alguns casos, aproveitaram registros abertos de MFA ou usaram uma ferramenta de redefinição de senha de autoatendimento para redefinir contas expiradas e habilitar MFA. Suas atividades frequentemente envolveram VPNs, com muitos endereços IP vinculados ao serviço de VPN Private Internet Access.

Os hackers iranianos também aproveitaram o RDP para movimentação lateral e empregaram ferramentas e métodos de código aberto, como enumeração de SPN Kerberos e dumps de diretório via Active Directory Microsoft Graph API para coleta de credenciais. Eles também usaram ferramentas como DomainPasswordSpray.ps1 para pulverização de senhas e Cmdkey para exibir nomes de usuários e credenciais. Para escalada de privilégios, os adversários tentaram a personificação de controlador de domínio, provavelmente explorando a nefasta vulnerabilidade Zerologon rastreada como CVE-2020-1472.

Os atacantes também confiaram em técnicas LOTL, utilizando ferramentas de linha de comando do Windows para coletar informações sobre controladores de domínio, domínios confiáveis, administradores de domínio e administradores de empresas. Eles também executaram consultas LDAP no PowerShell para coletar detalhes sobre o Active Directory, como nomes de computadores e sistemas operacionais. Em alguns casos, provavelmente usaram msedge.exe para se conectar à infraestrutura C2 do Cobalt Strike Beacon. Além disso, baixaram arquivos relacionados ao acesso remoto e ao inventário da organização, possivelmente exfiltrando-os para manter a persistência ou vender os dados online.

Para mitigar os riscos de ataques de força bruta e operações de acesso a credenciais afiliadas à atividade adversária apoiada pelo Irã, os defensores cibernéticos recomendam assegurar que a gestão de senhas do helpdesk de TI siga as políticas da empresa sobre verificação de usuários e força de senha, desativar contas de funcionários que saem para minimizar a exposição ao sistema, implementar MFA resistente a phishing, revisar regularmente as configurações de todos os protocolos de face pública, garantir que as políticas de senha estejam alinhadas com as últimas diretrizes do NIST, e desativar RC4 para autenticação Kerberos.

Diante dos crescentes riscos para a infraestrutura crítica global em diferentes indústrias, é crucial fortalecer as medidas de defesa proativas contra hackers iranianos. Plataforma SOC Prime para a defesa cibernética coletiva equipa organizações progressivas com uma solução viável para combater proativamente ameaças emergentes e existentes lançadas por grupos de APT apoiados pelo Estado, afiliados ao ransomware e qualquer tipo de ataque que desafie principalmente seus negócios, garantindo proteção de segurança abrangente e fortalecendo as defesas em escala.