Após a divulgação das CVE-2025-4427 e CVE-2025-4428, duas vulnerabilidades do Ivanti EPMM que podem ser encadeadas para RCE, outra questão crítica de segurança emergiu, representando uma ameaça severa para organizações que dependem do Active Directory (AD). Uma vulnerabilidade recentemente descoberta de escalonamento de privilégios no Windows Server 2025 dá luz verde aos atacantes para assumir o controle de qualquer conta de usuário do AD. A técnica, apelidada de “BadSuccessor”, explora o recurso de Conta de Serviço Gerenciado Delegado (dMSA) e é fácil de explorar em configurações padrão.

Detectar Ataques BadSuccessor

A vulnerabilidade “BadSuccessor” representa uma séria ameaça aos ambientes de Active Directory devido ao seu potencial de interrupções generalizadas. Fundamental para a gestão de identidade e acesso em empresas de todos os tamanhos, o comprometimento do AD pode levar ao controle total do domínio por atacantes. Especificamente, devido ao AD estar tão profundamente embutido na infraestrutura corporativa, esta vulnerabilidade poderia permitir que atacantes se movimentassem lateralmente, persistissem sem serem detectados e lançassem ataques devastadores como ransomware.

Para identificar ataques BadSuccessor a tempo, registre-se no SOC Prime Platform, oferecendo um conjunto de regras de detecção relevantes apoiadas por um conjunto completo de produtos para engenharia de detecção com IA, caça automatizada a ameaças e detecção avançada de ameaças. Basta clicar no botão Explorar Detecções abaixo e acessar imediatamente o stack de detecção relevante. Ou navegue pelo Threat Detection Marketplace usando a tag “badsuccessor”.

Profissionais de segurança que buscam mais conteúdo de detecção abordando ataques maliciosos que representam uma ameaça para o Active Directory podem aplicar a tag Active Directory” para revisar a coleção completa de algoritmos de detecção.

Todos os algoritmos de regras podem ser usados em várias soluções de SIEM, EDR e Data Lake, e estão alinhados com o MITRE ATT&CK® para pesquisa de ameaças simplificada. Além disso, cada regra Sigma independente de fornecedor é enriquecida com metadados acionáveis, como links de CTI, cronogramas de ataques, configurações de auditoria e mais contexto de ameaças cibernéticas.

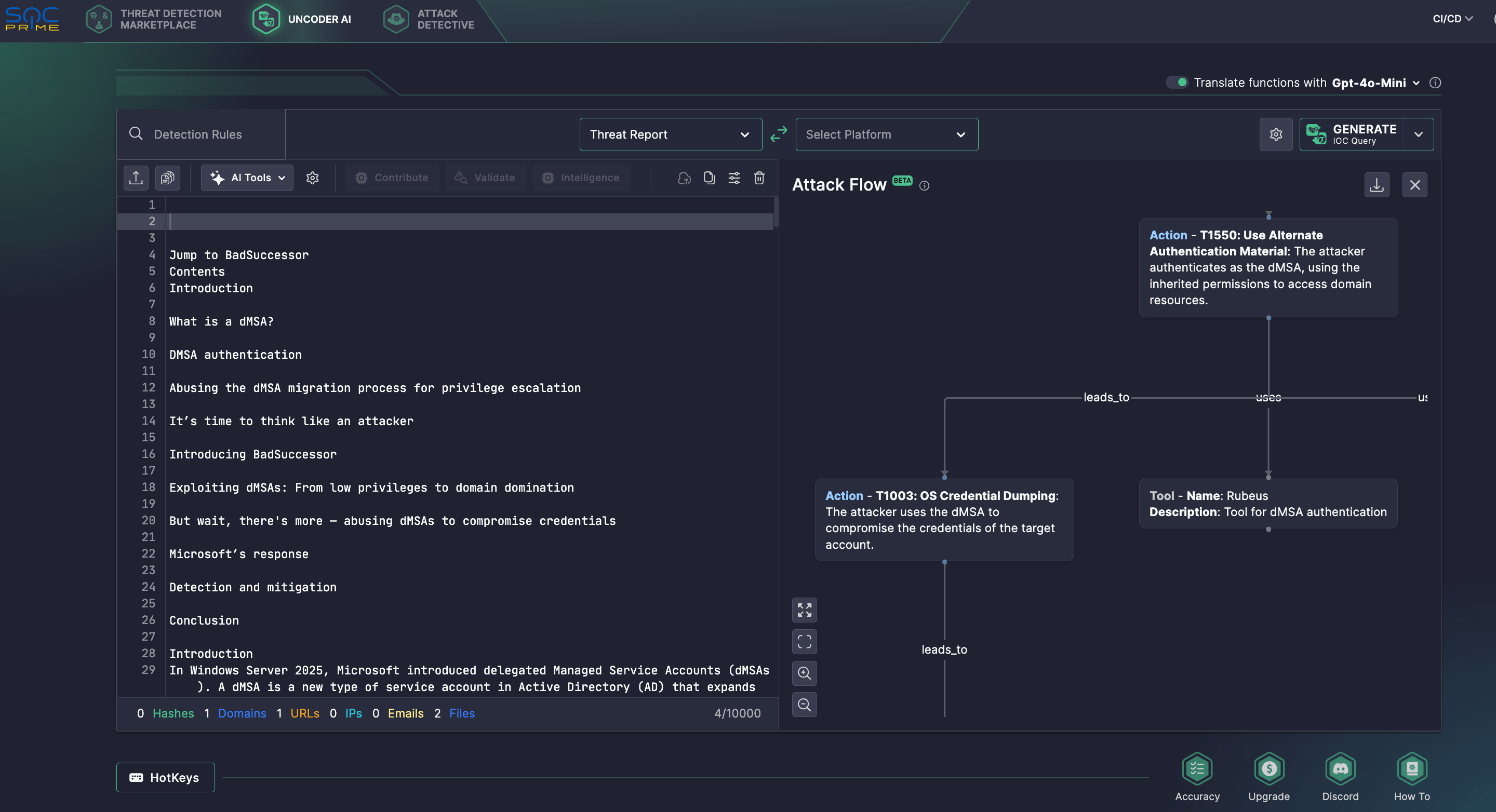

Para simplificar a investigação de ameaças, especialistas em segurança podem usar Uncoder AI – um IDE privado & co-piloto para engenharia de detecção informada por ameaças – agora completamente gratuito e disponível sem limites de tokens em funcionalidades de IA. Gere algoritmos de detecção a partir de relatórios de ameaças brutos, habilite varreduras rápidas de IOC em consultas otimizadas para desempenho, preveja tags ATT&CK, otimize código de consulta com dicas de IA e traduza-o entre várias linguagens de SIEM, EDR e Data Lake.

Além disso, o Uncoder AI oferece funcionalidade inédita inspirada pelo projeto open-source Attack Flow da MITRE para ajudar os defensores a passar de comportamentos isolados para sequências completas de adversários. Usando o relatório sobre o BadSuccessor da Akamai, profissionais de segurança podem transformá-lo em um fluxo visual, destacando cadeias de TTPs para informar a lógica de detecção proativa além dos IOCs. Para este propósito, o Uncoder AI utiliza o Llama 3.3 personalizado para processamento de detecção de engenharia e inteligência de ameaças, hospedado na nuvem privada SOC Prime SOC 2 Type II para máxima segurança, privacidade e proteção de IP.

Explorando a Vulnerabilidade BadSuccessor: Análise de Ataque

No Windows Server 2025, a Microsoft introduziu dMSAs, um aprimoramento para Contas de Serviço Gerenciado de Grupo (gMSAs) projetado para simplificar a transição de contas de serviço tradicionais. Notavelmente, os dMSAs permitem a “migração” sem interrupções de contas não gerenciadas existentes, marcando-as como predecessoras. No entanto, uma investigação mais aprofundada revelou um caminho crítico de escalonamento de privilégios. Ao explorar dMSAs, atacantes podem assumir o controle de qualquer usuário no domínio, incluindo contas de alta-privilegiadas como Admins de Domínio. O único pré-requisito é o acesso de escrita a quaisquer atributos de objeto dMSA, uma permissão que é frequentemente negligenciada em muitos ambientes.

Pesquisador da Akamai Yuval Gordon recentemente descobriu uma vulnerabilidade de escalonamento de privilégios decorrente deste novo recurso de dMSA delegado, que funciona em configurações padrão e é fácil de explorar. Esta vulnerabilidade provavelmente impacta a maioria das organizações dependentes de AD. Em 91% dos ambientes analisados, usuários fora do grupo de admins de domínio possuíam as permissões necessárias para realizar este ataque.

Existem dois cenários principais de exploração. O primeiro envolve o sequestro de um dMSA existente para realizar o ataque, enquanto o outro implica na criação de um novo dMSA, uma rota mais acessível, pois qualquer usuário com direitos para criar objetos msDS-DelegatedManagedServiceAccount em uma Unidade Organizacional (OU) padrão pode fazê-lo.

Ao marcar um dMSA como sucessor de um usuário existente, o Centro de Distribuição de Chaves (KDC) assume uma migração válida e automaticamente transfere todas as permissões do usuário original para o dMSA, sem exigir controle sobre a conta original e sem mecanismos de validação ou aprovação em vigor.

Essa técnica de adversário, apelidada de “BadSuccessor”, efetivamente dá controle de todo o domínio a qualquer usuário que possa criar ou modificar um dMSA. É uma vulnerabilidade habilitada por padrão com implicações severas para a segurança do domínio, particularmente porque contorna barreiras administrativas tradicionais.

Embora a Microsoft tenha reconhecido o problema e pretenda resolvê-lo no futuro, nenhum patch oficial está atualmente disponível. Na ausência de correção imediata, organizações são fortemente encorajadas a restringir a capacidade de criar dMSAs e apertar as permissões onde for possível. Para apoiar isso, a Akamai lançou um script PowerShell no GitHub que identifica todos os usuários não padrões com direitos de criação de dMSA e destaca as OUs onde essas permissões se aplicam. Para minimizar os riscos de ataques, confie na SOC Prime Platform que oferece uma suíte completa de produtos apoiada por automação, IA, e inteligência de ameaças em tempo real, ajudando organizações globais em diversos setores a superar as ameaças cibernéticas que mais antecipam.