As GenAI continuar a moldar a cibersegurança moderna com suas poderosas vantagens para fortalecer mecanismos de defesa, ele simultaneamente introduz novos riscos à medida que atores mal-intencionados exploram cada vez mais a tecnologia para atividades maliciosas. Recentemente, tem sido observado que adversários usam instaladores de IA falsos como iscas para espalhar diversas ameaças, incluindo as variantes de ransomware CyberLock e Lucky_Gh0$t e um malware recém-identificado chamado ‘Numero.’

Detectar Ataques de Ransomware e Malware Usando Ferramentas de IA Falsas

Os atacantes estão explorando cada vez mais a rápida adoção da IA para comprometer ativos de negócios críticos. O relatório de Tendências de Cibersegurança de 2025 da Gartner destaca o impacto crescente do GenAI, apontando para oportunidades emergentes para que as organizações fortaleçam suas abordagens de segurança e adotem estruturas de defesa mais flexíveis e escaláveis.

Para defender proativamente contra uma nova onda de ciberataques que espalham as variantes maliciosas CyberLock, Lucky_Gh0$t e Numero disfarçados de instaladores de ferramentas de IA falsos, defensores são incentivados a se registrar na SOC Prime Platform, que fornece detecções selecionadas e é respaldada por tecnologias de ponta para fortalecer a postura de cibersegurança da organização. Clique no Explorar Detecções botão e acesse instantaneamente regras Sigma para combater ameaças relevantes.

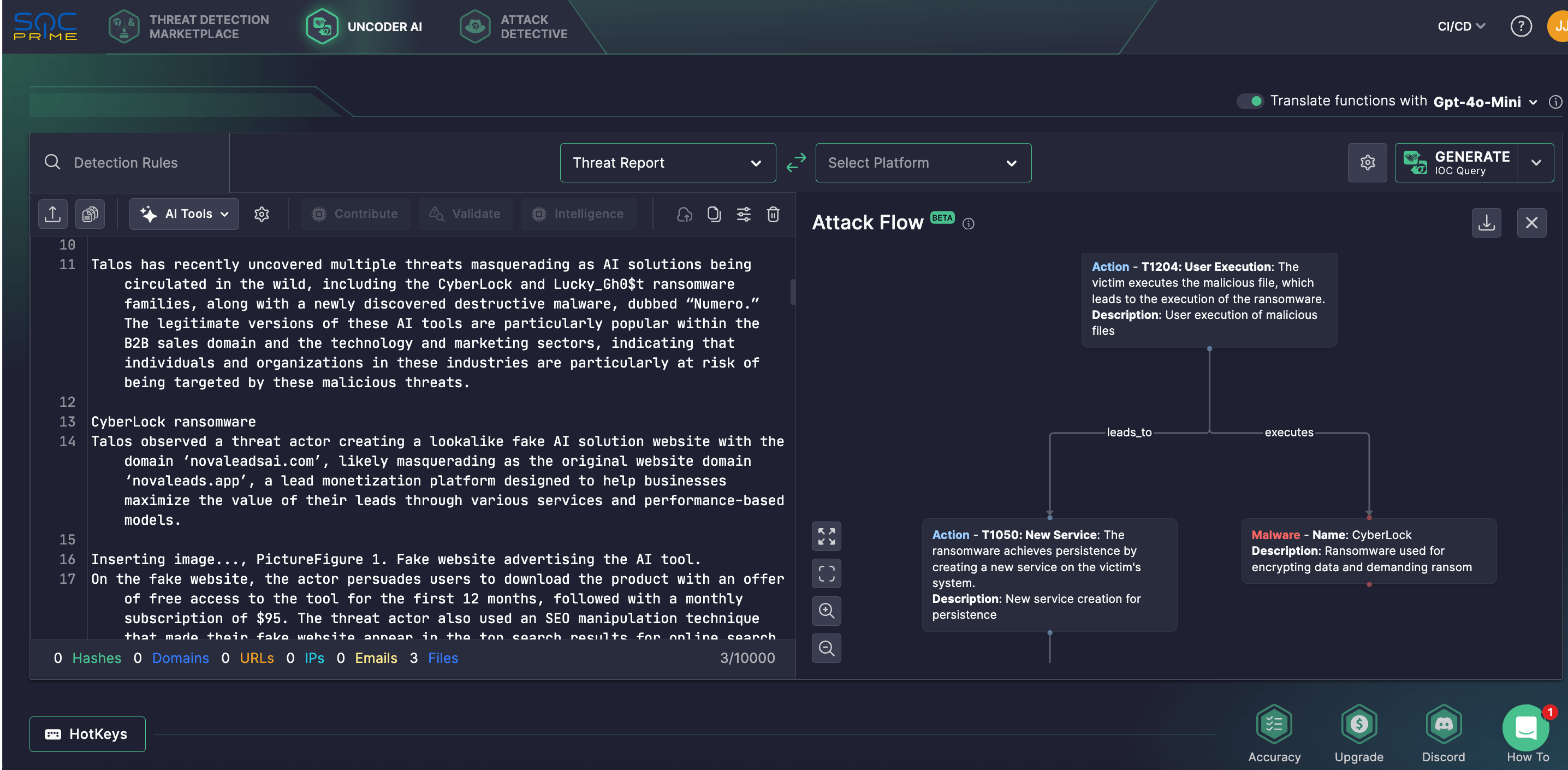

Especialistas em segurança também podem contar com o Uncoder AI, que apoia engenheiros de detecção em seus procedimentos diários de engenharia de detecção – desde o desenvolvimento e validação de casos de uso SIEM / MDR / EDR até otimização e documentação – acelerando fluxos de trabalho e melhorando a cobertura. Gere regras de detecção a partir de relatórios de ameaças ao vivo respaldados por IA, crie código de detecção com prompts personalizados de IA, valide a sintaxe e refine a lógica de detecção em mais de 56 formatos de linguagem e enriqueça regras Sigma com técnicas MITRE ATT&CK (sub-)usando seu co-piloto pessoal de IA para engenharia de detecção.

Como um dos casos de uso práticos do Uncoder AI, as equipes podem caçar IOCs relacionados à pesquisa do Cisco Talos cobrindo os ataques mais recentes que se aproveitam de instaladores de ferramentas de IA fraudulentos. Com o Uncoder AI, engenheiros de segurança podem analisar instantaneamente inteligência de ameaças bruta e convertê-la em consultas de hunting personalizadas adaptadas para o formato SIEM ou EDR selecionado.

Uncoder AI também introduz recursos inovadores inspirados pelo projeto de Attack Flow de código aberto da MITRE, permitindo que defensores mudem de análise de comportamentos isolados para mapeamento de sequências completas de adversários. Aproveitando relatórios como o da Cisco Talos, equipes de segurança podem visualizar cadeias de TTP, ajudando-as a desenvolver estratégias de detecção proativas que vão além dos IOCs tradicionais.

CyberLock, Lucky_Gh0$t Ransomware e Malware Chamado Numero: Análise de Ataque

Pesquisadores do Cisco Talos recentemente revelaram várias ameaças emergentes, incluindo o CyberLock e o Lucky_Gh0$t ransomware, juntamente com um malware recém-descoberto chamado ‘Numero’, que estão sendo distribuídos sob o disfarce de instaladores de software de IA legítimos. Entre as ferramentas de IA armadas usadas nesses ataques como iscas para espalhar a infecção estão ferramentas de IA amplamente reconhecidas como OpenAI ChatGPT e InVideo.

O ransomware CyberLock, desenvolvido em PowerShell, é projetado para criptografar arquivos direcionados na máquina da vítima. Outra ameaça, Lucky_Gh0$t, é identificada como uma variante do ransomware Yashma, parte da família mais ampla de ransomware Chaos, apresentando apenas mudanças mínimas no binário principal. Em contraste, Numero é classificado como malware destrutivo que perturba as vítimas alterando componentes da GUI do Windows, tornando efetivamente os sistemas infectados inutilizáveis.

Defensores observaram que as versões autênticas dessas ferramentas de IA são amplamente usadas em vendas e marketing B2B, indicando que os cibercriminosos por trás da campanha estão provavelmente direcionando profissionais nesses setores. Por exemplo, um site de personificação, novaleadsai[.]com, acredita-se que imita um serviço real de monetização de leads chamado NovaLeads. Pesquisadores suspeitam que está sendo promovido através de envenenamento de SEO para aumentar artificialmente a visibilidade nos resultados de busca. Visitantes do site são atraídos com uma oferta fraudulenta: acesso gratuito à ferramenta de IA por um ano, seguido de uma assinatura de $95/mês. No entanto, o link para download entrega um arquivo ZIP contendo um executável .NET chamado NovaLeadsAI.exe, compilado em 2 de fevereiro de 2025, no mesmo dia em que o site falso entrou no ar. Este executável atua como um dropper que lança o ransomware baseado em PowerShell CyberLock.

O ransomware CyberLock é entregue via um loader .NET. Após a execução, ele oculta a janela do PowerShell usando chamadas da API do Windows e descriptografa uma chave pública embutida para derivar chaves AES para criptografia de arquivos. Se não estiver já sendo executado com direitos de administrador, ele tenta elevar privilégios e executar-se novamente. Depois de criptografar os arquivos alvo, o CyberLock deixa um bilhete de resgate chamado ReadMeNow.txt na área de trabalho e define o papel de parede da área de trabalho para uma imagem baixada de um blog de cibersegurança. Em seguida, usa a ferramenta embutida do Windows cipher.exe com a /w flag para sobrescrever o espaço livre no disco rígido, tornando arquivos excluídos irrecuperáveis e complicando a análise forense. Embora essa técnica de limpeza tenha sido vista em ataques APT anteriores, o Talos não encontrou ligação com campanhas anteriores.

Pesquisadores observaram que adversários têm espalhado o ransomware Lucky_Gh0$t via um instalador falso posando como uma versão premium do ChatGPT. O arquivo autoextraível malicioso (SFX) incluía uma pasta contendo a carga útil do ransomware nomeada ‘dwn.exe’, imitando o legítimo ‘dwm.exe’ da Microsoft. O pacote também incluía ferramentas de IA de código aberto legítimas da Microsoft de seu repositório oficial do GitHub, normalmente usadas no desenvolvimento de IA baseado em Azure. Se uma vítima executar o instalador SFX, o script embutido dispara o ransomware. Lucky_Gh0$t, uma variante do ransomware Yashma, criptografa arquivos menores que 1,2GB e remove cópias de sombra de volume e backups para dificultar a recuperação. O bilhete de resgate deixado ao final do ataque continha um ID de descriptografia único e orientava as vítimas a entrar em contato com os atacantes através do aplicativo de mensagens Session para negociar o pagamento e receber um decifrador.

Outra amostra maliciosa usada nesses ataques, aproveitando instaladores de IA fraudulentos, é o uso de um novo malware destrutivo chamado ‘Numero’, mascarado como um instalador para a ferramenta de vídeo legítima de IA InVideo AI. O instalador falso, embutido com um arquivo batch malicioso, VBScript, e o executável Numero (‘wintitle.exe’), solta sua carga útil na pasta temporária do usuário e a lança em um loop infinito. Uma vez executado, o arquivo batch executa o Numero e pausa por 60 segundos usando VBScript. Escrito em C++ e compilado em janeiro de 2025, o Numero se comporta como um malware de manipulação de janelas. Ele evita a detecção verificando ferramentas de análise e depuradores conhecidos, depois corrompe repetidamente a área de trabalho da vítima sobrescrevendo elementos da GUI com a string ‘1234567890’, tornando o sistema inutilizável. O malware continua reiniciando através do loop do batch, garantindo persistência.

A sobreposição entre a crescente influência da IA e o uso de instaladores falsos pelos adversários destaca a importância premente de defesas de cibersegurança fortes para combater essas ameaças em evolução. Defensores recomendam validar a legitimidade das fontes de software de IA e baixar apenas de fornecedores confiáveis para minimizar o risco de infecções. Ao aproveitar a SOC Prime Platform, apoiada por IA ética e responsável, automação, inteligência de ameaças em tempo real, e baseada em princípios de confiança zero , organizações globais podem equipar suas equipes de segurança com tecnologias à prova de futuro para defesa proativa e navegar sem problemas na superfície de ataque em constante expansão.