Os atores da ameaça frequentemente exploram serviços em nuvem para C2 para disfarçar suas ações como tráfego normal e legítimo. O nefasto grupo de hackers patrocinado pelo estado chinês APT41 foi observado empregando a cepa maliciosa TOUGHPROGRESS entregue através de um site governamental hackeado e visando várias outras entidades governamentais. O que diferencia esse ataque é que o malware utiliza o Google Calendar para operações de C2.

Detectar Ataques do APT41

Em meio ao aumento das tensões geopolíticas, a ameaça dos Advanced Persistent Threats (APTs) se intensificou, com atores patrocinados por estados cada vez mais alvejando infraestruturas críticas, sistemas financeiros e redes governamentais usando explorações zero-day, spearphishing e malware avançado.

De acordo com o relatório CyberThreat de 2025 da Trellix, a China continua sendo uma força dominante no cenário de APT. APT40 e Mustang Panda foram os grupos mais ativos, responsáveis por 46% da atividade observada, enquanto as operações do APT41 aumentaram em 113% no primeiro trimestre, destacando a escala e persistência evolutivas das campanhas, como o uso recente do Google Calendar para distribuição de malware.

Registre-se na Plataforma SOC Prime e acesse uma ampla coleção de regras Sigma abordando a última campanha do APT41, apoiada por um conjunto completo de produtos para engenharia de detecção com IA, caça automatizada de ameaças e detecção avançada de ameaças. Basta pressionar o botão Explore Detecções abaixo e mergulhe imediatamente em uma pilha de detecção relevante compatível com várias soluções de SIEM, EDR e Data Lake, alinhada com MITRE ATT&CK, e enriquecida com CTI.

Defensores cibernéticos que procuram mais conteúdo abordando TTPs usados pelo APT41 patrocinado pela China podem navegar no Threat Detection Marketplace usando a tag “APT41” ou explorar uma coleção mais ampla contra atores estatais aplicando a tag “APT” na pesquisa.

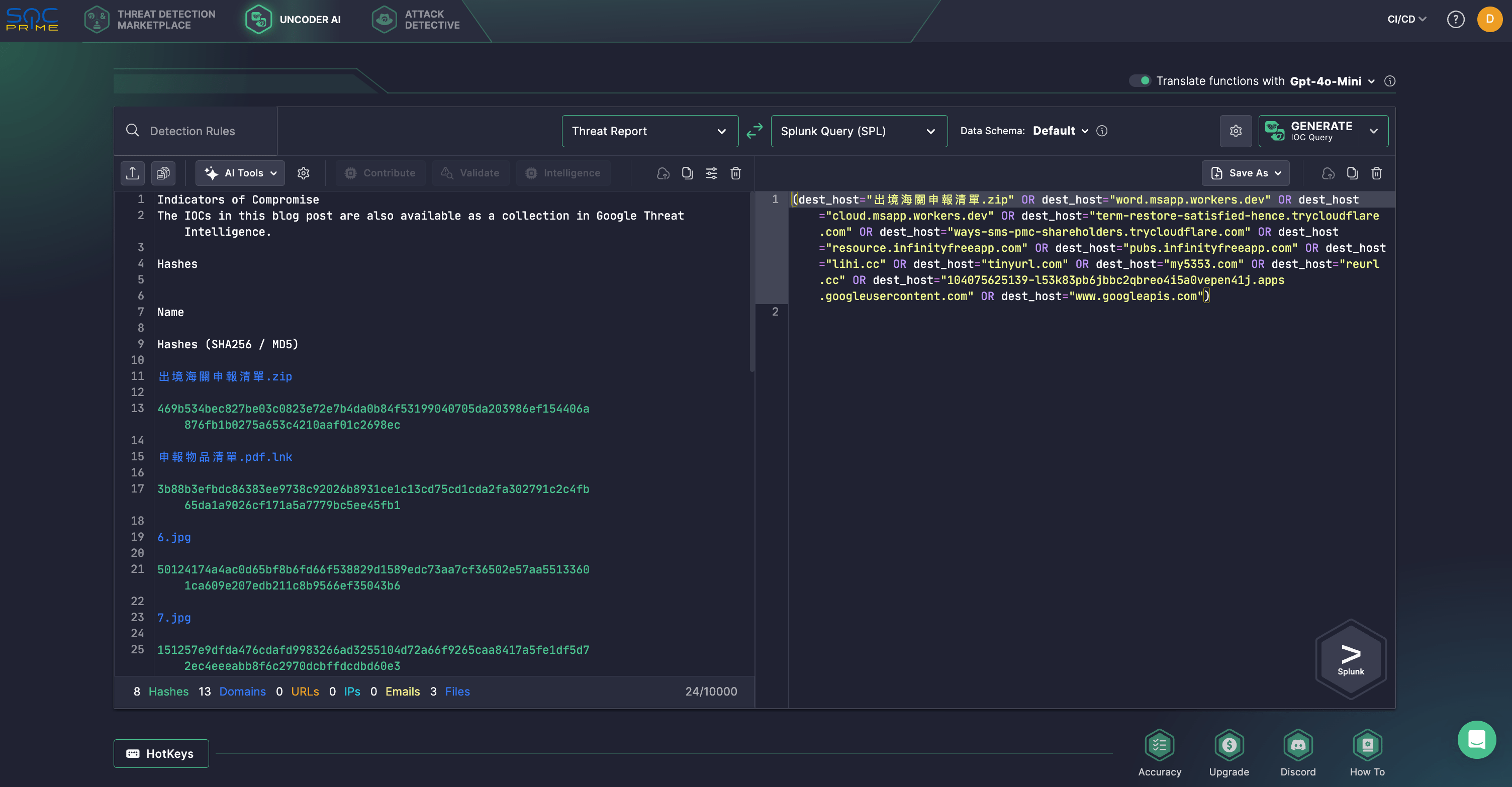

Para simplificar a investigação de ameaças, especialistas em segurança podem usar Uncoder AI – um IDE privado e co-piloto para engenharia de detecção informada por ameaças – agora disponível sem limites de token em recursos de IA. Gere algoritmos de detecção a partir de relatórios brutos de ameaças, habilite varreduras rápidas de IOC em consultas otimizadas para desempenho, preveja etiquetas ATT&CK, otimize o código de consulta com dicas de IA e traduza-o em várias linguagens de SIEM, EDR e Data Lake.

Por exemplo, profissionais de segurança podem caçar IOCs do relatório do Google Threat Intelligence Group sobre a última campanha do APT41. Com o Uncoder AI, especialistas em segurança podem facilmente analisar esses IOCs e transformá-los em consultas personalizadas adaptadas para a plataforma SIEM ou EDR escolhida. on the latest APT41 campaign. With Uncoder AI, security experts can effortlessly parse these IOCs and transform them into custom queries tailored for the chosen SIEM or EDR platform.

Análise de Ataques do APT41

Defensores descobriram uma nova campanha de ciberespionagem por um grupo de ameaça patrocinado pelo estado chinês que armou o Google Calendar para atacar organizações governamentais. Em um relatório recente, pesquisadores do Google atribuíram a atividade ao APT41 (também conhecido como Bronze Atlas, BARIUM, Earth Baku, Brass Typhoon, HOODOO, Wicked Panda, ou RedGolf), um grupo de hackers patrocinado por uma nação conhecido por atacar governos estrangeiros e indústrias como logística, mídia, automotiva e tecnologia.

A campanha, detectada no final de outubro pelo Google, começou com e-mails de spearphishing que levaram as vítimas a um arquivo ZIP armado contendo malware hospedado em um site governamental comprometido. O arquivo contém uma pasta e um atalho do Windows (LNK) disfarçado como um arquivo PDF. Dentro da pasta estão o que parecem ser sete imagens de artrópodes, rotuladas de “1.jpg” a “7.jpg”. A cadeia de infecção começa quando a vítima abre o arquivo de atalho, que exibe um PDF de chamariz alegando que as espécies listadas devem ser declaradas para exportação. Notavelmente, os arquivos rotulados “6.jpg” e “7.jpg” não são imagens reais, mas são usados como parte do engano. Após a execução, o arquivo lança um malware encoberto chamado ToughProgress.

O malware consiste em três módulos sequenciais, cada um servindo a um propósito específico e incorporando vários métodos de furtividade e evasão, como execução na memória, criptografia, compressão, ocultação de processo, ofuscação do fluxo de controle e o uso do Google Calendar para C2. Os três módulos maliciosos incluem PLUSDROP, um componente DLL responsável por descriptografar e carregar o próximo estágio diretamente na memória, PLUSINJECT, que realiza ocultação de processo injetando a carga final em um processo svchost.exe legítimo, e TOUGHPROGRESS, usado para executar atividades maliciosas em máquinas Windows infectadas e se comunicar com o atacante através do Google Calendar.

O que diferencia o ToughProgress é seu uso inovador do Google Calendar como mecanismo de C2. O malware interage com um Google Calendar controlado pelo atacante criando e modificando eventos para facilitar a troca de dados. Uma vez instalado, o ToughProgress cria um evento de calendário datado de 30 de maio de 2023, incorporando dados criptografados e exfiltrados na descrição do evento.

Comandos criptografados são incorporados pelos atacantes em eventos de calendário datados de 30 e 31 de julho de 2023. O malware verifica esses eventos, descriptografa e executa os comandos na máquina Windows infectada e, em seguida, faz o upload dos resultados da execução em um novo evento de calendário, permitindo que cybercriminosos recuperem a saída remotamente.

Como medidas potenciais de mitigação do APT41 visando minimizar os riscos das intrusões TOUGHPROGRESS, o Google desenvolveu impressões digitais personalizadas para detectar e remover instâncias maliciosas do Google Calendar e encerrar projetos do Workspace controlados pelo atacante. Domínios e arquivos prejudiciais também foram adicionados a listas de bloqueio do Safe Browsing. Em colaboração com a Mandiant, o fornecedor notificou as organizações afetadas, fornecendo informações sobre ameaças e amostras de tráfego TOUGHPROGRESS para apoiar a resposta a incidentes.

À medida que grupos APT patrocinados pelo estado chinês, como o APT41, aumentam os ataques de ciberespionagem, muitas vezes mirando entidades governamentais e empregando táticas avançadas de furtividade e evasão, os defensores buscam cada vez mais estratégias mais inteligentes para combater essas ameaças em evolução. A SOC Prime cura um conjunto completo de produtos para segurança empresarial apoiado por IA, automação e informações acionáveis sobre ameaças para ajudar as organizações a ultrapassar os ataques de complexidade e sofisticação crescentes.