Após a divulgação de CVE-2024-1086, uma falha de escalonamento de privilégios no kernel do Linux explorada ativamente em campanhas de ransomware, outra vulnerabilidade crítica surgiu, permitindo que invasores contornem a autenticação e realizem operações maliciosas adicionais.

Em 2025, a Gladinet foi alvo de atores de ameaças, sinalizada por vulnerabilidades críticas em seus produtos exploradas ativamente em campo. Uma zero-day no Gladinet CentreStack e Triofox (CVE-2025-30406) permitiu a execução remota de código por meio de uma gestão de chaves criptográficas defeituosa. Posteriormente, observou-se o CVE-2025-11371 em instâncias corrigidas, permitindo que invasores recuperassem chaves de máquina do Web.config e forjassem payloads ViewState que contornam verificações de integridade, desencadeando a desserialização insegura do lado do servidor e execução remota de código via a falha anterior.

Mais recentemente, pesquisadores da Mandiant do Google identificaram uma terceira vulnerabilidade crítica no Triofox (CVE-2025-12480), que permite que invasores contornem a autenticação para criar contas de administrador e implantem ferramentas de acesso remoto usando o recurso de antivírus da plataforma.

Detectar Tentativas de Exploração do CVE-2025-12480

Os cibercriminosos estão explorando crescentemente vulnerabilidades como uma porta de entrada primária em sistemas. O relatório Threat Landscape 2025 da ENISA mostra que a exploração representou mais de um quinto (21,3%) dos vetores de acesso inicial, com 68% desses incidentes seguidos por implantação de malware. Combinado com mais de 42.000 novas vulnerabilidades registradas pelo NIST este ano, as tendências ilustram uma pressão implacável sobre as equipes de cibersegurança. Cada sistema não corrigido é um potencial ponto de entrada, tornando a detecção precoce essencial para prevenir compromissos em larga escala.

A vulnerabilidade CVE-2025-12480 recentemente identificada no Triofox da Gladinet destaca essa ameaça crescente, sublinhando a importância de defesas proativas para ficar à frente dos ataques modernos.

Registre-se agora na Plataforma SOC Prime para acessar uma extensa coleção de conteúdo de detecção curado e inteligência de ameaças nativa de IA, ajudando sua equipe a superar campanhas ofensivas que exploram o CVE-2025-12480. Pressione o botão Explorar Detecções abaixo para mergulhar diretamente em uma pilha de detecção relevante.

Além disso, você pode usar a tag “UNC6485” para buscar mais conteúdo abordando TTPs adversários relacionados à atividade do cluster de ameaças por trás desses ataques. Para uma gama mais ampla de conteúdo SOC para detecção de exploração de vulnerabilidades, engenheiros de segurança também podem aplicar a tag “CVE”.

Todas as regras são compatíveis com múltiplos formatos SIEM, EDR e Data Lake e mapeadas para a estrutura MITRE ATT&CK® . Além disso, cada regra é enriquecida com CTI links, cronogramas de ataque, configurações de auditoria, recomendações de triagem e mais contexto relevante.

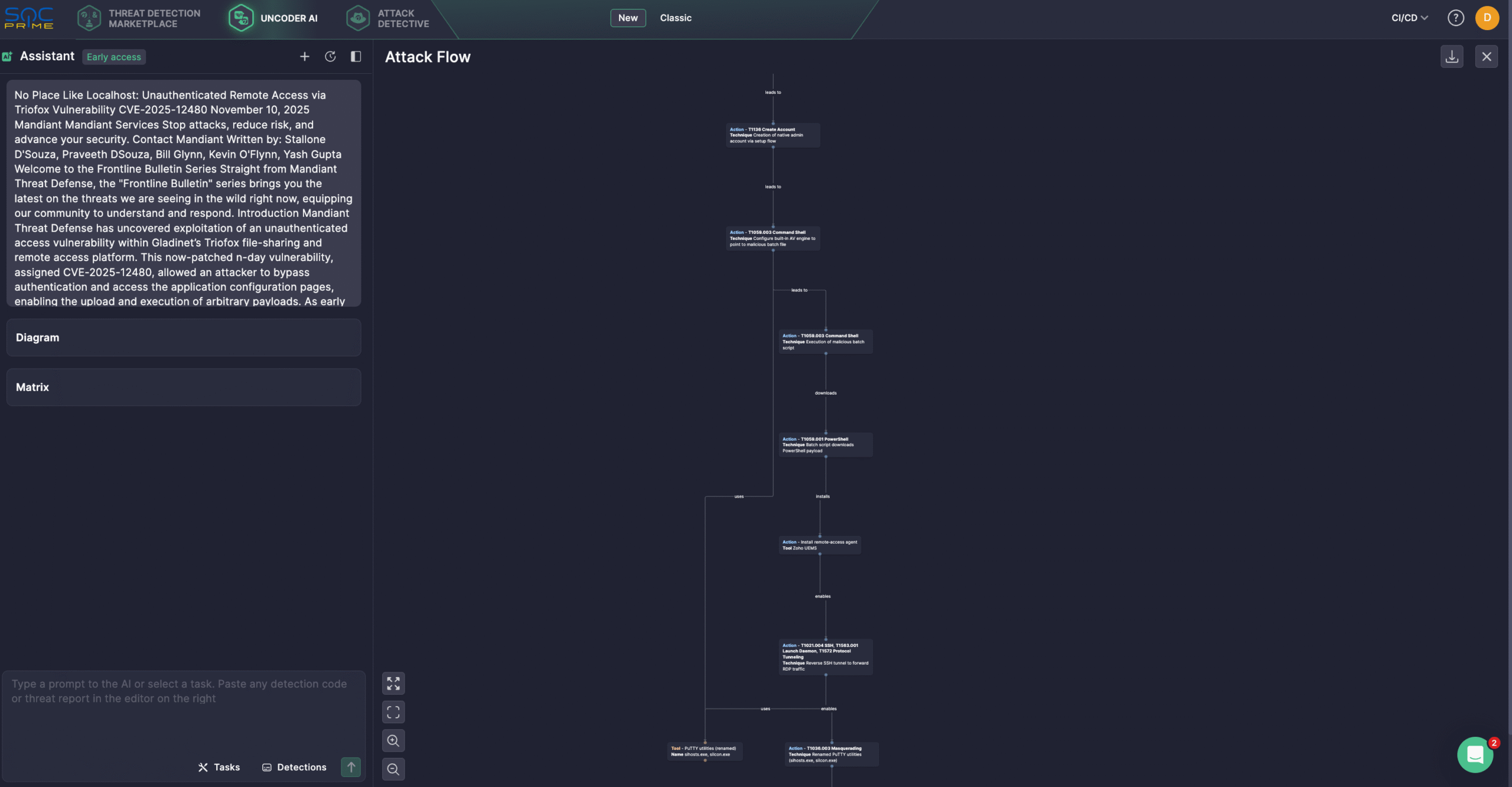

Engenheiros de segurança também podem aproveitar o Uncoder AI, um IDE e co-piloto para engenharia de detecção. Com o Uncoder, os defensores podem instantaneamente converter IOCs em consultas de caça personalizadas, criar código de detecção a partir de relatórios de ameaças brutos, gerar diagramas de Fluxo de Ataque, habilitar a previsão de tags ATT&CK, aproveitar a otimização de consultas impulsionada por IA e traduzir conteúdo de detecção através de múltiplas plataformas. Por exemplo, defensores cibernéticos podem gerar o diagrama de Fluxo de Ataque baseado na mais recente pesquisa da Mandiant do Google em segundos.

Análise do CVE-2025-12480

Em 10 de novembro de 2025, a Mandiant Threat Defense do Google publicou uma análise detalhada of CVE-2025-12480 (pontuação CVSS 9.1), uma vulnerabilidade zero-day na plataforma de compartilhamento de arquivos e acesso remoto Triofox da Gladinet. A vulnerabilidade foi ativamente armada pelo grupo de hackers rastreado como UNC6485 desde 24 de agosto de 2025, permitindo que invasores contornem a autenticação e executem código malicioso com privilégios de nível de sistema.

Os pesquisadores da Mandiant relataram que o UNC6485 explorou a vulnerabilidade CVE-2025-12480 no Triofox para acessar páginas de configuração protegidas. Usando essas páginas, os invasores criaram uma conta de administrador nativa chamada Cluster Admin por meio do processo de configuração. Esta nova conta foi então usada para carregar e executar arquivos maliciosos através do recurso de antivírus da plataforma.

O recurso antivírus permite que os usuários especifiquem um caminho arbitrário para o antivírus selecionado. Como este processo configurado é executado sob a conta SYSTEM , os invasores podem executar scripts arbitrários com privilégios completos do sistema. Neste caso, os adversários usaram o script em lote centre_report.bat, que baixou um instalador do Zoho Unified Endpoint Management System (UEMS) de 84.200.80[.]252 e implantou ferramentas de acesso remoto como Zoho Assist e AnyDesk.

O ataque começou com uma manipulação inteligente dos cabeçalhos de host HTTP. Ao alterar o cabeçalho do host para “localhost“, os invasores abusaram da função CanRunCriticalPage() , que confiava indevidamente no host HTTP sem verificar a origem do pedido. Isso permitiu acesso remoto a páginas que deveriam ter sido restritas e falsificação do endereço IP de origem dos invasores. Uma vez obtido o acesso, os invasores usaram a conta Cluster Admin para executar scripts maliciosos via caminho de configuração do antivírus.

Para evadir a detecção, o UNC6485 baixou ferramentas como Plink e PuTTY para estabelecer um túnel SSH criptografado até um servidor de comando e controle (C2) sobre a porta 433, permitindo, em última instância, o tráfego RDP inbound para acesso remoto persistente.

A vulnerabilidade afetou o Triofox v16.4.10317.56372 e foi corrigida na versão v16.7.10368.56560. Os usuários são fortemente aconselhados a atualizar para a versão corrigida imediatamente. As etapas de mitigação para o CVE-2025-12480 também incluem auditar todas as contas de administrador em busca de entradas não autorizadas, revisar e verificar configurações de antivírus, e monitorar o tráfego SSH outbound incomum para detectar quaisquer compromissos em andamento. Além disso, para ficar à frente dos invasores e detectar proativamente tentativas de exploração de vulnerabilidades potenciais, as equipes de segurança podem confiar no conjunto completo de produtos SOC Prime apoiado por IA, capacidades de automação e inteligência de ameaças em tempo real, enquanto fortalece as defesas da organização em escala.