Ataques cibernéticos impulsionados por IA estão rapidamente remodelando o cenário de ameaças para as empresas, introduzindo um novo nível de sofisticação e risco. Os cibercriminosos estão usando cada vez mais a inteligência artificial para potencializar ataques com motivação financeira, com ameaças cibernéticas como FunLocker ransomware e Koske malware como os exemplos mais recentes.

Em uma descoberta recente, a Equipe de Detecção e Resposta (DART) da Microsoft identificou um backdoor altamente avançado que utiliza a API de Assistentes OpenAI de uma maneira completamente nova—como um canal de comunicação de comando e controle (C2). Este método permite que os invasores gerenciem e coordenem discretamente operações maliciosas dentro de sistemas infectados, evitando defesas de segurança tradicionais. A descoberta destaca como a IA está sendo usada no cibercrime, sublinhando a necessidade de as empresas permanecerem vigilantes e adaptarem suas estratégias de segurança.

Detectar ataques do backdoor SesameOp

As organizações estão entrando em uma nova era de risco cibernético à medida que os atacantes utilizam cada vez mais a inteligência artificial para atingir sistemas críticos de negócios. IA Generativa não está apenas criando novas vulnerabilidades, mas também permitindo métodos de ataque mais sofisticados e adaptativos. O Relatório de Segurança Splunk 2025 conclui que líderes de segurança antecipam que atores de ameaça usarão IA generativa para tornar os ataques mais eficazes (32%), aumentar sua frequência (28%), inventar novas técnicas de ataque completamente (23%) e conduzir reconhecimento detalhado (17%). Estas tendências reforçam a necessidade urgente de as organizações repensarem suas estratégias de cibersegurança e adotarem defesas mais inteligentes e proativas contra ameaças impulsionadas por IA.

Registre-se na Plataforma SOC Prime para se beneficiar das capacidades defensivas da IA e detectar ataques do backdoor SesameOp nos estágios iniciais de desenvolvimento. A Plataforma entrega inteligência de ameaças em tempo hábil e conteúdo de detecção acionável, apoiada por um conjunto completo de produtos para defesa cibernética em tempo real. Clique Explore Detecções abaixo para acessar regras de detecção que tratam especificamente da atividade de malware SesameOp, ou use a tag “SesameOp” no Marketplace de Detecção de Ameaças.

Todas as detecções são compatíveis com múltiplas soluções SIEM, EDR e Data Lake e mapeadas para o framework MITRE ATT&CK®. Além disso, cada regra é acompanhada por metadados detalhados, incluindo inteligência de ameaças referências, cronogramas de ataque, recomendações de triagem e mais.

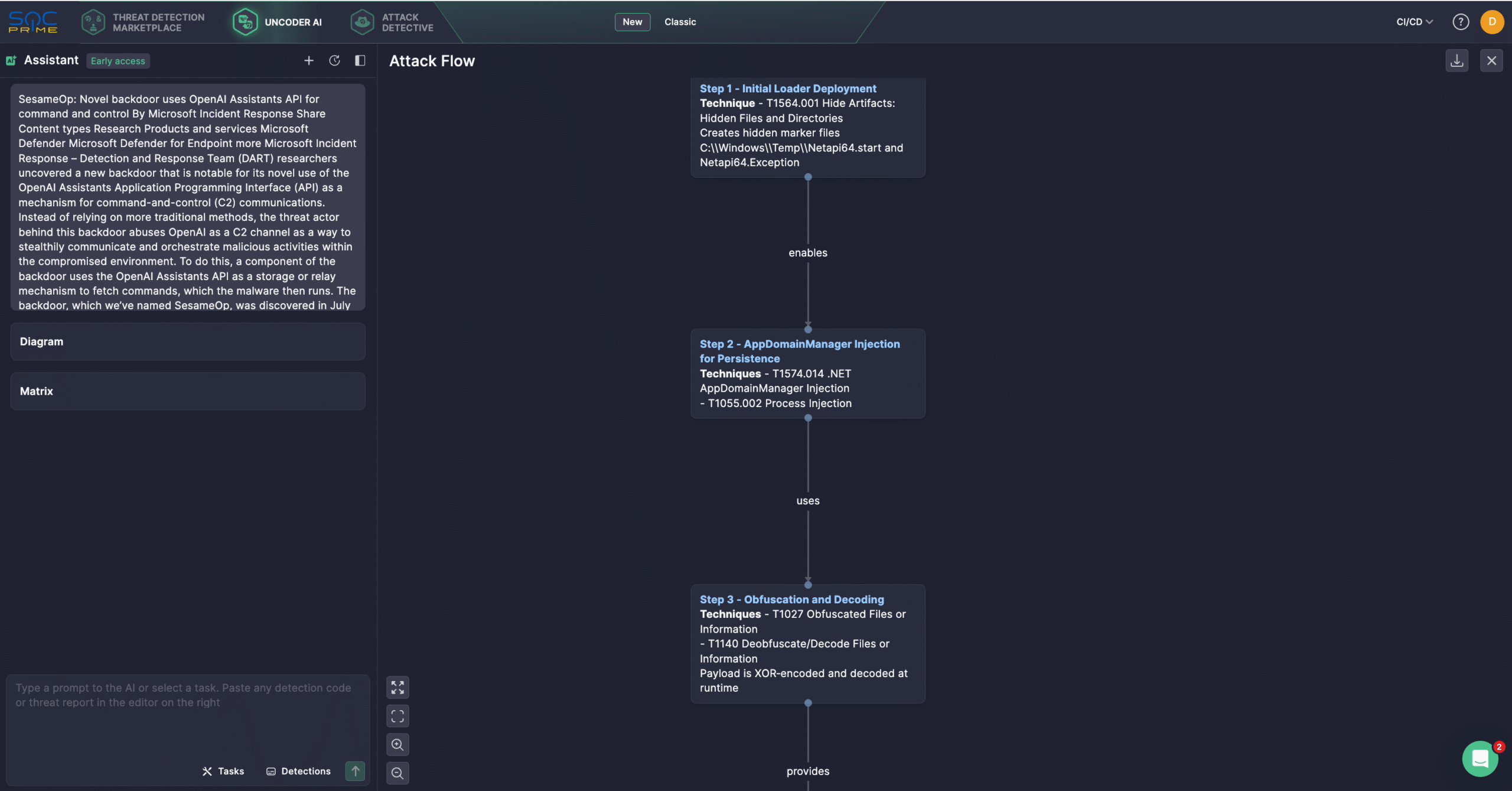

Engenheiros de segurança também podem aproveitar o Uncoder AI, um IDE e co-piloto para engenharia de detecção. Com o Uncoder, os defensores podem instantaneamente converter IOCs em consultas de caça personalizadas, criar código de detecção a partir de relatórios de ameaças brutos, gerar diagramas de Fluxo de Ataque, habilitar previsão de tags ATT&CK, aproveitar a otimização de consultas impulsionada por IA e traduzir conteúdo de detecção em várias plataformas. Por exemplo, profissionais de segurança podem usar os detalhes da pesquisa da DART da Microsoft para gerar um diagrama de Fluxo de Ataque em alguns cliques.

Análise de Ataques de Malware SesameOp

Pesquisadores da Microsoft identificaram recentemente um backdoor inovador chamado SesameOp, distinguido por seu uso inovador da API de Assistentes OpenAI para operações C2. Diferente dos métodos convencionais, os adversários usaram a API OpenAI como um canal de comunicação oculto para emitir e gerenciar comandos em ambientes comprometidos. Um componente do malware usou a API como um mecanismo de retransmissão para recuperar instruções e executá-las em sistemas infectados. A API de Assistentes OpenAI, usada pelo backdoor para operações C2, permite que os desenvolvedores incorporem agentes impulsionados por IA em aplicativos e fluxos de trabalho.

Descoberto em julho de 2025, durante a investigação de uma intrusão prolongada pela Microsoft, o SesameOp foi encontrado em uma rede onde os atacantes mantiveram persistência por vários meses. A análise revelou uma estrutura complicada de web shells internos ligados a processos maliciosos persistentes embutidos em utilitários Microsoft Visual Studio comprometidos via injeção .NET AppDomainManager , uma tática conhecida de evasão de defesa.

Outras buscas por utilitários do Visual Studio alterados de forma semelhante descobriram componentes adicionais projetados para suportar a comunicação com a rede de web shell interna. Um desses componentes foi identificado como o novo malware SesameOp. O SesameOp é um backdoor personalizado construído para persistência a longo prazo, permitindo que os atacantes controlem furtivamente sistemas comprometidos, sugerindo que o objetivo principal da operação era espionagem prolongada.

A cadeia de infecção inclui um carregador (Netapi64.dll) e um backdoor .NET (OpenAIAgent.Netapi64) que usa a API de Assistentes OpenAI como seu canal C2. O DLL, fortemente ofuscado com Eazfuscator.NET, é construído para furtividade, persistência e comunicação criptografada. Em tempo de execução, Netapi64.dll é injetado no processo host via injeção .NET AppDomainManager , acionado por um arquivo .config especialmente criado embalado com o executável host.

OpenAIAgent.Netapi64 abriga a funcionalidade principal do backdoor. Apesar de seu nome, ele não usa SDKs OpenAI nem executa modelos localmente; em vez disso, ele consulta a API de Assistentes OpenAI para recuperar comandos comprimidos e criptografados, descriptografa e executa-os no host, então retorna os resultados como mensagens de API. Compressão e criptografia são usadas para manter tanto as cargas de entrada quanto as respostas de saída discretas.

Mensagens maliciosas usam três tipos de descrição: SLEEP (pausar a thread), Payload (extrair instruções da mensagem e executá-las em uma thread separada) e Result (retornar a saída da execução para o OpenAI com a descrição definida como “Result”). Embora as identidades dos adversários ligados à campanha ofensiva permaneçam desconhecidas, o caso destaca o contínuo abuso de serviços legítimos para ocultar atividade maliciosa. Para aumentar a conscientização, a Microsoft compartilhou suas descobertas com o OpenAI, que desativou a chave de API e conta suspeitas. O OpenAI planeja descontinuar esta API em agosto de 2026, substituindo-a pela nova API de Respostas.

Como etapas de mitigação potenciais para evitar ataques do backdoor SesameOp, o fornecedor recomenda auditar regularmente firewalls e logs de servidores web, proteger todos os sistemas voltados para a Internet e usar proteções de endpoint e rede para bloquear comunicações C2. É essencial garantir que a proteção contra violação e a proteção em tempo real estejam habilitadas no Microsoft Defender, executar detecção de endpoint no modo de bloqueio e configurar investigação e remediação automatizadas para lidar rapidamente com a ameaça potencial. Além disso, as equipes devem habilitar proteção entregue na nuvem e bloquear aplicativos potencialmente indesejados para reduzir o risco representado pelos ataques em evolução. O uso crescente de ataques cibernéticos empregando métodos inovadores e tecnologia de IA exige maior vigilância dos defensores para se manterem à frente dos adversários.

O surgimento do SesameOp, um backdoor que explora exclusivamente a API OpenAI como um canal C2 para coordenar secretamente atividades maliciosas, reflete a tendência de táticas cada vez mais sofisticadas empregadas por atores de ameaça. Ao confiar em Plataforma de Inteligência de Detecção Nativa de IA para equipes SOC, que fornece inteligência de detecção em tempo real e em múltiplas plataformas para antecipar, detectar, validar e responder às ameaças cibernéticas de forma mais rápida e eficaz, organizações globais podem construir um ecossistema de cibersegurança resiliente e antecipar ataques que mais importam.