Uma nova crítica zero-day vulnerabilidade RCE no Microsoft Windows, rastreada como CVE-2025-33053, foi ativamente explorada pelo Stealth Falcon (também conhecido como FruityArmor) grupo APT. A falha leva a RCE manipulando o diretório de trabalho do sistema. Os atacantes utilizaram um método anteriormente desconhecido para executar arquivos de um servidor WebDAV alterando o diretório de trabalho de uma ferramenta legítima do Windows, enquanto se apoiavam em técnicas avançadas de anti-análise para evasão de detecção.

Detectar Exploração do CVE-2025-33053 pelo APT Stealth Falcon

A exploração de vulnerabilidades continua sendo um dos vetores de ataque inicial mais comuns. Em 2025, os atacantes têm explorado vulnerabilidades para acesso inicial 34% a mais, levando a mais violações de segurança do que no ano anterior.

Grupos de hackers avançados frequentemente se apoiam em uma fusão de técnicas adversárias sofisticadas, como explorações de zero-day, malware personalizado e táticas furtivas, para representar riscos graves às organizações de alto perfil em todo o mundo, como a última campanha pelo Stealth Falcon.

Equipes de segurança que buscam mais conteúdo relacionado à detecção podem navegar pelo Threat Detection Marketplace usando a tag dedicada “Stealth Falcon” ou explorar uma coleção mais ampla de algoritmos aplicando a tag “CVE”.

Todas as detecções podem ser usadas em várias tecnologias SIEM, EDR e Data Lake e estão alinhadas com a estrutura MITRE ATT&CK para facilitar a investigação de ameaças. A plataforma SOC Prime equipa equipes de segurança com conteúdo de detecção de alta qualidade enriquecido com links CTI, linhas do tempo de ataques, configurações de auditoria, recomendações de triagem e mais contexto relevante.

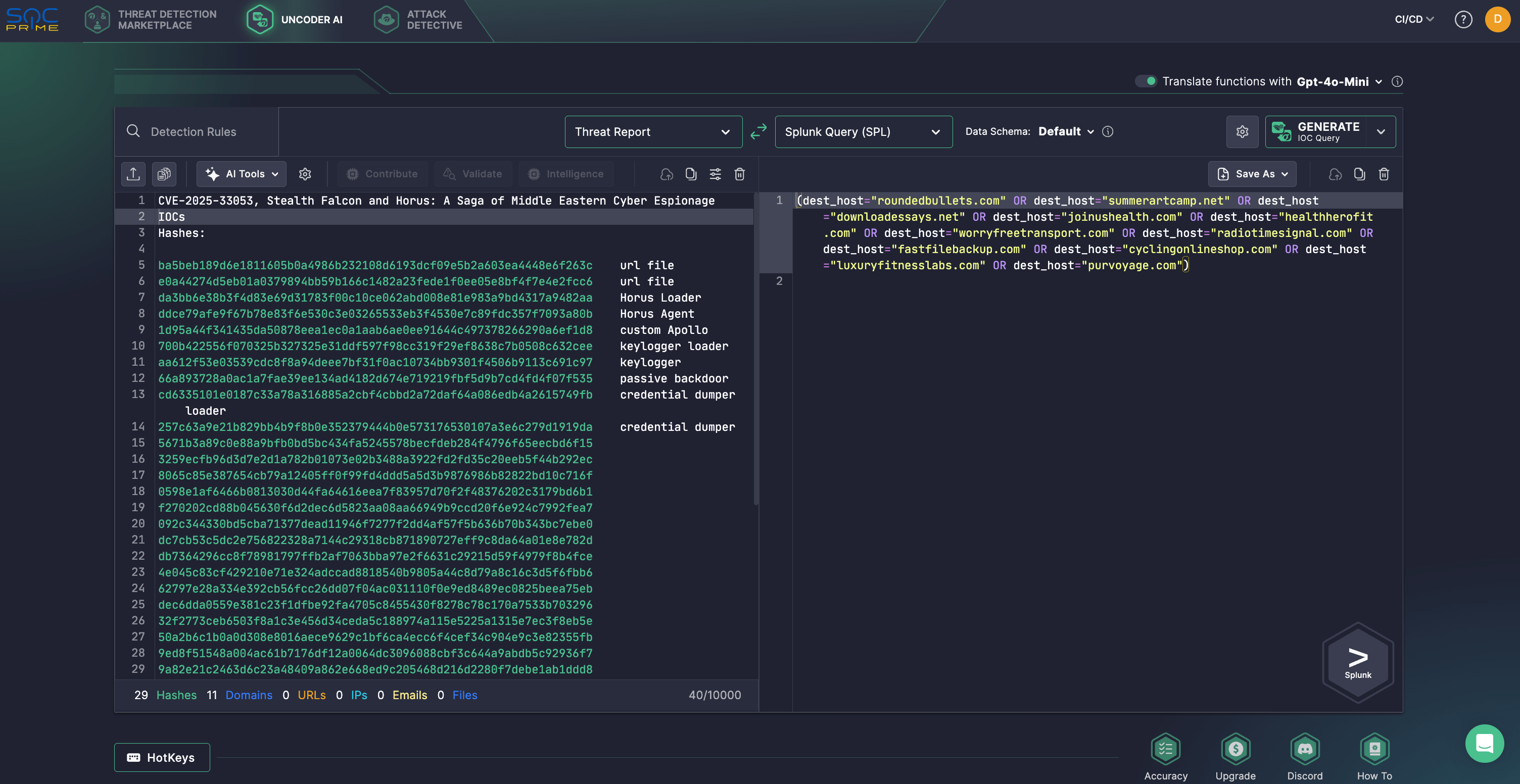

Os engenheiros de segurança podem também aproveitar Uncoder AI— uma IA privada e não agente construída para engenharia de detecção informada por ameaças. Com o Uncoder, os defensores podem converter automaticamente IOCs do relatório dedicado da Check Point em consultas de caça acionáveis, permitindo uma investigação eficiente da atividade APT Stealth Falcon explorando o CVE-2025-33053. Além disso, o Uncoder suporta a elaboração de lógica de detecção a partir de relatórios de ameaças brutas, previsão de tags ATT&CK, otimização de consultas dirigidas por IA e tradução de conteúdo de detecção em várias plataformas.

Análise do CVE-2025-33053

Pesquisadores da Check Point identificaram uma nova campanha pelo grupo APT conhecido como Stealth Falcon, que explorou um arquivo URL para armar uma exploração zero-day. Rastreada como CVE-2025-33053, essa falha com uma alta pontuação CVSS chegando a 8.8, permite que atacantes não autorizados explorem o controle externo de nomes ou caminhos de arquivos no WebDAV para executar código remotamente sobre uma rede.

O Stealth Falcon é conhecido por espionagem cibernética no Oriente Médio desde pelo menos 2012. Na última campanha, os atores da ameaça visaram entidades de alto perfil no Oriente Médio e na África, incluindo os setores público e de defesa na Turquia, Catar, Egito e Iémen. O Stealth Falcon continua a se apoiar em e-mails de spear-phishing contendo links ou anexos que exploram WebDAV e LOLBins para implantar malware.

O conjunto de ferramentas inclui implantes personalizados construídos na estrutura de red teaming de código aberto Mythic. Esses implantes apresentam técnicas de anti-análise e validam sistemas vítimas antes de implantar cargas mais sofisticadas. O Stealth Falcon também implanta o Horus Agent, um implante baseado em Mythic sob medida, nomeado em homenagem à divindade egípcia com cabeça de falcão. Além disso, o Stealth Falcon utiliza várias ferramentas personalizadas nunca antes vistas, como keyloggers, backdoors furtivos e um Despejador de Credenciais de Controlador de Domínio.

O fluxo de ataque começa com um e-mail de phishing contendo um arquivo URL malicioso, tipicamente embutido em um arquivo ZIP e disfarçado como um documento legítimo. Este arquivo explora o CVE-2025-33053 abusando do iediagcmd.exe para executar um route.exe malicioso do servidor WebDAV do adversário. A fase inicial envolve o Horus Loader, um carregador baseado em C++ protegido pelo Code Virtualizer. Ele usa técnicas avançadas de anti-análise, como mapeamento manual de kernel32.dll and ntdll.dll, e verifica mais de 100 processos antivírus de 17 fornecedores para evitar detecção. Para distrair a vítima, ele descriptografa e abre um PDF de isca. O carregador então emprega IPfuscation para decodificar a carga útil de endereços IPv6, injetando-a em msedge.exe usando chamadas de sistema como ZwAllocateVirtualMemory, ZwWriteVirtualMemory, e NtResumeThread.

A carga final, apelidada de Horus Agent, é fortemente ofuscada com técnicas personalizadas da OLLVM, incluindo criptografia de strings, achatamento de fluxo de controle e hashing de API para resolução dinâmica de importação. Ela se comunica com sua infraestrutura C2 sobre HTTP criptografado por AES, protegida por HMAC-SHA256, usando até quatro domínios e apresentando uma data de interrupção em 31 de dezembro de 2099.

As funcionalidades suportadas incluem reconhecimento de sistema e injeção de shellcode encoberta. A cadeia de infecção também incorpora o Spayload, um implante C++ derivado do Mythic, oferecendo capacidades sofisticadas de pós-exploração.

Devido à exploração em andamento, a CISA adicionou CVE-2025-33053 ao seu catálogo KEV, exigindo que as agências FCEB apliquem o patch até 1º de julho de 2025. Para responder prontamente a uma ameaça pouco após a divulgação do CVE-2025-33053, a Microsoft lançou um patch em 10 de junho de 2025. Como medidas potenciais de mitigação do CVE-2025-33053 para reduzir os riscos de tentativas de exploração, os defensores recomendam atualizar os sistemas Windows para a última versão corrigida, treinar funcionários para identificar tentativas de spear-phishing, monitorar o tráfego WebDAV para domínios suspeitos e usar soluções de segurança viáveis para detectar abuso de LOLBin e injeção de processos não autorizados.

O uso do CVE-2025-33053 pelo Stealth Falcon demonstra as capacidades avançadas do grupo e o foco estratégico em alvos de alto valor no Oriente Médio. A vulnerabilidade implica riscos críticos para as organizações devido ao uso disseminado do WebDAV em ambientes empresariais para compartilhamento de arquivos remoto e colaboração. O patching imediato e o monitoramento contínuo de ameaças são primordiais para defesa contra ameaças tão críticas. SOC Prime curte um conjunto completo de produtos construído sobre princípios de confiança zero e apoiado por IA, automação e inteligência de ameaças acionável para capacitar organizações globais com tudo o que precisam para exceder as ameaças cibernéticas.