Desde a invasão em grande escala da Ucrânia, grupos cibercriminosos de origem russa têm atacado incessantemente os órgãos estatais ucranianos e os setores empresariais para espionagem e destruição. Recentemente, pesquisadores de cibersegurança descobriram uma campanha massiva de ciberespionagem explorando uma vulnerabilidade de dia zero no 7-Zip para entregar SmokeLoader malware. O objetivo final da campanha foi a ciberespionagem, intensificando as linhas de frente digitais da guerra em andamento na Ucrânia.

Detectar Tentativas de Exploração do CVE-2025-0411

Os volumes crescentes de campanhas de ciberespionagem contra a Ucrânia e seus aliados destacam-se como um aspecto significativo do cenário atual de ameaças cibernéticas. Uma operação de grande escala recentemente descoberta ressalta ainda mais esse perigo, explorando uma falha de dia zero na ferramenta de código aberto 7-Zip amplamente utilizada por organizações globais.

A falha CVE-2025-0411 permite que atacantes remotos contornem as proteções Mark-of-the-Web (MotW) e executem código arbitrário no contexto do usuário atual, levando eventualmente a SmokeLoader infecções. Dado o padrão de atores de ameaça russos testando táticas maliciosas na Ucrânia antes de extrapolá-las para alvos globais, as equipes de segurança devem agir proativamente.

SOC Prime Platform para defesa cibernética coletiva agrega um conjunto de regras Sigma curadas que enfrentam a mais recente campanha de dia zero de grupos cibercriminosos vinculados à Rússia mirando na Ucrânia e explorando CVE-2025-0411 para espalhar SmokeLoader. Clique no Explorar Detecções abaixo para acessar imediatamente as regras.

As detecções são compatíveis com várias soluções SIEM, EDR e Data Lake, e mapeadas para o framework MITRE ATT&CK® para facilitar a investigação de ameaças. Além disso, cada regra Sigma é enriquecida com metadados extensos, incluindo CTI referências, cronogramas de ataque, recomendações de triagem e mais.

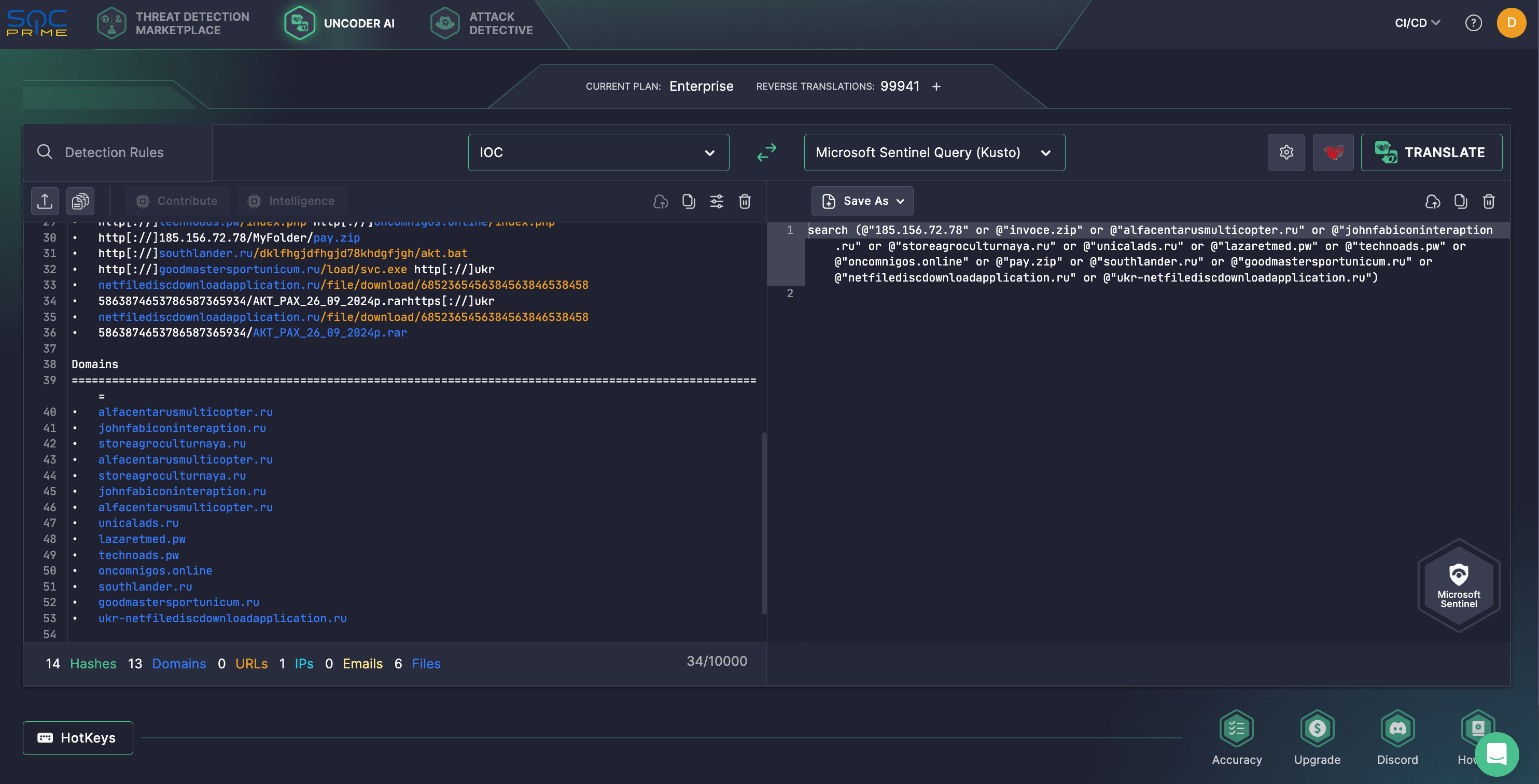

Para prosseguir com a investigação, os especialistas em segurança também podem executar caçadas instantâneas usando IOCs fornecidos na correspondente pesquisa da Trend Micro. Confie no Uncoder AI do SOC Prime para criar consultas personalizadas baseadas em IOC em segundos e trabalhar automaticamente com elas no ambiente SIEM ou EDR escolhido. Anteriormente exclusivo para clientes corporativos, o Uncoder AI agora está aberto a pesquisadores individuais com todo seu potencial. Confira os detalhes aqui.

Análise do CVE-2025-0411

No início do outono de 2024, os defensores descobriram a exploração de uma vulnerabilidade de dia zero do 7-Zip conhecida como CVE-2025-0411. A falha foi alavancada em uma SmokeLoader campanha de malware contra entidades ucranianas.

CVE-2025-0411, com uma pontuação CVSS de 7.0, permite que atacantes remotos evitem as proteções do MotW do Windows e executem código arbitrário com os privilégios do usuário atual. O fornecedor resolveu este problema em novembro de 2024 com o lançamento da versão 24.09. No entanto, a falha recentemente corrigida tem sido ativamente armada para distribuir SmokeLoader. Notavelmente, em campanhas ativas no mundo real contra a Ucrânia, hackers estão aproveitando o SmokeLoader, uma ferramenta ofensiva amplamente usada do arsenal de infames grupos de hackers vinculados à Rússia, como UAC-0006.

É provável que a vulnerabilidade tenha sido usada como parte de uma campanha de ciberespionagem visando órgãos estatais ucranianos e entidades civis, alinhando-se com o conflito mais amplo entre Rússia e Ucrânia. O problema subjacente no CVE-2025-0411 é que, antes da versão corrigida 24.09, o fornecedor falhou em aplicar corretamente as proteções do MoTW a arquivos dentro de arquivos duplamente encapsulados. Essa falha dá sinal verde aos hackers para criar arquivos com scripts ou executáveis maliciosos que evitem as medidas de segurança do MoTW, expondo usuários do Windows a potenciais ameaças.

A liberação de um exploit funcional PoC para o CVE-2025-0411 aumentou o risco de infecções. Na campanha SmokeLoader em andamento, o arquivo ZIP interno empregou um ataque de homoglifos para disfarçar um arquivo malicioso como .doc. Ataques de homoglifos são frequentemente usados em campanhas de phishing . Na última campanha SmokeLoader, hackers afiliados à Rússia adicionaram uma camada extra de engano para atrair vítimas a explorar o CVE-2025-0411. Usando o caractere cirílico “Es”, eles criaram um arquivo interno que imitava um arquivo .doc, enganando efetivamente os usuários a acionar o exploit sem saber.

Notavelmente, algumas contas de e-mail afetadas podem ter sido obtidas de campanhas anteriores, e contas recém-comprometidas podem ser usadas em futuros ataques, tornando os e-mails mais legítimos e aumentando as chances de manipulação de vítimas. Outra observação desta campanha é o foco do adversário em órgãos estatais locais, que frequentemente estão sob pressão cibernética, menos equipados e mais vulneráveis, servindo como pontos de acesso para os adversários infiltrarem organizações do setor público maiores.

Como potenciais medidas de mitigação do CVE-2025-0411, as organizações devem aplicar prontamente as atualizações do produto para a versão 24.09 ou mais recente, impor segurança robusta de e-mail para evitar spear-phishing e aumentar a conscientização sobre cibersegurança para identificar tempestivamente tentativas de phishing, incluindo ataques de homoglifos. Plataforma SOC Prime para defesa cibernética coletiva fornece às equipes de segurança um conjunto de produtos pronto para a empresa e à prova de futuro para defender proativamente contra ameaças emergentes, incluindo CVEs explorados em ataques em andamento, enquanto ajuda organizações progressistas a adotar uma estratégia de cibersegurança robusta. e-ready, future-proof product suite to proactively defend against emerging threats, including CVEs exploited in in-the-wild attacks, while helping progressive organizations adopt a robust cybersecurity strategy.