Em meados de janeiro de 2025, uma nova vulnerabilidade de bypass de autenticação do Fortinet FortiOS, CVE-2024-55591, surgiu como uma ameaça severa para milhares de organizações em risco de comprometimento. Esta falha crítica de dia zero expõe dispositivos de firewall FortiGate a um potencial comprometimento, permitindo que invasores remotos obtenham privilégios de super-administrador nos sistemas afetados. A Fortinet confirmou que a vulnerabilidade está sendo explorada ativamente em campo, requerendo ação imediata.

Atualização: Em 28 de janeiro de 2025, a watchTowr Labs lançou recentemente um código de exploit PoC público para o CVE-2024-55591, agora disponível no GitHub, junto com os detalhes técnicos em sua pesquisa dedicada. Com a Shadowserver relatando quase 50 mil instâncias afetadas online, os defensores incentivam fortemente todos que usam as versões vulneráveis a tomarem ações rápidas e aplicarem todos os patches necessários. Explore como detectar proativamente tentativas de exploração do CVE-2024-55591 para superar ataques cibernéticos e encontre a análise de vulnerabilidade do bypass de autenticação do Fortinet FortiOS abaixo.

Detectar Tentativas de Exploração do Bypass de Autenticação do Fortinet FortiOS CVE-2024-55591

A detecção proativa de exploração de vulnerabilidade continua a ser uma prioridade máxima em cibersegurança devido ao aumento constante no número de vulnerabilidades identificadas. Com a gravidade crítica e a exploração disseminada do CVE-2024-55591, os profissionais de segurança precisam de uma fonte confiável de conteúdo de detecção para detectar ataques potenciais a tempo.

A Plataforma SOC Prime para defesa cibernética coletiva atende a essa necessidade fornecendo o primeiro feed de regras de detecção enriquecido com CTI para ameaças emergentes e existentes. Apoiada por uma suíte de produtos abrangente, a plataforma suporta detecção de ameaças avançada, engenharia de detecção com IA e caça automatizada de ameaças.

A Equipe SOC Prime lançou recentemente uma nova regra Sigma para detectar tentativas de exploração do CVE-2024-55591. A detecção é baseada em pesquisa publicamente disponível juntamente com o código PoC e requer logs da web de uma fonte front-end como WAF ou um proxy reverso com dados de cabeçalhos POST coletados antes das solicitações alcançarem qualquer um dos produtos mencionados. A regra está alinhada com o MITRE ATT&CK®, abordando a tática de Acesso Inicial e a técnica correspondente de Explorar Aplicação Voltada para o Público (T1190).

Clique no botão Explorar Detecção abaixo para acessar imediatamente o conjunto completo de regras Sigma que abordam a vulnerabilidade de bypass de autenticação do Fortinet FortiOS também conhecido como tentativas de exploração do CVE-2024-55591. As regras estão mapeadas para o framework MITRE ATT&CK, enriquecidas com ampla inteligência sobre ameaças, e compatíveis com mais de 30 soluções SIEM, EDR e Data Lake.

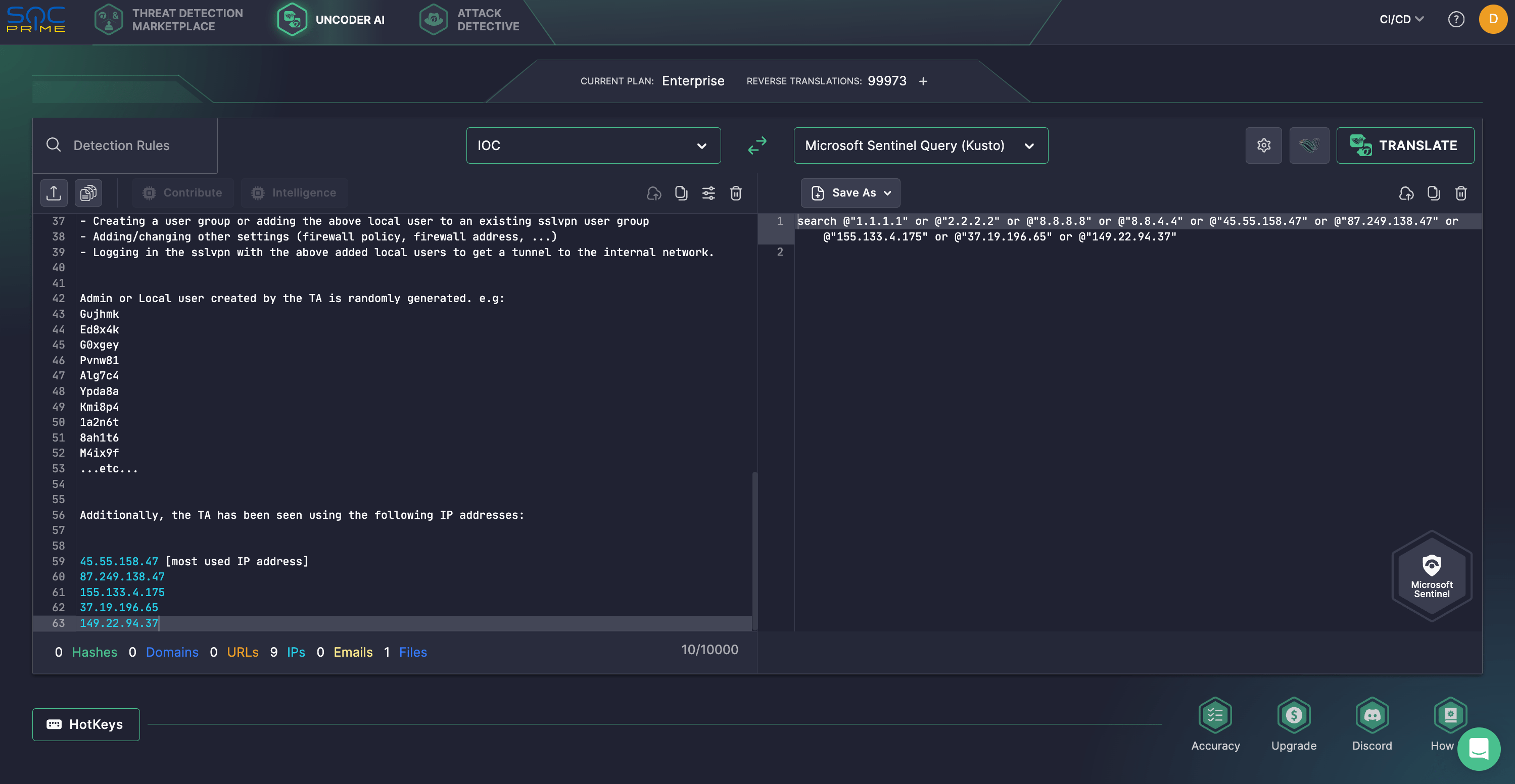

Para prosseguir com a investigação, defensores cibernéticos podem caçar sem esforço por IOCs fornecidos no aviso da Fortinet. Confie no Uncoder AI da SOC Prime para criar consultas personalizadas baseadas em IOC em questão de segundos e trabalhar automaticamente com elas no seu ambiente SIEM ou EDR escolhido. Anteriormente disponível apenas para clientes corporativos, o Uncoder AI agora está acessível a pesquisadores individuais, oferecendo todas as suas capacidades. Confira os detalhes aqui.

Análise do CVE-2024-55591

Em 14 de janeiro de 2025, a Fortinet emitiu um aviso de segurança sobre o CVE-2024-55591, uma vulnerabilidade crítica de bypass de autenticação que impacta as versões do FortiOS 7.0.0 a 7.0.16, versões do FortiProxy 7.0.0 a 7.0.19 e versões do FortiProxy 7.2.0 a 7.2.12. A falha permite que um invasor remoto, não autenticado, explore a vulnerabilidade enviando uma solicitação manipulada ao módulo websocket do Node.js. Se explorado com sucesso, o invasor pode obter privilégios de super-administrador no dispositivo afetado.

A WatchTowr Labs emitiu recentemente um exploit PoC público para este crítico bypass de autenticação do Fortinet FortiOS, CVE-2024-55591, acompanhado por detalhes técnicos em seu relatório dedicado.

A Fortinet confirmou a exploração em campo do CVE-2024-55591, com pesquisas da Arctic Wolf revelando uma campanha maliciosa ativa desde meados de novembro de 2024 e aproveitando a vulnerabilidade em destaque para comprometer dispositivos de firewall FortiGate com interfaces de gerenciamento expostas à Internet. Segundo os pesquisadores, a campanha incluía acesso administrativo não autorizado a interfaces de gerenciamento de firewall, a criação de novas contas de usuário, o uso dessas contas para autenticação VPN SSL e várias outras modificações em configurações de dispositivos ajudando os atores de ameaça a estabelecer um caminho para a rede interna.

O aviso da Fortinet sugere que os usuários desativem a interface administrativa HTTP/HTTPS ou restringem o acesso a ela usando políticas locais para limitar quais endereços IP podem acessar a interface. Além disso, os usuários são instados a atualizar para as seguintes versões seguras, se possível: FortiOS 7.0.17 ou superior (para FortiOS 7.0), FortiProxy 7.0.20 ou superior (para FortiProxy 7.0), e FortiProxy 7.2.13 ou superior (para FortiProxy 7.2). suggests users disable the HTTP/HTTPS administrative interface or restrict access to it by using local-in policies to limit which IP addresses can reach the interface. Additionally, users are urged to upgrade to the following safe versions, if possible: FortiOS 7.0.17 or higher (for FortiOS 7.0), FortiProxy 7.0.20 or higher (for FortiProxy 7.0), and FortiProxy 7.2.13 or higher (for FortiProxy 7.2).

A Plataforma SOC Prime para defesa cibernética coletiva capacita equipes de segurança a superar ameaças cibernéticas de qualquer escala e sofisticação, incluindo CVEs em produtos de software populares dos quais a maioria das organizações depende, ajudando-as a otimizar os riscos em sua postura de segurança.