FBI e CISA, em conjunto com as autoridades de cibersegurança dos EUA e internacionais, alertam a comunidade global de defesa cibernética sobre a exploração em grande escala do CVE-2023-42793, um CVE crítico do JetBrains TeamCity que pode levar a RCE em instâncias vulneráveis. O alerta de cibersegurança relacionado AA23-347A atribui as operações cibernéticas ofensivas em andamento ao Serviço de Inteligência Estrangeira da Rússia (SVR) representado pelo nefasto APT29 coletivo de hackers.

Detectando Exploits do CVE-2023-42793

Com o mundo à beira de uma guerra cibernética global, os defensores cibernéticos estão procurando maneiras de resistir à quantidade crescente de ameaças, unindo forças e permanecendo proativos. Equipados com a Plataforma da SOC Prime para defesa cibernética coletiva, os profissionais de segurança podem sempre obter conteúdos selecionados para ameaças emergentes, enriquecidos com metadados extensivos.

Para se manter à frente dos ataques relacionados ao SVR que exploram a vulnerabilidade CVE-2023-42793 no software JetBrains TeamCity, a Plataforma SOC Prime oferece um conjunto de 18 regras de detecção compatíveis com as soluções SIEM, EDR, XDR ou Data Lake que você utiliza. Todas as regras estão mapeadas para o framework MITRE ATT&CK e enriquecidas com metadados detalhados, incluindo links CTI, referências de mídia, recomendações de triagem, etc. Basta pressionar o botão Explorar Detecção abaixo e aprofundar-se em um conjunto de detecção selecionado.

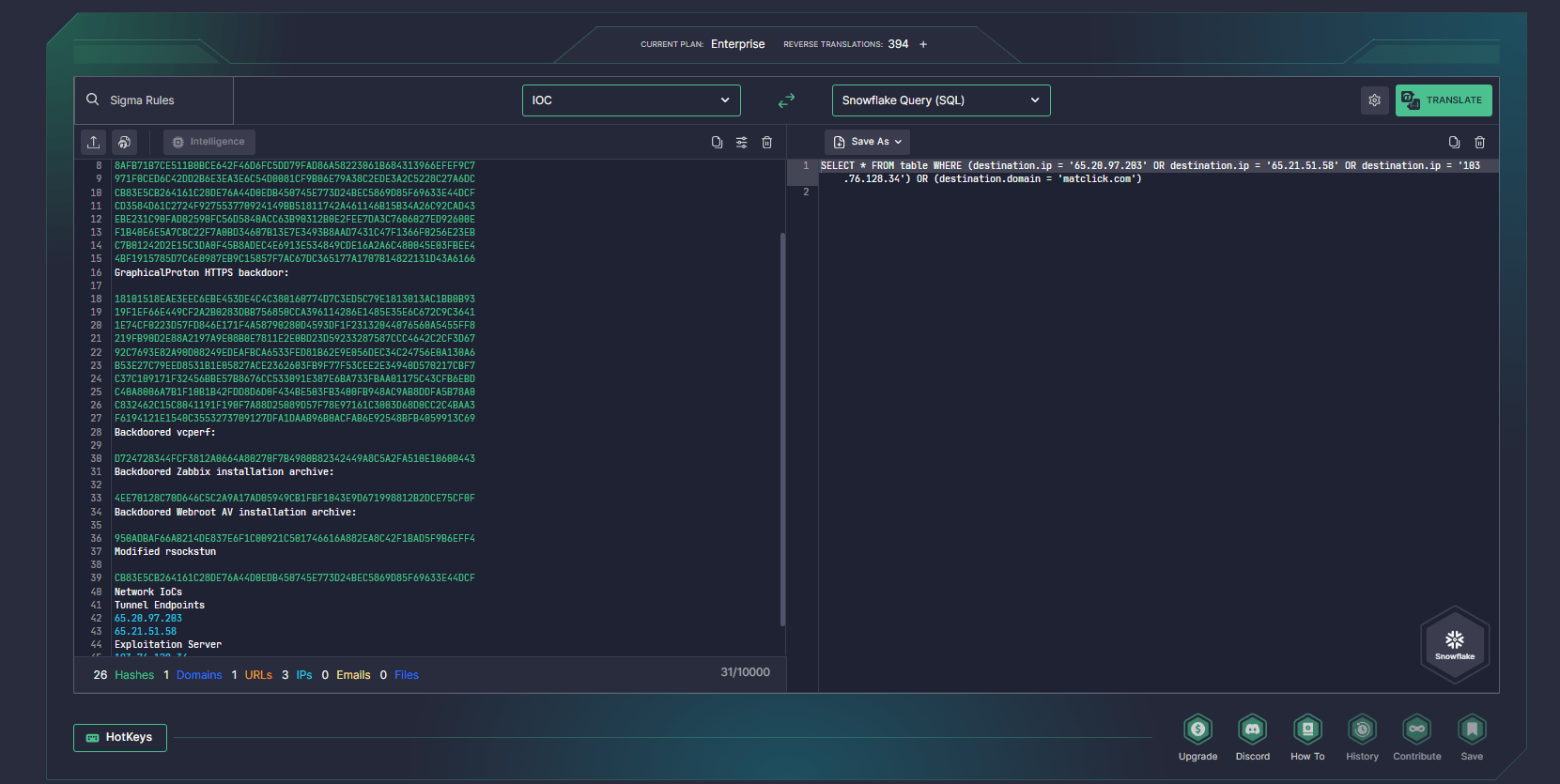

Para simplificar a investigação de ameaças e aumentar as operações de engenharia de detecção, os especialistas em segurança podem aproveitar o Uncoder AI. Basta colar os dados de forense do alerta correspondente, clicar no botão Traduzir e obter consultas de pesquisa personalizadas prontas para serem executadas em uma solução de segurança escolhida.

Interessado em se juntar às fileiras de defensores cibernéticos contribuindo para um amanhã mais seguro? Inscreva-se no programa SOC Prime Threat Bounty , envie suas próprias regras de detecção, codifique seu futuro CV, faça networking com especialistas do setor e receba pagamentos recorrentes por sua contribuição.

Análise do CVE-2023-42793: Exploração da Vulnerabilidade do JetBrains TeamCity Coberta no Aviso de Cibersegurança

Os ataques cibernéticos em larga escala lançados por coletivos de hackers patrocinados pelo estado russo estão aumentando em volume e sofisticação como parte de atividades ofensivas coletivas contra a Ucrânia e seus aliados. Em 13 de dezembro de 2023, a FBA, CISA e NSA, em colaboração com parceiros dos EUA e internacionais, emitiram um novo alerta de cibersegurança cobrindo os ataques em andamento que utilizam uma vulnerabilidade crítica nos servidores JetBrains TeamCity rastreada como CVE-2023-42793. A falha de segurança descoberta é uma vulnerabilidade de bypass de autenticação com a pontuação CVSS chegando a 9.8. E afetando versões de software anteriores a 2023.05.4. Na campanha em andamento, a CISA e seus parceiros detectaram várias empresas comprometidas nos EUA, Europa, Ásia e Austrália, com mais de 100 servidores TeamCity comprometidos.

O infame grupo APT29, também conhecido como The Dukes (também conhecido como Cozy Bear, NOBELIUM, ou Midnight Blizzard), que é uma divisão de hackers clandestina associada ao SVR da Rússia e operando em alinhamento com os objetivos geopolíticos de Moscou, está ligado à campanha ofensiva em andamento que visa servidores que hospedam o software JetBrains TeamCity desde setembro de 2023.

Desde pelo menos 2013, as operações cibernéticas do SVR têm exposto organizações globais a ameaças graves destinadas a roubar dados confidenciais e informações proprietárias, bem como coletar inteligência estrangeira. Empresas de tecnologia também estão entre os alvos comuns das campanhas ofensivas do agressor.

Nos ataques mais recentes contra redes que hospedam servidores TeamCity, o SVR mais uma vez mira no setor de tecnologia. Explorando o CVE-2023-42793, o SVR pode ganhar acesso a vítimas através de redes comprometidas, especialmente aquelas de desenvolvedores de software. A JetBrains lançou uma correção para essa falha de segurança em meados de setembro de 2023, restringindo a operação do SVR à exploração apenas de servidores TeamCity desatualizados e voltados para a Internet. De acordo com o alerta mais recente, o SVR ainda não utilizou seu acesso a desenvolvedores de software para comprometimento de redes e ainda provavelmente está na fase preparatória do ataque.

A exploração bem-sucedida do CVE-2023-42793 resulta no bypass da autorização e subsequente execução arbitrária de código no servidor vulnerável. Também foi observado que os agentes de ameaça realizam reconhecimento do host e exfiltração de arquivos, bem como utilizam tarefas agendadas para garantir a persistência e aplicam um conjunto de técnicas para evadir a detecção. Após o estabelecimento de uma base segura e investigação de um servidor TeamCity impactado, os adversários focaram no reconhecimento da rede, aproveitando uma combinação de comandos integrados e ferramentas suplementares, como um scanner de portas e PowerSploit. Durante a campanha observada, os hackers empregaram um conjunto de utilitários ofensivos personalizados e de código aberto e backdoors, incluindo o GraphicalProton e sua variante HTTPS.

As No tocante à mitigação potencial do CVE-2023-42793 , recomenda-se que os clientes do JetBrains TeamCity atualizem seus servidores para a versão 2023.05.4 do software. Alternativamente, um plugin de patch de segurança pode ser utilizado como solução alternativa para aqueles usuários que têm dificuldade em atualizar imediatamente o servidor.

O aumento dos ataques cibernéticos ligados a grupos de hackers patrocinados pelo estado, como campanhas extensivas lideradas por unidades ofensivas russas, ressalta a urgência de reforçar as defesas de cibersegurança. Explore o Marketplace de Detecção de Ameaças e obtenha a lista selecionada de conteúdo SOC para detectar ataques APT de qualquer escala e sofisticação.