Com as operações ofensivas cibernéticas russas em curso visando a Ucrânia e seus aliados, o agressor está continuamente lançando campanhas de ciberespionagem contra órgãos estatais e outras organizações que representam a infraestrutura crítica. Menos de uma semana após os pesquisadores da CERT-UA alertarem sobre um aumento nos ataques de ciberespionagem pelo grupo Shuckworm ligado à Rússia, outro grupo de hackers nefasto retorna à cena.

CERT-UA em conjunto com o Insikt Group da Recorded Future descobriram recentemente a atividade maliciosa em andamento do infame grupo de hackers APT28 patrocinado pelo estado russo que tinha semelhanças com uma campanha de spearphishing descoberta pela Network Traffic Intelligence da Recorded Future. As operações ofensivas mais recentes envolvem a disseminação massiva de e-mails de spearphishing aproveitando a exploração de vulnerabilidades. As falhas armamentizadas são encontradas no cliente de e-mail baseado na web Roundcube e estão registradas como CVE-2020-35730, CVE-2021-44026 e CVE-2020-12641.

Análise do Ataque APT28 Coberta no Alerta CERT-UA#6805

A CERT-UA foi recentemente notificada da comunicação de rede identificada entre o sistema de informação e comunicação de uma das organizações do setor público ucraniano e a infraestrutura maliciosa afiliada ao grupo APT28. A investigação revelou vestígios dessa comunicação com atores maliciosos datando de 12 de maio de 2023, no entanto, felizmente, a infecção falhou.

Pesquisadores do Insikt Group da Recorded Future descobriram que as operações em andamento do APT28 se sobrepõem à campanha anterior BlueDelta explorando a vulnerabilidade zero-day do Microsoft Outlook CVE-2023-23397.

Em resposta ao incidente, a equipe da CERT-UA lançou a correspondente informação CERT-UA#6805 que notifica sobre as tentativas adversárias do grupo APT28 de atacar a infraestrutura crítica da organização do setor público ucraniano. A pesquisa revelou um e-mail de phishing com um assunto relacionado a notícias da guerra ucraniana que continha um artigo isca disfarçado como uma fonte de mídia nv.ua junto com uma exploração de vulnerabilidade Roundcube CVE-2020-35730. Além disso, o e-mail de phishing continha código JavaScript malicioso destinado a baixar e lançar arquivos JavaScript adicionais, q.js and e.js. Este último cria o filtro padrão destinado a redirecionar e-mails da caixa de entrada para o endereço de terceiros e realiza a exfiltração de dados através das solicitações HTTP POST correspondentes. O arquivo anterior contém outra exploração de vulnerabilidade Roundcube registrada como CVE-2021-44026, que permite aos invasores exfiltrar dados do banco de dados Roundcube.

A pesquisa também descobriu outro código JavaScript, c.js, que envolve a exploração da vulnerabilidade Roundcube CVE-2020-12641. Após a exploração bem-sucedida da vulnerabilidade, este último permite a execução remota de comandos no servidor de e-mail.

A CERT-UA afirma que hackers enviaram e-mails de phishing semelhantes para mais de 40 organizações ucranianas com o objetivo de disseminar massivamente a infecção, enquanto o Insikt Group identifica órgãos estatais e militares como os principais alvos desta campanha.

De acordo com a investigação, o APT28 tentou aproveitar a antiga versão 1.4.1 do Roundcube, o que deu aos atacantes sinal verde para expor várias organizações aos riscos de exploração de vulnerabilidades.

Detectando Ataques Cibernéticos APT28 (UAC-0001/UAC-0028) Contra o Setor Público Ucraniano

O grupo APT28 (também conhecido como Fancy Bear) tem um longo histórico de campanhas adversárias contra a Ucrânia e seus apoiadores, participando ativamente da guerra cibernética em curso em nome do governo de Moscou. Segundo o Serviço Estadual de Comunicações Especiais e Proteção da Informação da Ucrânia (SSSCIP), o grupo de hackers APT28/UAC-0028 foi encontrado por trás de uma série de ataques cibernéticos à infraestrutura crítica da Ucrânia em março de 2022. Em outros ataques cibernéticos pelo grupo de hackers APT28, observou-se que os atores de ameaça estavam mirando em órgãos governamentais europeus e organizações militares.

Durante o último mês, pesquisadores da CERT-UA relatam um aumento na atividade do APT28 prosseguindo com ataques de ciberespionagem e destrutivos contra o setor público ucraniano. Por exemplo, o alerta CERT-UA#6562 confirma que, ao longo de abril de 2023, o coletivo de hackers tem aproveitado o vetor de ataque de phishing para distribuir massivamente e-mails falsificados entre órgãos estatais ucranianos.

Para garantir a detecção proativa da atividade maliciosa associada ao APT28, incluindo a última campanha que explora vulnerabilidades no cliente de e-mail baseado na web Roundcube, a Plataforma SOC Prime fornece um pacote de regras Sigma dedicadas.

Clique no botão Explore Detecções abaixo para acessar a lista completa de regras Sigma dedicadas à detecção da última campanha APT28. Todas as regras estão alinhadas com o framework MITRE ATT&CK® v12, enriquecido com contexto aprofundado de ameaças cibernéticas e compatível com 28 soluções SIEM, EDR e XDR para atender às necessidades específicas de segurança. Além disso, para agilizar a busca de conteúdo, algoritmos de detecção relevantes estão disponíveis através da tag “CERT-UA#6805” com base no identificador de alerta.

Testemunhando a escalada da guerra cibernética global em curso por mais de uma década, a equipe da SOC Prime, apoiada por nossos membros do Programa de Recompensa de Ameaças , tem analisado continuamente as atividades de grupos proeminentes de APT em todo o mundo para criar conteúdo de detecção curado e ajudar as organizações a melhorar sua defesa cibernética contra ameaças patrocinadas por estados. Acesse o conjunto completo de conteúdo de detecção relacionado aos ataques APT28 clicando no botão Detectar Ataques APT28 .

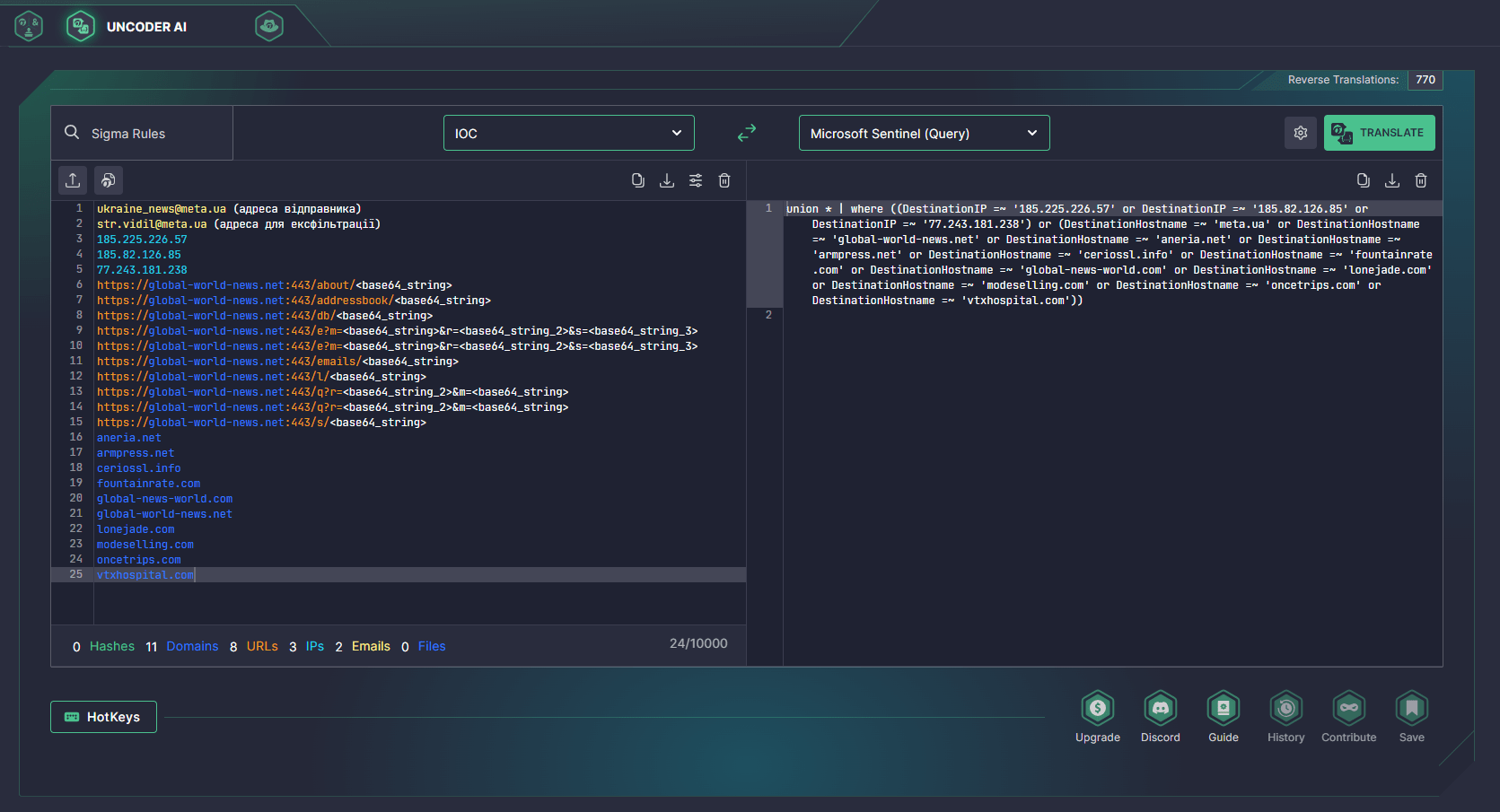

Além disso, as equipes de SecOps podem agilizar seus procedimentos de caça a ameaças pesquisando indicadores de comprometimento associados ao último ataque APT28 com a ajuda do Uncoder AI. Basta inserir o arquivo, host ou IOCs de rede fornecidos pela CERT-UA ou outra fonte no Uncoder e selecionar o tipo de conteúdo de sua consulta alvo para criar perfeitamente uma consulta de IOC otimizada para desempenho pronta para ser executada no ambiente escolhido.

Registre-se na Plataforma SOC Prime para equipar seu SOC com regras Sigma baseadas em comportamento contra qualquer TTP usado por ameaças persistentes avançadas em seus ataques. Beneficie-se do feed de cibersegurança mais rápido do mundo, aprimorado com CTI personalizada e o maior repositório de mais de 10 mil regras Sigma. Confie no poder da inteligência aumentada e na defesa cibernética coletiva para avançar em seus esforços de caça a ameaças e engenharia de detecção. Melhore a visibilidade da superfície de ataque e identifique pontos cegos a tempo para estar sempre um passo à frente dos atacantes.